Liebe Maskierte,

heute geht es nicht um Corona, auch wenn das was ich jetzt vorhersage von einigen als Coronatote gezählt werden wird.

Prognose: in KW 32/33 2020 werden ca. 3.000 Menschen zusätzlich sterben

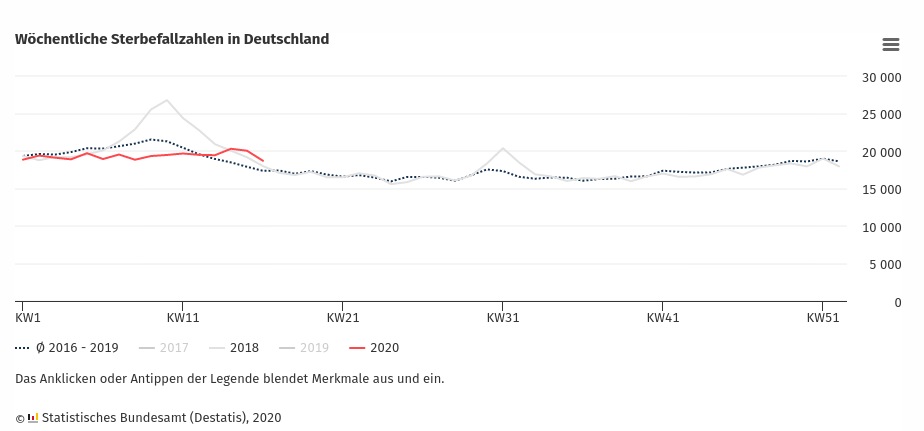

Es geht mal wieder um traurige Sachen: sterbende Menschen. Beim Besuch des Statistischen Bundesamtes ist mir in den Zahlen von 2018 eine Spitze aufgefallen, die nur eine Woche angedauert hat.

Erst dachte ich da an eine statistische Anomalie, aber beim Vergleich mit anderen Ländern stellt sich raus: Diese Spitze gibt es EU-weit zur gleichen Zeit. Hier in einem alten Bild (hatte ich schon im Blog) zur Lage von Mai 2020:

Das Jahr 2020 ist ja hitzetechnisch bislang eher moderat ausgefallen. Da es sich dabei um „jetzt“ im Jahr handelt (August), vermute ich, daß es sich um Menschen handelt, deren Kreislauf aufgrund der Hitze nicht mehr mitspielte. Da diese Spitze jedes Jahr seit 2015 (weiter gehen die verfügbaren Graphen nicht zurück) um die gleiche Woche auftritt, wage ich die Prognose, daß dies jahr mit einem Unterschied auch wieder passieren wird 🙁

Der Unterschied ist: Durch den Lockdown haben viele konstitutiv beeinträchtigte Menschen überlebt, die vermutlich der aktuellen Hitzewelle nicht viel entgegen zusetzen haben, so daß diese Menschen jetzt gehäuft versterben werden. Da diese Menschen nicht bereits Anfang des Jahres gestorben sind, werden wir diese Hitzespitze in 2020 stärker erleben. Normal wären so um die 2.400 Personen, aber ich sage eine Spitze um 3.000 vorraus, tendenzielle eher höher als niedriger.

Wenn also in einigen Wochen die Zahlen für diesen Zeitraum vom Bundesamt vorliegen und eine „mysteriöse“ Häufung an Toten in den Medien verbreitet wird, dann wißt Ihr jetzt schon warum es da wirklich geht. Ich wette, daß einige den aktuellen Anstieg an Infizierten für diese Sterbespitze verantwortlich machen werden.

Stand dieser Prognose: 11.8.2020.

Update: Antwort von Destatis 11.8.2020

ja, aus unserer Sicht ist es naheliegend, dass Anstiege um die 30. oder 31. Kalenderwoche, wie sie auf unserer Grafik für 2018 bzw. 2019 zu sehen sind, mit Hitzetagen oder -perioden zusammenhängen. Zu den genauen Todesursachen haben wir allerdings keine Information. Mit freundlichen Grüßen .... Federal Statistical Office of Germany Natural Population Change, Demographic Analyses, Projections

Wieso die das auf Englisch da drunter schreiben, entzieht sich mir aber 🙂

Hinweis: Wenn Ihr etwas dagegen tun wollt, dann sorgt dafür das es kranke und alte Menschen kühl haben und genug trinken. Ggf. mal einen Kaffee oder ein Pils (regt beides den Kreislauf an) mehr als sonst und natürlich nicht zu dick einpacken.

Anmerkung:

Auch wenn einige Formulierungen für einige immer herzlos klingen, aber versucht diese Umstände und Vorgänge mal anders zu formulieren, das ist schwieriger als Ihr denkt ohne den Sinn zu entstellen.