Meine Cousine meinte neulich, daß die neueste Netflixproduktion „Dirk Gently’s holoistische Detektei“ der „absolute Brainfuck“ gewesen wäre, nur weil ein bisschen Zeitreise im Spiel und jede Menge Blut auf den Böden und Wänden verteilt war (sowie diverse Körperteile, aber lassen wir das jetzt mal).

Ich glaube, daß der Ausflug in Mind-Map-Szene zu ähnlichen Ergebnissen kommen wird. Für Linux gibt es bunte Auswahl an meistens in Java geschriebenen MindMap Tools. FreeMind kann man direkt aus dem Fedorarepository installieren, allerdings habe ich davon Abstand genommen. Zum Einen, weil es mit schon 12 MB Größe, 40 MB Schrott nachinstallieren wollte und zum Anderen, weil es als veraltet gilt. Die Forks die aus dem Projekt hervorgegangen sind, bieten laut diversen Blogs und Wikis mehr Funktionalitäten mit mehr Bedienkomfort.

Ein anderes Tool ist das XMind Mindmappingtool der XMind Ltd, welches eigentlich nur für Ubuntu gedacht ist, funktioniert aber auch sofort unter Fedora, was wohl aber keine Absicht war 😉

Wenn man sich das ZIP auf der Platte ausgepackt hat, findet sich im Archiv ein Ordner für 32 oder 64 Bitsysteme. Startet einfach das passende XMind in der Konsole, ignoriert die Warnmeldungen und legt los. Java installiert zu haben, ist angesichts der vielen Javaplugins wohl eine grundsätzliche Sache. Mit knapp 200 MB auf der Platte ist die Installation schon ganz schön happig, und deutlich größer als FreeMind.

Das echt umfangreiche Programm kommt mit einer aufgeräumten Oberfläche im Flatdesign daher. Bevor wir uns aber damit Auseinandersetzen, sollte man erstmal erklären, was eine MindMap überhaupt ist. Wikipedia beschreibt das in etwa so: Eine Mind-Map ist eine kognitive Assoziationstechnik, die helfen soll, „Gedanken frei zu entfalten“.

Das echt umfangreiche Programm kommt mit einer aufgeräumten Oberfläche im Flatdesign daher. Bevor wir uns aber damit Auseinandersetzen, sollte man erstmal erklären, was eine MindMap überhaupt ist. Wikipedia beschreibt das in etwa so: Eine Mind-Map ist eine kognitive Assoziationstechnik, die helfen soll, „Gedanken frei zu entfalten“.

Etwas konkreter ausgedrückt, mit Hilfe der Technik kann man ein Brainstorming, also das wilde Aufschreiben von Begriffen, von denen man glaubt, daß Sie mit dem Thema etwas zu tun hätten, gleich in geordnete Bahnen lenken. (Kleine Anekdote: Schon in den 50ern des letzten Jahrhundert wurde Brainstorming als der Quatsch enttarnt, der er ist: eine Abbildung des Gruppensozialenprofils, bei der die Betas den Alphas den Vorzug lassen, egal wie dämlich die Ideen wirklich sind. Alles was eine Gruppengröße von 2 überschreitet ist quasi per se unproduktiv. Nachzulesen u.a. im Soziologischen Teil von Wissenschaft.de. Wobei mir grade klar wird, daß jetzt eine Karte genau dieser Seite eine große Hilfe wäre, den passenden Link als Beweis zu setzen. Es reicht halt nicht 25 Jahresausgaben auf Lager zu haben, wenn man nichts wiederfindet. )

Da ich grade als Gruppengröße „1“ festgelegt habe, also mit mir selbst ein Brainstorming vornehme, nehme ich an, daß ich mir selbst nicht in die Parade fahren würde, aber auf der anderen Seite auch keinen Grund habe, an meinen Argumenten und Ideen zu zweifeln. Allenfalls Kant und Freud könnten sich noch in die Quere kommen.

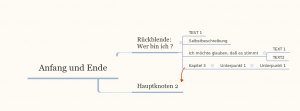

„Am Anfang ist der Knoten“

Wenn man seine neue Map erstellt, hat man zunächst den Anfangsknoten. Tippt man jetzt direkt etwas in die Tastatur, wird es als Knotentext übernommen. Will man den Text „ändern“ drückt man am besten F2. Einen Unterknoten öffnet man mit der „Eingabetaste“. Wenn man so weitermacht, wird das Ganze am Ende ein Baumdiagramm. Die Äste kann und soll man auch beschriften, muß man aber nicht. Spaßig wird es erst, wenn man zufällig Beziehungen einzelner Knoten untereinander einfügt:

Damit man bei vielen Details eines Knotens nicht den Überblick verliert, kann man mit F6 den aktuellen Knoten als Basis auswählen, also quasi vergrößern und alles andere ausblenden lassen. Sehr praktisch , wenn man fokussiert an einem Punkt arbeiten muß. An den Ästen und Knoten des Baumes kann man übrigens mit den Cursorsteuertasten entlangnavigieren.

Damit man bei vielen Details eines Knotens nicht den Überblick verliert, kann man mit F6 den aktuellen Knoten als Basis auswählen, also quasi vergrößern und alles andere ausblenden lassen. Sehr praktisch , wenn man fokussiert an einem Punkt arbeiten muß. An den Ästen und Knoten des Baumes kann man übrigens mit den Cursorsteuertasten entlangnavigieren.

Features

Knoten können nicht nur Texte enthalten, sondern auch Bilder. Außerdem stehen noch diverse Themes zur Verfügung, der Stil eines Knotens kann auch jederzeit geändert werden, womit sich die Map optisch attraktiver gestalten läßt, bzw. eine zusätzliche Ordnung einführen läßt. Das sind natürlich nur Bruchteile der Funktion, von den Darstellungsmodi einzelner Knoten als Logik/Fischgräten oder Zeitleistendiagrammen kann ich hier nur beiläufig berichten.

Fazit

XMind bietet wohl alles was an für seine Maps so braucht, aber es hilft nicht, wenn man nicht vorher schon eine klare Struktur oder sagen wir mal „grob weiß, was man vor hat“ . Ich mache jetzt die Probe aufs Exempel und werde den Handlungsplot meines dritten Romans damit entwerfen, was zwar nicht genau den Sinn von Mindmapping Technologien entsprechen wird, aber zufällig exakt genau so ein Tool benötigen wird.