…kommt das dabei raus :

offensichtlich war es eine größere Aktion:

Ort des Geschehens:

Cebu Provincial Detention and Rehabilitation Center

Cebu City,Cebu,Philippinen

+63 942 091 2689

Auf Deutsch, im Knast 😀 und zwar In dem hier..

Der (IT) Blog aus Braunschweig

…kommt das dabei raus :

offensichtlich war es eine größere Aktion:

Ort des Geschehens:

Cebu Provincial Detention and Rehabilitation Center

Cebu City,Cebu,Philippinen

+63 942 091 2689

Auf Deutsch, im Knast 😀 und zwar In dem hier..

wie man hier sehen kann : Frau nimmt 400 Kilo ab.

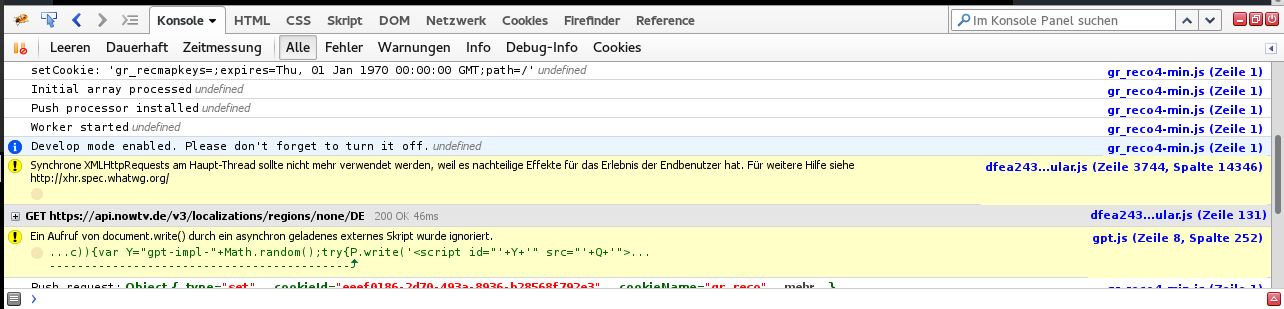

Das will man eigentlich nicht lesen, wenn man eine Webseite aufruft.

So geschehen am 12.2. bei RTL-Now :

Grund war natürlich, daß außer der Werbung nichts geht auf der Webseite. Selbst wenn man alle JS Blockaden aufgibt, geht das Streamen nicht unter Linux.

Wundern tun es mich bei der Codebasis nicht 🙂