Seit 2 Tagen ist Netflix-Fehler M7399-1260 wieder im Firefox zu sehen, wenn man versucht einen Film abzuspielen. Verursacht wird dies durch das „Netflix 1080p“ Add-On von Vladikoff.

Firefox, Linux und die 1080p Wiedergabe von Netflix

Es ist ein ewiger K(r)ampf zwischen den Leuten, die NetFlix auf Linux mit 1080p sehen wollen und NetFlix, das irgendwie so gar kein Interesse hat, das zuzulassen, obwohl die Leute dafür bezahlen. Deswegen haben zwei findige Menschen das Problem analysiert und unabhängig voneinander zwei Add-Ons für Firefox entwickelt, die das lösen: NetFlix 1080p ist so ein Add-On.

Seit 2 Tagen steuert NetFlix dagegen und verweigert die Wiedergabe, wenn das Add-On aktiv ist. Mozilla hatte das Add-On auch bereits aus dem Add-On-Repository verbannt, weil es Teile des NetFlix Sourcecodes modifiziert und mitgeliefert hat. Das führt zu der nicht so schönen Situation, daß Benutzer das Add-On nicht ohne weiteres mehr hinzufügen können. Updates gestalten sich auch eher aufwändig.

Workaround

Für Benutzer die das Add-On bereits installiert haben, gibt es einen einfachen Workaround:

Add-On abschalten, Film anstarten, anhalten und das Add-On wieder aktivieren.

Wenn man jetzt die Serie oder den Film wieder frisch! anstartet, ist er 1080p und es kommt keine Fehlermeldung M7399-1260 mehr. Scheinbar prüft NetFlix das nur einmal in der Session und danach kann das Add-On wieder übernehmen.

Kniffliger wird die Sache, wenn man das Add-On noch nicht hat. Da gibt es jetzt 1,5 Wege:

1)

- via

about:config -

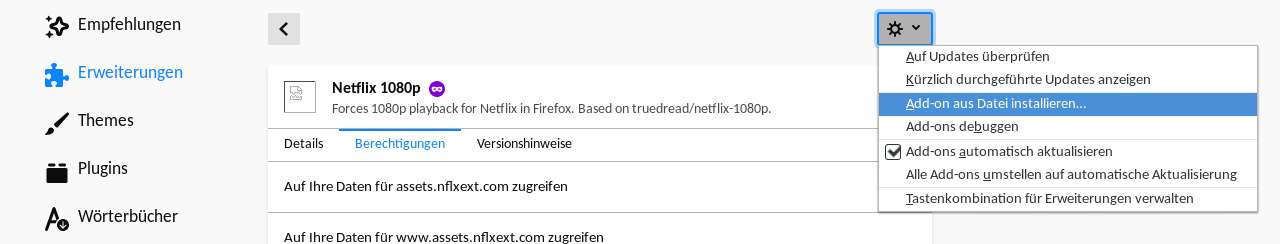

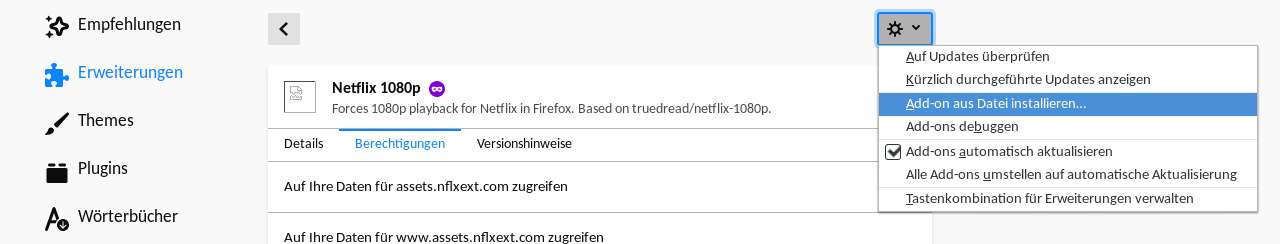

xpinstall.signatures.required auf false setzen - Add-On-XPI-File im Add-On-Manager von Hand installieren

Problem dabei, Ihr müßtet XPI Files aus dubiosen Quellen vertrauen. z.B. dem hier:

https://github.com/vladikoff/netflix-1080p-firefox/files/3438656/Netflix_1080p_v1.9_for_Fx.zip

Da es direkt von Valdikoff kommt, kann man dem Link wohl vertrauen. Bei anderen wäre ich vorsichtiger. Ich habe es daher ausprobiert und es geht. Einfach das ausgepackte XPI File nach .mozilla/firefox/<DEIN PROFIL>/extensions/ kopieren, Firefox neu starten. Fertig.

oder 2)

Das GitHub-Repo von Valdikoff ( Link oben ) auschecken und die Dateien als Extension selbst in den Extension-Ordner vom FireFox verfrachten. Leider gibt es dazu keine einfache Anleitung. Der Inhalt vom Git müßte in ein XPI File umgewandelt werden. Wenn man eh so weit ist, kann man es auch wie in 1) installieren.

Es hätte nur den Vorteil, daß man Updates verscripten könnte und das dann automatisch gemacht werden kann.