Sehr geehrte Daten und Datinnen,

Sie möchten schnell von A nach B reisen? Dann bitte meiden Sie die Dienste von „Kingston DataTraveler 3.0“ da Sie zwar schnell vom Reisestick hinaus kolportiert werden, aber leider Ihre Reise Jahre vorher planen müssen.

Ihr Reiseveranstalter

Surface Pro 4

von Kingston DataTraveler 3.0 USB Sticks kann man nur abraten

Gleich mal vorweg: Ich hatte gar nicht erwartet das die schnell sind, bei dem Preis, aber das Ergebnis war dann doch schon überraschend schlecht.

Es handelt sich beim dem Testobjekt um das hier und schaut mal genau auf die Packung:

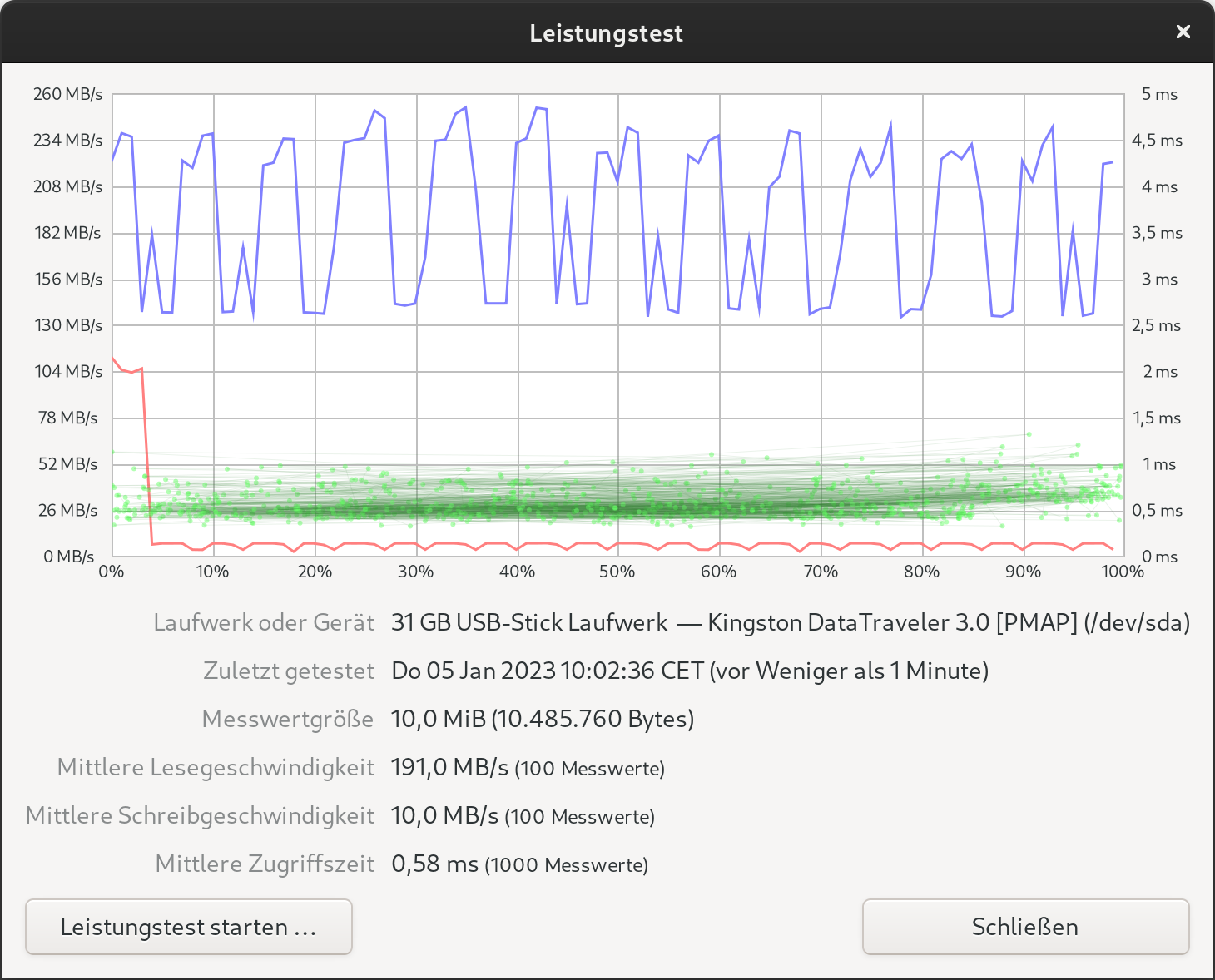

Da steht 200 MB/s (R) .. wofür das R steht kann man sich nach dem Leistungstest denken:

Da steht 200 MB/s (R) .. wofür das R steht kann man sich nach dem Leistungstest denken:

In Rot die Schreibgeschwindigkeit für ¹0MB Stücke. Das wird nicht viel besser, wenn man größere Stücke schreibt:

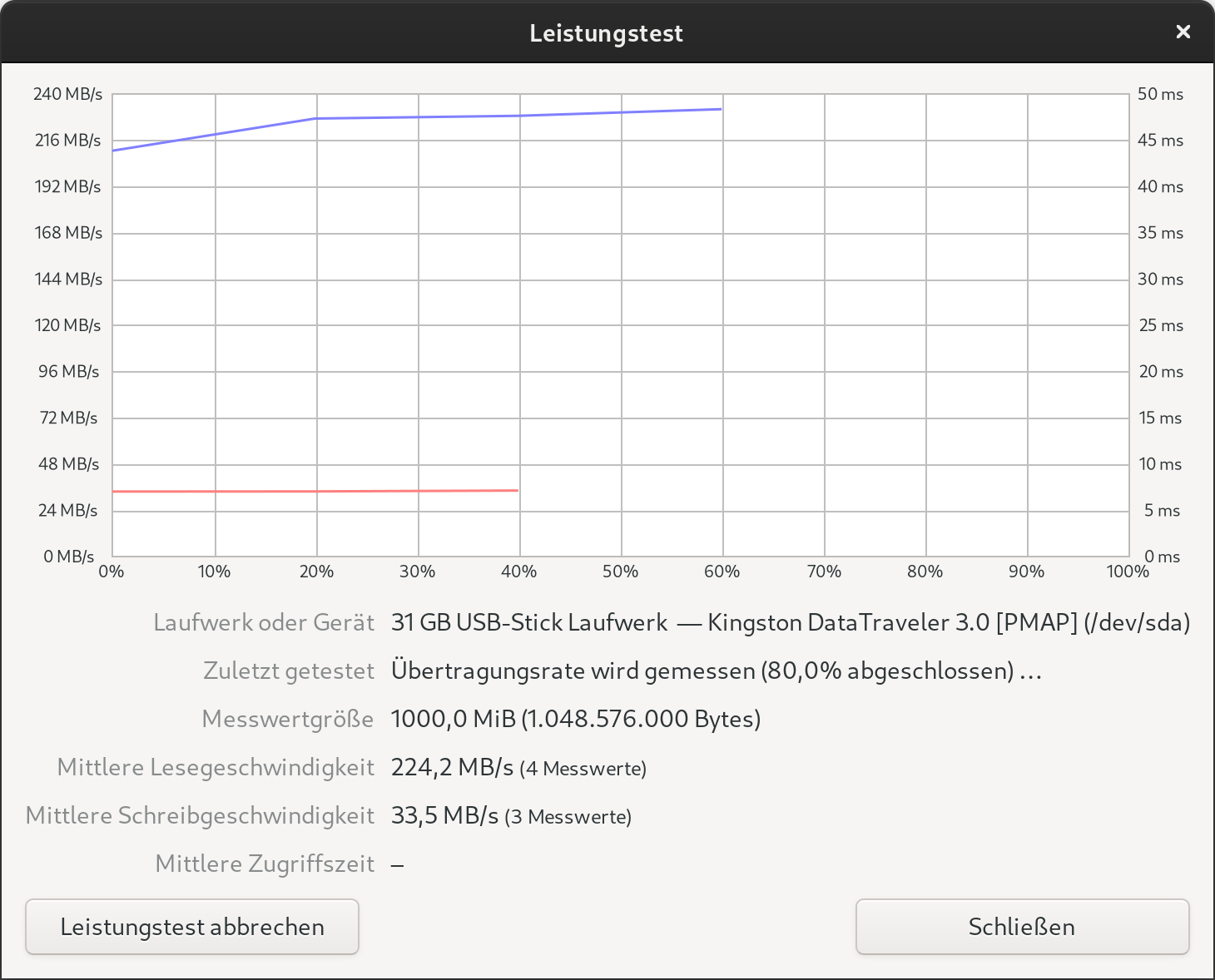

bei 1GB pro Lese- und Schreibzugriff haben wir konstante Lesegeschwindigkeiten(READ) von > 220 MB/s , aber nur 33 MB/s schreibend, was USB 2 Speed ist. Also 100MB/s wären ok gewesen.

bei 1GB pro Lese- und Schreibzugriff haben wir konstante Lesegeschwindigkeiten(READ) von > 220 MB/s , aber nur 33 MB/s schreibend, was USB 2 Speed ist. Also 100MB/s wären ok gewesen.

Da das ein 32 GB Stick ist, wird es eine ganz, ganz, ganz lange Zeit dauern bis Eure Daten da vollständig drauf sind 😀

Deswegen: Gebt lieber etwas mehr Geld aus.

Ich habe die nur gekauft, weil es auf den Preis ankam, nicht auf Speed oder Speichermenge. Ich hätte auch 1 MB Sticks für 10 ¢ genommen 😉 Hauptsache die Daten halten eine Weile.