Da der GPG KEY für das Linux am Dienstag Repository abgelaufen ist, habe ich eine Runderneuerung der Schlüssel und Pakte vorgenommen.

Linux am Dienstag: Repo mit neuen Schlüsseln versehen

Alle RPM’s wurden neu erzeugt, damit sie mit dem neuen Schlüssel signiert werden konnten.

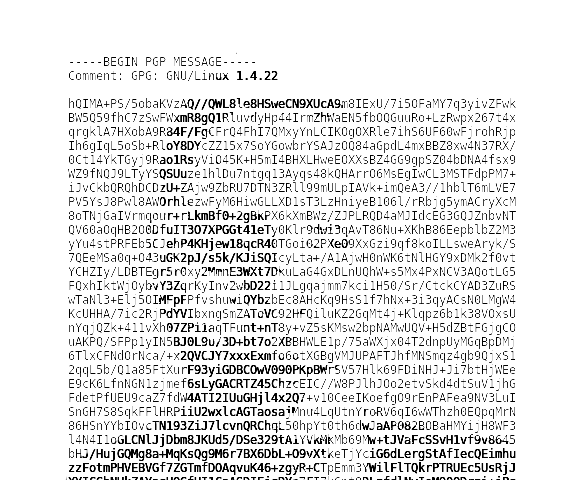

Der alte Key sah so aus:

—–BEGIN PGP PUBLIC KEY BLOCK—–

mDMEYs6tIhYJKwYBBAHaRw8BAQdAD9z+lstoAMmXJE9kDcIHy+e6vwwP23xZBYl1

b3aqHAK0Kk1hcml1cyBTY2h3YXJ6IDxyZXBvQGxpbnV4LWFtLWRpZW5zdGFnLmRl

PoiaBBMWCgBCFiEETvwnRb7msDrABGxNKoup/2KAagIFAmLOrSICGwMFCQPCZwAF

CwkIBwIDIgIBBhUKCQgLAgQWAgMBAh4HAheAAAoJECqLqf9igGoCl6oA/1BtJJiB

5fJD2DizEmKAhwMrk+280zzQnOy941LwEtmMAQDeuL4eeiOPFsjoM5AtG10ckHBI

rYEWRV3mT1plh7FbDbg4BGLOrSISCisGAQQBl1UBBQEBB0B9tAI4wfcUdNu6RSVu

CBVsnQNQ2WHHEfnmAqYAqkAdawMBCAeIfgQYFgoAJhYhBE78J0W+5rA6wARsTSqL

qf9igGoCBQJizq0iAhsMBQkDwmcAAAoJECqLqf9igGoCQLABANHqZigu3w4d2t5Y

SN6lSjqRxMWzhj81JdvX6WiUH542AQDOXgvLRGQBx3fH+Wnm7Dkn774Z8rjstn32

4uy2cTKDCQ==

=09pp

—–END PGP PUBLIC KEY BLOCK—–

der neue, gültige Schlüssel sieht so aus:

—–BEGIN PGP PUBLIC KEY BLOCK—–

mDMEYs6tIhYJKwYBBAHaRw8BAQdAD9z+lstoAMmXJE9kDcIHy+e6vwwP23xZBYl1

b3aqHAK0Kk1hcml1cyBTY2h3YXJ6IDxyZXBvQGxpbnV4LWFtLWRpZW5zdGFnLmRl

PoiaBBMWCgBCFiEETvwnRb7msDrABGxNKoup/2KAagIFAmLOrSICGwMFCQPCZwAF

CwkIBwIDIgIBBhUKCQgLAgQWAgMBAh4HAheAAAoJECqLqf9igGoCl6oA/1BtJJiB

5fJD2DizEmKAhwMrk+280zzQnOy941LwEtmMAQDeuL4eeiOPFsjoM5AtG10ckHBI

rYEWRV3mT1plh7FbDbg4BGLOrSISCisGAQQBl1UBBQEBB0B9tAI4wfcUdNu6RSVu

CBVsnQNQ2WHHEfnmAqYAqkAdawMBCAeIfgQYFgoAJhYhBE78J0W+5rA6wARsTSqL

qf9igGoCBQJizq0iAhsMBQkDwmcAAAoJECqLqf9igGoCQLABANHqZigu3w4d2t5Y

SN6lSjqRxMWzhj81JdvX6WiUH542AQDOXgvLRGQBx3fH+Wnm7Dkn774Z8rjstn32

4uy2cTKDCZgzBGaThGQWCSsGAQQB2kcPAQEHQCOCSf61Qhmo1wZbODmJIImfpD+W

v5ovVZT0rAlLwUZTtCpNYXJpdXMgU2Nod2FyeiA8cmVwb0BsaW51eC1hbS1kaWVu

c3RhZy5kZT6ImQQTFgoAQRYhBOtmdrHnB0YObaTlBlYw42n23f+3BQJmk4RkAhsD

BQkFo5qABQsJCAcCAiICBhUKCQgLAgQWAgMBAh4HAheAAAoJEFYw42n23f+3OYwA

/3k1ag9g4tVMeXjW0lZ70B4aboa8MPnagdGMQCPeG/pKAQCCfJ3d/yGRP9A1LVGq

1zvdOSqoV2bfQN7Bpo8sti+uB7g4BGaThGQSCisGAQQBl1UBBQEBB0AeYTfLjOPS

7MNChPXPBu2uZJ+ms9j2SCnYFm098yCWBwMBCAeIfgQYFgoAJhYhBOtmdrHnB0YO

baTlBlYw42n23f+3BQJmk4RkAhsMBQkFo5qAAAoJEFYw42n23f+384wBAN3aG83T

ar6aIQirDKlLEYOLzt8+o5oJ1aNa70rNPzjAAQCHWaSu0G4h4euVMwWVOlhQVZqd

wjc9E53O7y0j3nQcAg==

=/mSN

—–END PGP PUBLIC KEY BLOCK—–

Die Schlüssel sind hier downloadbar, aber DNF müßte die eigentlich selbst finden und zum Update anbieten:

http://repo.linux-am-dienstag.de:80/RPM-GPG-KEY-fedora-$releasever-$basearch

z.B.

http://repo.linux-am-dienstag.de:80/RPM-GPG-KEY-fedora-40-x86_64

Wenn Ihr Probleme damit entdeckt, dann könnt Ihr ja einen Kommentar da lassen.