3.UPDATE zum aktuellen Firefox-AddOn-Signing-Problem

\o/ Der Workaround aus Update 1 lässt auch Neuinstallationen wieder zu:

Armagadd-on-2.0 abgewendet 😀

Armagadd-on-2.0 abgewendet 😀

2.UPDATE zum aktuellen Firefox-AddOn-Signing-Problem

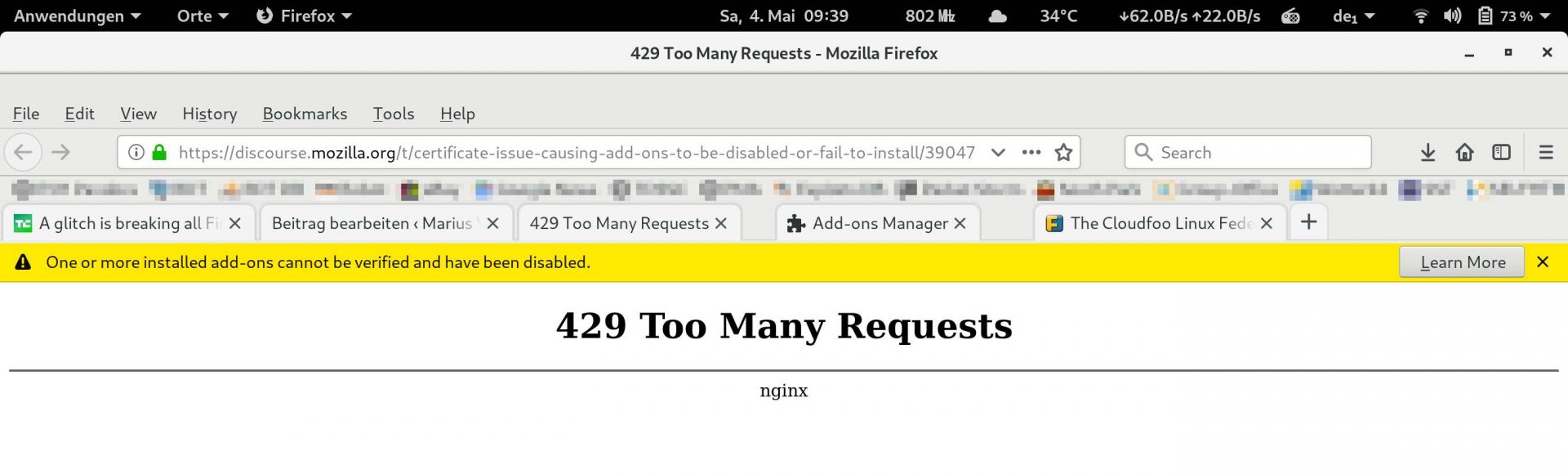

Der Discourse Server von Mozilla mit den Infos zum aktuellen Firefoxproblem ist immer noch down bzw. überlastet, aber der Bugtracker ist erreichbar. Da könnt Ihr entnehmen, wenn es wieder „normal“ geht.

Und ich habe gestern, oder wars schon vorgestern, noch über den Umzug von AskFedora zum eigenen Discourseserver erzählt. Soooo belastbar scheinen die nicht zu sein, denn Mozilla kann sich bestimmt einen Cluster davon leisten 😉

1.UPDATE

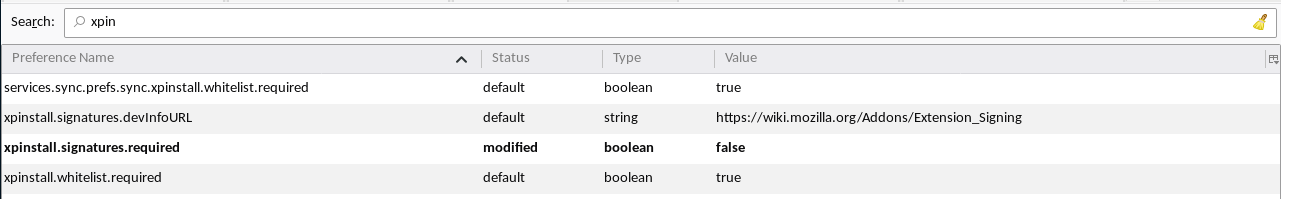

Man kann doch was machen. In der about:config einfach mal die Signaturenprüfung abschalten:

xpinstall.signatures.required = false

und Firefox neustarten. Im Anschluß sind die Plugins wieder da. Voilà.

Hauptmeldung

Na, heute Morgen auch beim Start von Firefox die Meldung bekommen, daß einige oder alle Plugins nicht mehr zur Verfügung stehen ? Man könnte ihn den Quantum-Bug nennen 🙂

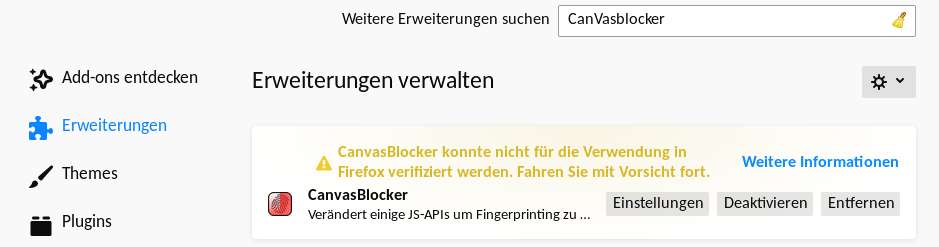

„One or more installed add-ons cannot be verified and have been disabled“

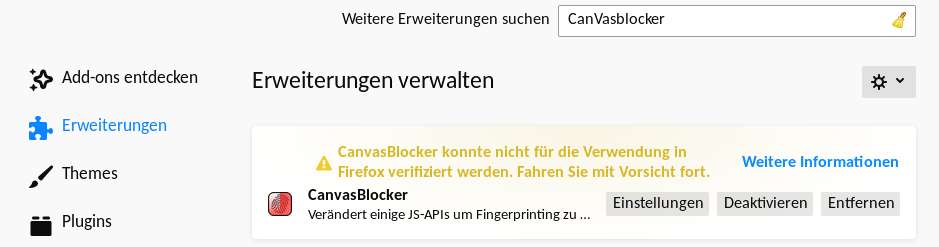

Was ist passiert? Ein Zertifikat für die Plugin und Extentionverwaltung ist abgelaufen und hat damit alle Plugins/Extentions effektiv als Legacy gekennzeichnet. Wer jetzt hofft, daß ein einfach Neuinstallieren der Addons hilft, weit gefehlt. Das führt nur zu weiteren Fehlern.

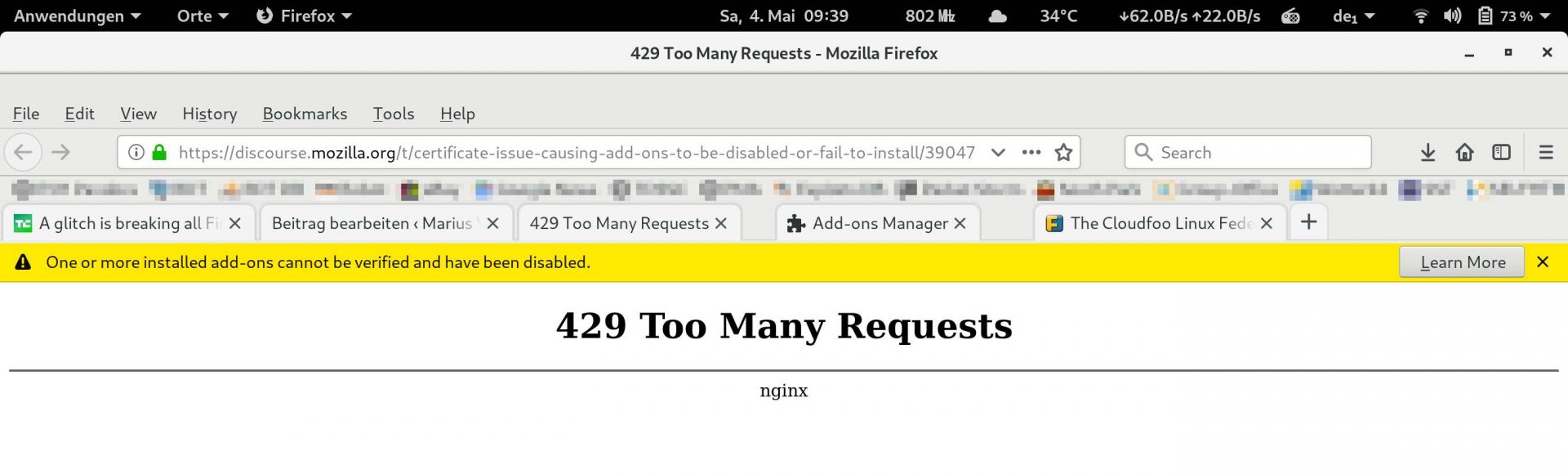

Wer auf dem Laufenden bleiben will bekommt … „429 Too Many Requests“. genau, die Mozilla Webseiten werden grade mit Anfragen geflutet! \o/ Das Internet im Partymodus!!! Verzweiflung macht sich breit! Die Familienadmins bekommen Anrufe von Leuten, die Sie nicht mal an Weihnachten zu Gesicht bekommen! Wenn Mozilla Mist macht, dann merkt man das richtig!

Wer auf dem Laufenden bleiben will bekommt … „429 Too Many Requests“. genau, die Mozilla Webseiten werden grade mit Anfragen geflutet! \o/ Das Internet im Partymodus!!! Verzweiflung macht sich breit! Die Familienadmins bekommen Anrufe von Leuten, die Sie nicht mal an Weihnachten zu Gesicht bekommen! Wenn Mozilla Mist macht, dann merkt man das richtig!

Mozilla arbeitet an einem Fix, aber bis der verteilt ist, kann es noch eine Weile dauern. Siehe unten.

Impakt

NoScript abgeschaltet! Hacker & Tracker freut Euch! NoScript UMatrix und alle anderen Schutzaddons sind tod!

Was könnt Ihr tun?

Nichts! Laßt es einfach. Das ist von Mozilla verursacht worden, ergo wird es auch dort gelöst.

Infos

Bugtracker: https://bugzilla.mozilla.org/show_bug.cgi?id=1548973

Mozilla Forum: https://discourse.mozilla.org/t/certificate-issue-causing-add-ons-to-be-disabled-or-fail-to-install/39047

Armagadd-on-2.0 abgewendet 😀

Armagadd-on-2.0 abgewendet 😀