„Das Gerät kenne ich nicht!“ meinte KDE-Connect nach dem Update von Fedora 32 auf Fedora 33. Glatt gelogen.

KDE Connect, Fedora und Android 4+

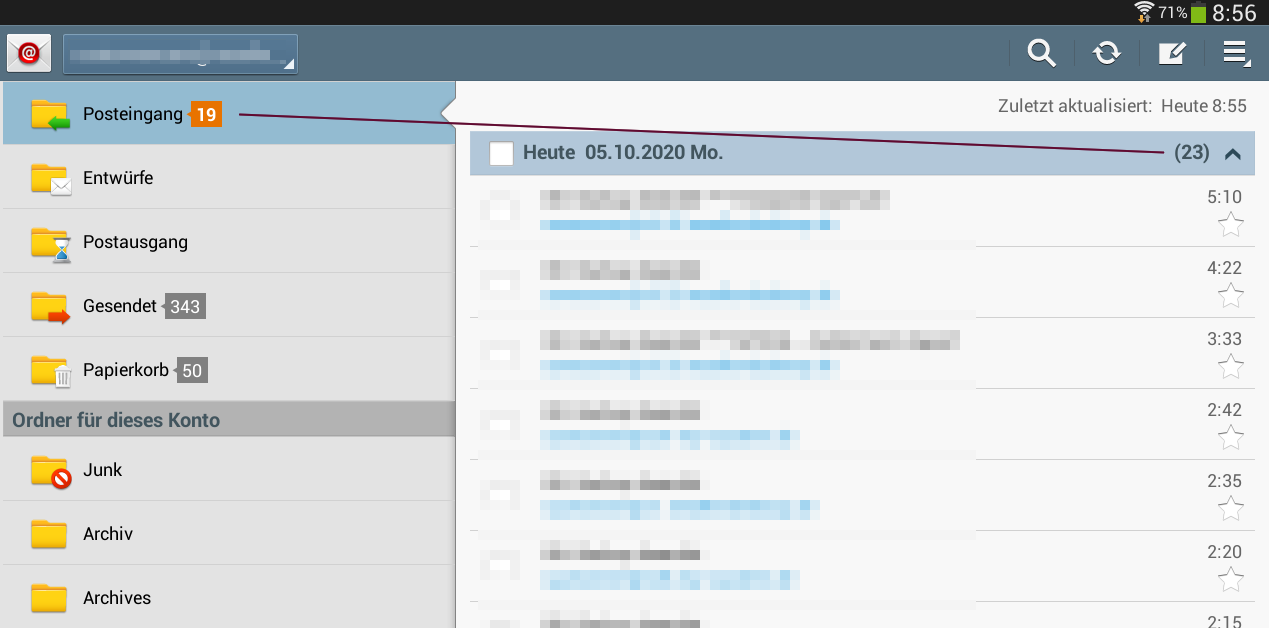

Wer KDE-Connect auf einem älteren Android fährt, wird mit Fedora 33+ einen Schock erleiden, weil sich Desktop und Telefon nicht mehr sehen können. Wenn man der Sache mit Hilfe von TCPDUMP nachsteigt, dann sieht man eine 1a Kommunikation, wenn eins der beiden Geräte die Suche startet. Das macht es nicht gerade einfacher 😉

Mit Fedora 33 wurde u.a. SHA1 aus der Security-Policy gestrichen, weil total veraltet. Leider kann so ein älteres Android kein SHA256 und da ist die Geschichte schon zu Ende, oder doch nicht?

Ein Update von KDE-Connect auf 1.17 bringt jedenfalls keine Lösung, da auch diese Version die Android Build-in Cryptoroutinen benutzt. Vielleicht kann man ja auf der Fedoraseite was drehen? Und Ja, man kann:

sudo update-crypto-policies –set DEFAULT:FEDORA32

killall kdeconnectd

Fertig. Jetzt noch die Ansprache: „Für etwaige Hacks von Ihrem PC durch das Reduzieren der Sicherheitsanforderungen sind Sie selbst verantwortlich.„