Den Artikel habt Ihr bestimmt gelesen:

Tablets: Was man für 3 Watt mehr an Leistung bekommt

Es sind ein paar Tage ins Land gegangen und ich möchte ein bisschen von meinen Erlebnissen berichten.

Das TerraPad läuft bis auf das bekannte Problem mit der Kamera gut. Der Chip kann per i2c nicht sauber angesprochen werden, das ist alles. Wie ich am Surface schon festgestellt habe, ist im Treiber für das Keyboard ein fett krasser Bug drin, den ich mal irgendwem mitteilen müßte, zum Teil werden Phantomanschläge und Mausklicks durch Tastatureingabe „erzeugt“, was nervig ist wenn man was schreiben will.

Das Laufzeitverhalten ist genauso wie prognostiziert ca. 9h bei moderater Nutzung, sprich Videogames oder -filme gehören nicht zum Nutzungsprofil 🙂

Standbye-Mode und ähnliches läuft astrein, keine Probleme festzustellen.

Die „Super“ Taste auf dem Touchfscreen ist genau das: super 😀 Allerdings lassen sich kleinere Probleme beim Treffen der Taste feststellen, besonders im Dunkeln.

Apropos Dunkel, die -> beleuchtete <- Tastatur vom Surface ist einfach besser, auch die Softtasten sind insgesamt wertiger. Die linke Shifttaste ist nicht nur bei mir etwas schwergängig, was gerade bei Passworteingaben nervt. Da muß man einen höheren Anpressdruck einplanen.

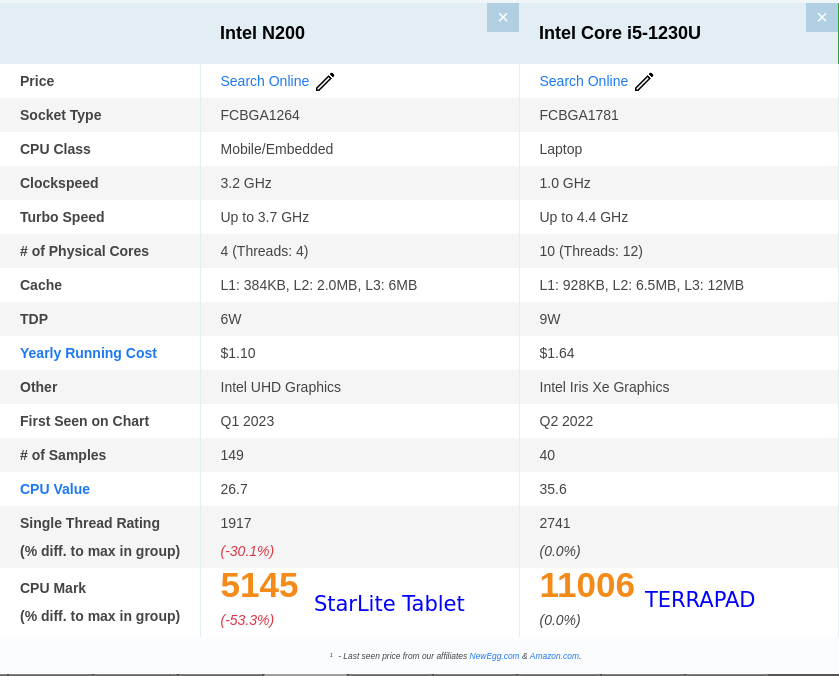

Jetzt tauchte das StarLite Tablet auf meinem Horizont auf: https://de.starlabs.systems/pages/starlite?shpxid=2a0cdff5-d669-43ba-8759-734df0f0d896 das mit 6W weniger Strom verbraucht als das TerraPad mit 9W und einige Spezialanpassungen brauchte. Es wäre für 668€ (vermutlich brutto) zu haben.

Für die 3 Watt die die CPU vom TerraPad mehr vom Batteryblock haben will, habe ich hier mal eine Übersicht, was man dafür bekommen:

Quelle: https://www.cpubenchmark.net/compare/5178vs4890/Intel-N200-vs-Intel-i5-1230U

Quelle: https://www.cpubenchmark.net/compare/5178vs4890/Intel-N200-vs-Intel-i5-1230U

Man bekommt also mehr als doppelt soviel Rechenleistung raus und das merkt man auch z.b. beim Spielen. Das StarLite meint zwar, es hätte 12 Stunden Laufzeit, aber wohl eher nur, wenn man es nicht benutzt. Das kann fast jeder 😉

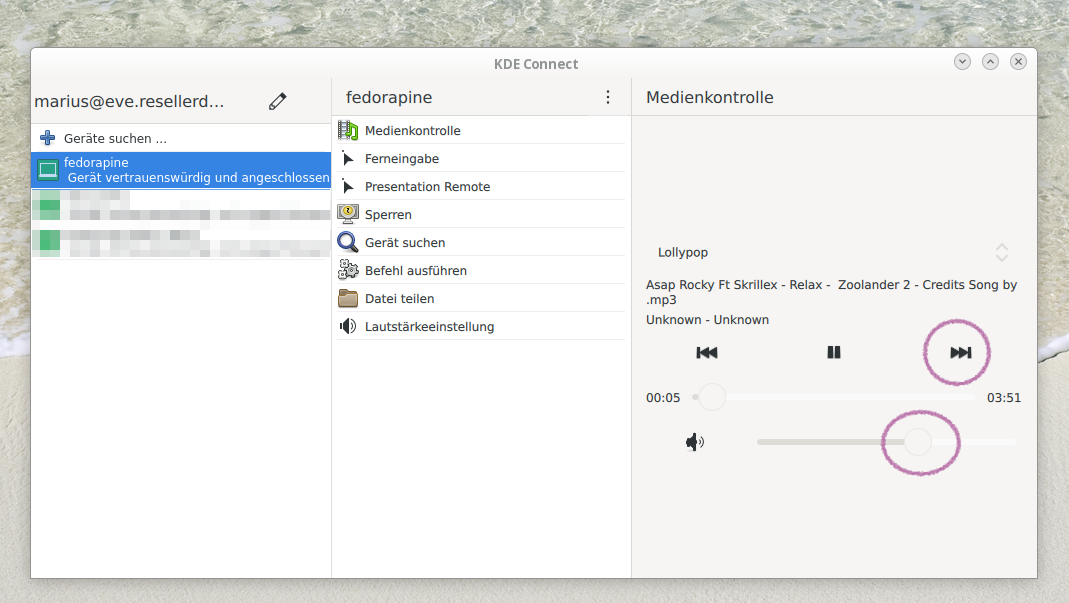

Kleine Probleme mit dem Wechsel von Bluetooth-Geräten

Wer gerne und gut Musik hören will, besonders wenn man niemanden stören möchte, setzt Kopfhörer oder InEar-Plugs ein. Die letzteren kommen oft als schnurlos per Bluetooth daher. Wenn man diese Buds häufig zwischen verschiedenen Endgeräten tauscht, dann klappt das mit dem Verbinden nicht mehr. Die Lösung ist einfach: Gerät entfernen und neu Pairen. Meisten passiert das, wenn die InEar-Plugs neugestartet (Reset) werden müssen, weil sie nicht mehr wollen.

Ein Gerät aus der BT-Liste zu entfernen ist bei Gnome per se kein Problem, aber braucht leider einige Klicks mehr 🙁 Da könnte man bei Gnome auch mal über eine Verbesserung der Usability nachdenken.

Kleiner Nachtrag: So siehts aus 😀