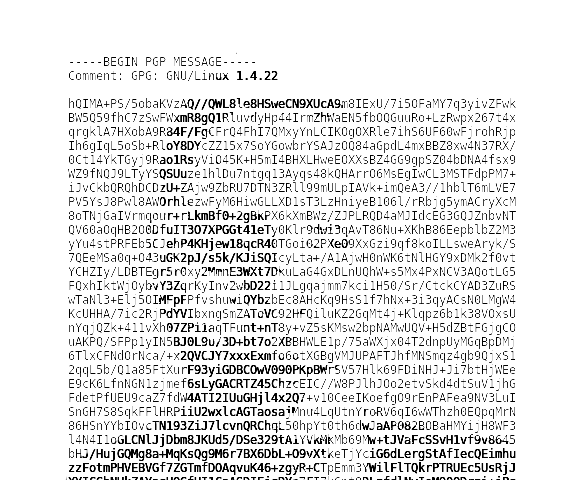

Was bekommt man, wenn man von einer tollen Sicherheitslücke liest, ein lustiges Bild sieht und einen Bug im Grafikprogramm meldet ?

Selbstgemachtes GPG Schwachstellen Logo 🙂

Na ist doch klar, nur Platz #3 in der Reihenfolge der Websites, die über die Schwachstelle berichten 😀

Kurzfassung

Deswegen auch jetzt nur die Kurzfassung: Außer der EFF und dem ForscherSebastian Schinzelaus Münster, weiß noch keiner, was die gefunden haben. Sie empfehlen aber trotzdem die Plugins für Thinderbird & Co. zu entfernen.

Ich vermute, daß man eine Email bauen kann, die den Plugins Kryptoanweisungen unterjubelt, welche die Ausführen und an den Absender zurück schicken. Ansonsten müßte man ja nicht davor warnen, daß die installiert sind. Vor GPG/PGP an sich, wird ja nicht gewarnt, nur davor die Plugins zu benutzen. Die Autoren müssen auch alles Code aus der gleichen Quelle geklaut haben, weil sonst nicht AppleMail, Outlook und Thunderbird gleichermaßen betroffen wären.

Aber bislang ist das reine Spekulation. Warten wir auf mehr…

Upates: (12:08)

Und da haben wir auch schon den ersten Collateralschaden:

http://www.tagesschau.de/inland/e-mail-verschluesselung-101.html

Die Tageschauredakteure haben die Meldung komplett auf Links gedreht und verbreiten grade, daß die Verschlüsselung gekackt wurde. Leider VERKACKT Leute 😀 Nicht die Verschlüsselung wurde geknackt, sondern die Plugins sind ausnutzbar um auf die verschlüsselten Emails zuzugreifen. Das genau sollen die zwar können, aber nicht, wie ich annehme, fremdbestimmt 😉

Wahrheit: 0 Collateral: 1

Upates: (14:04)

Die Katze ist aus dem Sack. Die Plugins in den Emailprogrammen dekodieren eingebettete Ciphertexte in HTML Emails und leiten die dekodierten Inhalte via HTML Bildlink zu einem eigenen Server aus.

War ja klar, daß die Krypto nicht das Problem sein konnte.

Voraussetzung für so einen Angriff ist aber, daß der Angreifer den verschlüsselten Text einer an das Opfer gesendeten Email hat. Alles-Überwacher wie die NSA haben sowas natürlich auf Lager liegen.

… und so gings weiter …. EFail: Die Katze ist aus dem Sack