Und auch heute wieder ein Beitrag aus der Kategorie „Niemals genauer hinschauen“ :

Wie im Beitrag gestern über Tastatureingaben, die an Suchmaschinen geschickt werden, habe ich auch heute wieder was aus meinem neuesten Projekt für Euch. Euer lieber Firefox bombardiert das Gateway mit scheinbar unsinnigen Paketen:

16:05:52.958119 IP 192.168.20.3.59077 > 1.0.0.0.4886: UDP, length 0

16:05:52.973897 IP 192.168.20.3.59077 > 1.0.0.0.4886: UDP, length 0

16:05:52.990415 IP 192.168.20.3.59077 > 1.0.0.0.4886: UDP, length 0

16:05:53.018183 IP 192.168.20.3.59077 > 1.0.0.0.4886: UDP, length 0

16:05:53.023820 IP 192.168.20.3.59077 > 1.0.0.0.4886: UDP, length 0

16:05:53.040692 IP 192.168.20.3.59077 > 1.0.0.0.4886: UDP, length 0

16:05:53.058932 IP 192.168.20.3.59077 > 1.0.0.0.4886: UDP, length 0

16:05:53.075325 IP 192.168.20.3.59077 > 1.0.0.0.4886: UDP, length 0

16:05:53.091926 IP 192.168.20.3.59077 > 1.0.0.0.4886: UDP, length 0

16:05:53.108330 IP 192.168.20.3.59077 > 1.0.0.0.4886: UDP, length 0

16:05:53.124708 IP 192.168.20.3.59077 > 1.0.0.0.4886: UDP, length 0

16:05:53.141359 IP 192.168.20.3.59077 > 1.0.0.0.4886: UDP, length 0

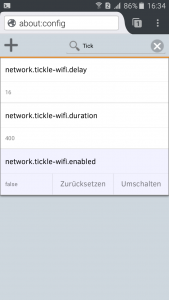

In einem Bugreport an Firefox wird das genauer geschildert:

FireFox Android 5.1

„If you’re on wifi and an IPv4 DHCP network we will send 0 length UDP packets at port 4886 of your gateway at the default rate of 60hz for 400ms from the start of the transaction in an attempt to improve RTT during the critical early phases. I call this „tickle time“. “

Nur so ganz stimmt das nicht, denn 1.0.0.0 gehört nicht meinem Router, sondern ist den Arpa-Laps zugeordnet und auch an sich eher nicht routbar, genau wie 10.0.0.1/8 und ähnliche private Netzwerke.

RTT steht dann für RoundTripTime und der Sinn des Ganzen ist, daß das Antwortverhalten vom WLAN Router verbessert wird, weil er sieht, daß da „massiv“ Pakete kommen und er die echten Pakete dann schneller routet, weil die ja wichtig sind.

Hier zu merken ist: Das macht nur Firefox so, ergo: sieht man son Traffic, weiß man, es ist ein Android Phone mit FireFox, der grade aktiv genutzt wird. Das wir das noch brauchen werden, werdet Ihr bald sehen 🙂

mehr dazu: https://bugzilla.mozilla.org/show_bug.cgi?id=888268