Da wollte man so harmlos mal die Webseiten der Braunschweigischen Landessparkasse aka. Norddeutsche Landesbank oder kurz NORD/LB, benutzen, da zieht ein merkwürdiger Werbelink meine Aufmerksamkeit auf sich : http://www.sparkassen-shop.de

Hätte ich mal nicht hingeschaut :

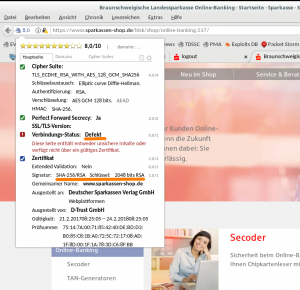

SSL-Report des Sparkassen-shops

Wie man schön sehen kann, stimmt was mit der HTTPS Seite nicht, weil der Browser schon von sich aus warnt, daß unsichere Links enthalten sind. Da sowas mein Job ist, kurz mal FireBug aktiviert und nachgesehen. Das hätte ich mal besser nicht machen sollen 😀

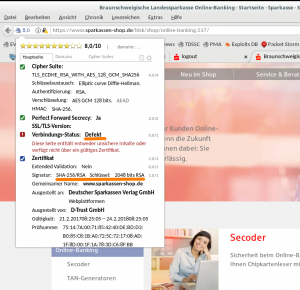

oh wie peinlich : ERWISCHT beim Tracken

Da fand sich dann folgender Trackinglink der hauseigenen PIWIK Installation:

<img src=“http://piwik.sparkassenverlag.de/piwik/piwik.php?idsite=18″ style=“border:0;“ alt=““ />

sowas gehört auf einer HTTPS Seite natürlich auch mit HTTPS:// eingebunden !

Lustigerweise macht der Code-Schnippsel von PIWIK selbst, das richtig 🙂

Damit haben wir die Quelle der Browsermeldung, aber wenn wir schon dabei sind, was zum Geier soll das sein ?!?

<a href=“http://www.blsk.de“ target=“_blank“>

Seit wann braucht man hardgecodete HTML Entitätsersatzanweisungen aus dem UTF-8 Zeichensatz für ein simples „://“ ?!?

Da kann man nur mit dem Kopfschütteln 🙂

Schlüssellängen

Aber warum habe ich jetzt eigentlich in dem SSL-Report die Schlüssellänge und den HASH-Algo markiert ?

Für die meisten (Männer) gilt die Formel : Länge * Angelerfahrung => Menge(Selbstbewußtsein), lustigerweise gilt das auch für Webseitenverschlüsselungen. 2048bit Schlüssellänge waren vor Jahren mal empfohlen als ausreichend, ein paar konservative Fachmenschen würden das heute noch empfehlen, aber für eine Bank, da kann man nur zu einer vernünftigen Schlüssellänge von 4096+ Bits raten. Denn das sollte ja wohl sicher sein, oder war Fort Knox mit Wattebällchen abgesichert ?

Fazit

Diese Webseite gehört zu Kategorie: „Hätten Sie mal jemanden ohne Zertifikat gefragt“. Aber nicht alles ist schlecht, denn insgeheim hatte ich mit Google Analytics gerechnet zum Tracken der Benutzer und da ist mir PIWIK auf den eigenen Servern des Webseitenbetreibers natürlich lieber.

Da diese Grafik (oben) aber geladen wird, noch bevor man die Chance hatte, die Datenschutzerklärung zu lesen und die Seite ohne Tracking wieder zu verlassen, ist es wohl nur eine Frage der Zeit, bis der Datenschutz die Seite dicht macht. Wir sind ja hier in der EU, die auch eine Einwilligung zum Tracking per Einsatz von Cookies vorraussetzt.

Nur so ein Denkanstoß an die Verantwortlichen: Auf der Startseite brauch man noch kein Tracking, wie oft die aufgerufen wurde, sagt einem auch ohne weiteres das Apache Domlog.

Weiter als die Startseite durchzusehen, habe ich mich dann nicht getraut, ich hatte Angst, daß ich heute Nacht noch an dem Artikel sitzen würde 😉