Kleines Update für alle Pinehpone-Fans und Pannenliebhaber 😀

Pinephone: Updates für Mesa, Vulkan und Phosh

Zunächst kann man die Mesa Pakete wieder in die normale Aktualisierung aufnehmen, die Probleme die sie verursacht haben sind vom Tisch. Das betrifft auch den Mesa-Vulkantreiber.

In die Kategorie „Wer nachschaut ist selbst schuld“ kann man auch das Phosh 0.8.0 Update einordnen. Ich habe doch glatt den Fehler gemacht und Hoffnung gehegt, daß es seit 0.6.0 besser geworden wäre. Tja.

Natürlich gab es Detailverbesserungen, aber davon merkt man nichts. Im Gegenteil, weil es diese Verbesserungen gab, kam es zu kuriosen Fehlern 🙂

Natürlich gab es Detailverbesserungen, aber davon merkt man nichts. Im Gegenteil, weil es diese Verbesserungen gab, kam es zu kuriosen Fehlern 🙂

Da hätten wir:

Da jetzt die TextScaling-Einstellungen der Original Gnomeshell benutzt werden, wurden alle Texte auch in Phosh größer. Das betraf allerdings nicht nur die Desktoptexte z.b. der Icons und die der Apps, sondern auch den Unlockerscreen. Was dabei rausgekommen ist, seht Ihr auf dem Bild.

Natürlich betrifft dies auch den Zahlenblock zum Entsperren 😉

Und Ihr seht hier noch die glimpfliche Variante, weil, wenn das Handy im Landscapemodus läuft und dann in den Lockscreen wechselt, könnt Ihr Euch dann denken was passiert?

Ja, der Lockscreen wechselt nicht in den Portraymodus, so das man nicht mal mehr das Handy entsperren kann, weil die dafür nötigen Flächen und Buttons nicht mehr innerhalb des Bildschirm liegen. ARGS!!!

Dabei sind das vielleicht 3 Zeilen Code extra :

int orientation = display.getOrientation();

display.setOrientation(DISPLAY_PORTRAYMODE);

lockDevice();

display.setOrientation(orientation);

Mehr ist das nicht. Schon traurig, oder?

Wohl Ihr noch ein ARGS haben?

Ihr erinnert Euch doch daran, daß ich die fehlenden DPI-Scaling Optionen im Bildschirmeinsteller moniert hatte. Das sind die „100%“ „200%“ „300%“ Voreinsteller, damit die Oberflächen lesbar werden, wenn das physikalische Display eine 3k, 4k oder 8k Auflösung hat. Unter Phosh sind die jetzt da 100% und 200%, aber, wenn man es wagt, da auf 100% zu klicken, dann verändert sich der Bildschirm doch tatsächlich entsprechend. (Bild stammt nicht vom Pinephone)

(Bild stammt nicht vom Pinephone)

Jetzt der Knaller: Die Buttons lösen sich dann aber in Luft auf. Es gibt also keinen Weg zurück. Erst nach einem Neustart von Phosh startet es dann wieder mit den bekannten 200%.

Dafür startet aber Gnome-Tweaks nicht mehr .. aber nur unter Phosh nicht, bei Gnome gehts noch normal.

Andere Statusmeldungen zum Pinephone

Es gibt eine neue Call Version und der CallaudioDaemon wurde aktualisiert. Wenn man jetzt die Kopfhöhrer ins die Klinkenbuchse steckt, wird der Ton zwar auch im Kopfhörer abgespielt, aber auch auf dem Lautsprecher. Außerdem muß man selbst noch im Pulseaudio-Lautstärketool das Kopfhörer Device auf „laut“ stellen. Das wird nämlich gemutet und mit Volume 0 gestartet! Das ist aber nicht das schlimmste.

Macht man das, geht das Touchdisplay nicht mehr. Bugreports sind offen 🙁

Tut mir echt leid das so sagen zu müssen, aber das ist Scheiße Leute! In dem Zustand ist das keine Beta, sondern eine tiefe Alpha.

Ich habe außerdem den Verdacht, daß der Cam-Chip in dem Pinephone aus einer nachtaktiven Überwachungskamera stammt. Die Iso kann man soweit aufdrehen, daß das Pine in der Nacht brauchbare Aufnahmen machen kann, nur durchs Restlicht. Die Kamera-LED geht ja auch noch nicht unter Fedora.

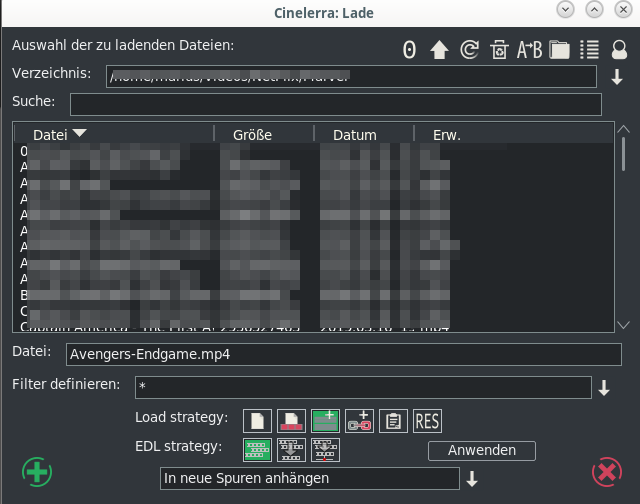

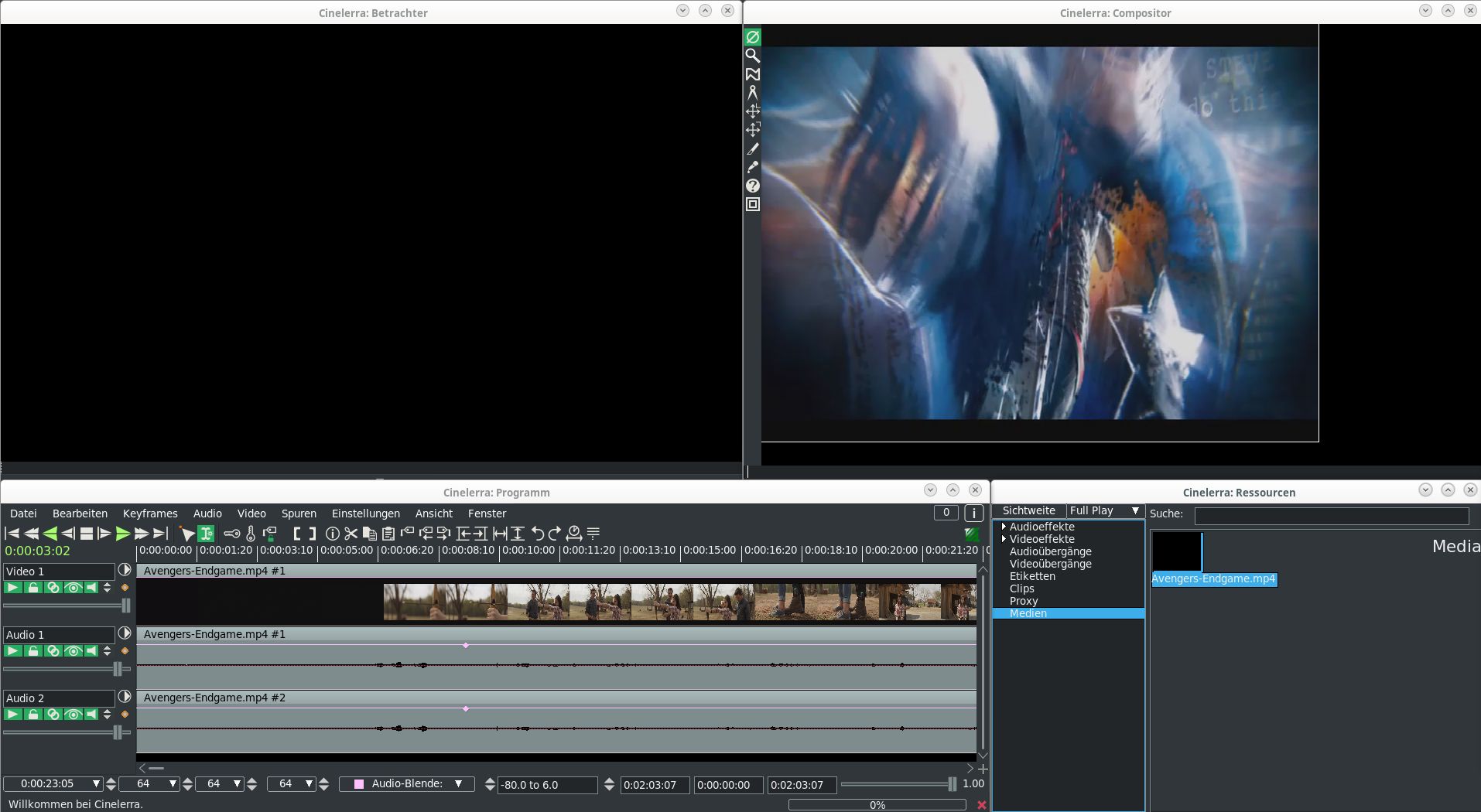

Falls Ihr das OK Button sucht, es ist das grüne + links 😉

Falls Ihr das OK Button sucht, es ist das grüne + links 😉 Was Ihr hier nicht seht, aber passiert ist, war, daß anstatt den Film als eine Videospur + zwei Audiospuren aufzuführen, war er zweimal mit Video drin und hatte insgesamt 5 Tonspuren 😀

Was Ihr hier nicht seht, aber passiert ist, war, daß anstatt den Film als eine Videospur + zwei Audiospuren aufzuführen, war er zweimal mit Video drin und hatte insgesamt 5 Tonspuren 😀

(Bild stammt nicht vom Pinephone)

(Bild stammt nicht vom Pinephone)