Na…? Ward Ihr schon auf der Pine64 Shopseite und habt Eurer neues Projekthandy geordert? Ach Ihr habt den Artikel am Samstag gelesen und seid der Ansicht, daß es noch nicht so weit wäre. Also, das können wir ändern 😀

Fedora erobert das Pinephone

Selbst wenn Ihr es am Samstag noch geordert hättet, es wäre noch nicht da, aber das bedeutet nicht, daß Ihr nicht schon vorarbeiten könnt. Schritt 1 wäre eine schnelle MicroSD Karte mit 16 GB+ zu kaufen und sich einen passenden SD-Kartenleser zu organisieren. Mein Laptop war nämlich nicht in der Lage die schnelle Karte anzusprechen 😉 Mein Tablet allerdings schon und weil ich eh eine 256er Karte gekauft hatte ( kosten so um die 34 € ), habe ich die 128er aus dem Tablet ins Handy gesteckt.

Fangfrage: Wozu brauchen wir die SD-Karte, wenn doch schon ein Speichermedium mit 32 GB im Handy drin ist?

Nun, auf der internen Karte ist Manjaro drauf. Das könnte man überschreiben, aber dann wäre es weg. Und wir möchten doch unser neues Telefon nicht gleich am ersten Tag bricken, oder? 😀

Folgender Hinweis

Alles was Sie hier sehen, lesen oder hören, ist ohne Gewähr. Wenn Sie Ihr neues Telefon oder Ihren PC schrotten, ist das nicht mein Problem.

Das gesagt, geht es gleich los. Um ein Image schreiben zu können, muß man aber überhaupt erst einmal eines haben: Auf der Webseite PP Fedora Sdsetup findet man einen passenden Link dazu:

zur Zeit : https://github.com/nikhiljha/pp-fedora-sdsetup/releases/download/v0.2.0/fedora.tar.xz

Der Link kann sich jederzeit ändern, da die Basis Images alle paar Wochen neu gebaut werden. Hat man es erst einmal auf dem Handy, gibt es ganz normale Updates per dnf. Jetzt kann man zu recht sagen, „ja, aber was ist das für eine Quelle, wo kommen die Pakete her?“ Ihr werdet lachen, direkt von Fedora. Das ist lediglich ein bereits um die nötige Pinesoftware erweitertes Image mit einem zusätzlichen Fedora COPR-Repository von nikhiljha für die Spezialsoftware wie Megapixels, Chatty, Calls etc. .

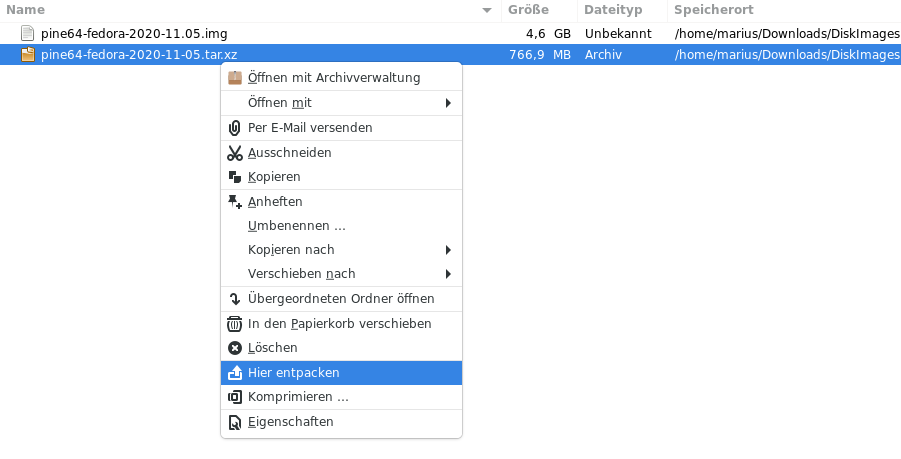

Das Image muß nur noch im Dateimanager ausgepackt werden:

Die Anleitungen zum Brennen von Images auf SD-Karten fürs Pine haben eins gemeinsam, die wollen das Image in der Konsole auf die Karte schreiben. Dabei ist das gar nicht nötig. Gnome-Disks aka. Laufwerke ist Eurer Freund. Wie man damit ein Image auf einen Datenträger schreibt, findet Ihr hier:

Ihr wählt also die SD-Karte als Ziel aus und als Image die .img Datei aus dem .tar.xz Archiv. (xz ist nur ein anderes Kompressionsprogramm als GZIP ).

Während das Image auf Eure Karte geschrieben wird, ein paar Hintergrundinfos über Fedora auf dem Pinephone.

Bleeding Edge und noch einen Schritt weiter

Das Pinephone benötigt zum Funktionieren Software, die hoch experimentell ist, dies nennt man Bleeding Edge. Daher kommen die Pakete direkt aus dem RawHide Repository von Fedora. RawHide ist die Alphaversion von Fedora. Natürlich ist da nicht alles experimentell. Die meiste Software wird bloß gegen neue Teile des Betriebssystem wie LibC usw. frisch kompiliert, ist aber ansonsten stabil. Es fliegt einem also nicht gleich immer alles um die Ohren, auch wenn Ihr hier natürlich anderes lesen werdet ;D Keine Panik, es war alles ohne Magie und Reinstall zu beheben. Es kann aber immer mal passieren, daß neue Libs für Ärger sorgen. Das war z.b. beim Mesa- und dem Bind-Libs-Update der Fall. Danach starten die Internet-Apps nicht mehr. Was man dagegen tun kann, wird man in Zukunft hier lesen können.

Ich werde im Blog entsprechende Warnungen posten, wenn etwas bekannt wird. Eine andere Quelle ist die Issue-Übersicht im Github. Da Ihr da aber nicht alle Fälle lesen werdet, genauso wenig wie bei mir, wäre es ratsam beide Seiten im Auge zu behalten.

Partionierung der SD-Karte

Das Image dürfte jetzt drauf sein. Da es nur 4.x GB hat, und Ihr eine 16 GB+ Karte verbaut habt, müssen wir doch in die Konsole. Also Terminal aufmachen und Root werden „sudo su“.

Ich hoffe Ihr habt Eurer Laufwerketool im Blick, Ihr braucht jetzt eine wichtige Info:

Bei Euch wird stehen, das es jede Menge ungenutzten Platz gibt. Das ist klar, weil das Image ja nur 4 GB groß ist. Wer Parted nicht installiert hat, möge das jetzt bitte nachholen: „sudo dnf install parted“

Bei Euch wird stehen, das es jede Menge ungenutzten Platz gibt. Das ist klar, weil das Image ja nur 4 GB groß ist. Wer Parted nicht installiert hat, möge das jetzt bitte nachholen: „sudo dnf install parted“

- 1. sudo parted /dev/<SD-Device>

Wichtig: Das was oben bei Kartenleser steht, hier im Beispiel /dev/mmcblk0, ist Eurer <SD-Device> .

- 2. Im parted gebt Ihr jetzt diese zwei Befehle ein:

- (parted) resizepart 2 100%

- (parted) quit

Damit wurde die Größe der Partition auf den zur Verfügung stehenden Platz vergrößert. Wie man oben sieht ist das dann alles 😉 Wer Lust hat, könnte sich alternativ eine Home-Partition anlegen. Jetzt braucht es nur noch eine Anpassung des eigentlichen Filesystems und wir sind fertig:

- 3. sudo resize.f2fs /dev/<SD-Device_PARTITION2>

- <SD-Device_PARTITION2> ist im Beispiel oben /dev/mmcblk0p2.

Der Moment der Entscheidung ist da

- Jetzt zieht die Karte ab und steckt sie ins Pinephone, genau wie auf jedem anderen Handy auch. Deckel zu machen, und Pinephone starten. Die Zugangsdaten sind Username „pine“ / Passwort „123456“, was auch gleichzeitig der Entsperrcode ist.

Eine Frage bleibt, wollt Ihr Phosh nutzen, oder Gnome?

Im Screenunlocker müßt Ihr Euch jetzt für einen Desktop entscheiden. Leider merkt der sich das nicht, was bei Phosh bedeutet, daß man das ganze Handy neu booten muß.

Ich persönlich favorisiere Gnome, denn Phosh ist noch so unausgegoren, daß ich Euch nicht mal ein Bildschirmfoto davon zeigen kann, weil es nicht ausgenommen werden kann. Deswegen hier ein verwackeltes Archivfoto mit einem anderen Handy 😉 Zur Gegenüberstellung, das was Euch mit Gnome-Shell am Ende der ersten Artikelserie zum Pinephone erwartet:

Phosh |

Gnome-Shell nativ |

Die Initialisierung der Gnome-Shell dauert etwas, keine Panik 😉 Aber so macht ein Handy Spaß, oder? 😀

Ich favorisiere es übrigens quer, das gibt am wenigsten Probleme. Es sind natürlich noch einige Arbeiten an dem Handy zu machen. Was das alles ist, kommt im nächsten Teil der Serie in 3 Tagen!

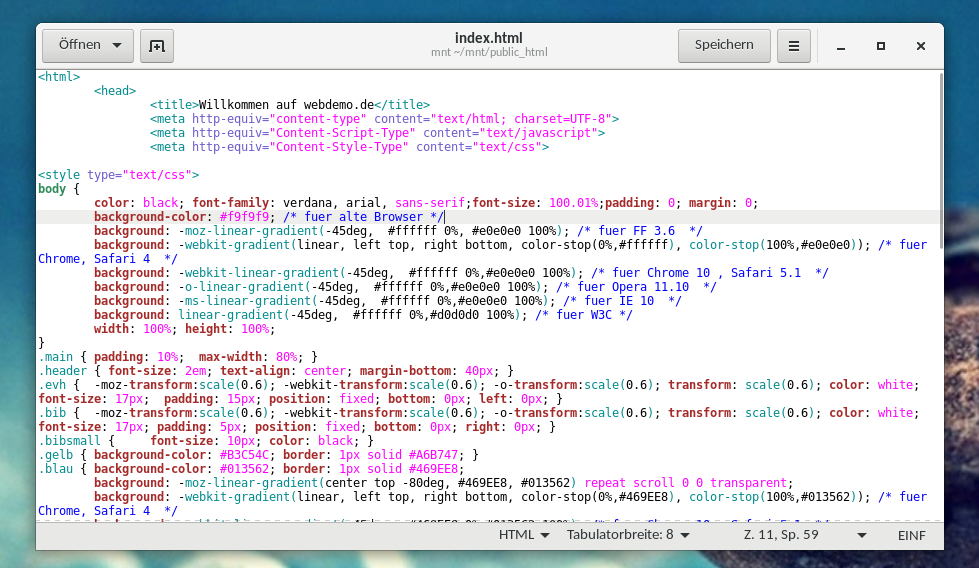

Was Ihr Euch bis dahin verkneifen solltet: einfach ein komplettes Update zu machen, weil im Repo letzte Woche zwei Killerupdates gelandet sind, die die Funktionalität des Handy beeinflussen. Wer es sich doch nicht verkneifen kann, weil er auch die Cam und GPS austesten muß, der findet hier eine DNF Config, die das schlimmste verhindert:

# cat /etc/dnf/dnf.conf

[main]

keepcache=True

gpgcheck=1

installonly_limit=3

clean_requirements_on_remove=True

best=False

skip_if_unavailable=True

exclude=mesa* bind* gnome-shell* mutter*

Letzter Artikel der Serie:

nächster Artikel: