Es ist mal wieder Zeit eine Spam zu sezieren 😀 Gleich zur Klarstellung: Kein Aprilscherz. Eine so wirre Spam, bei der gar nichts paßt, ist schon selten geworden.

„(Email@dresse) – BITTE ANTWORTEN!“

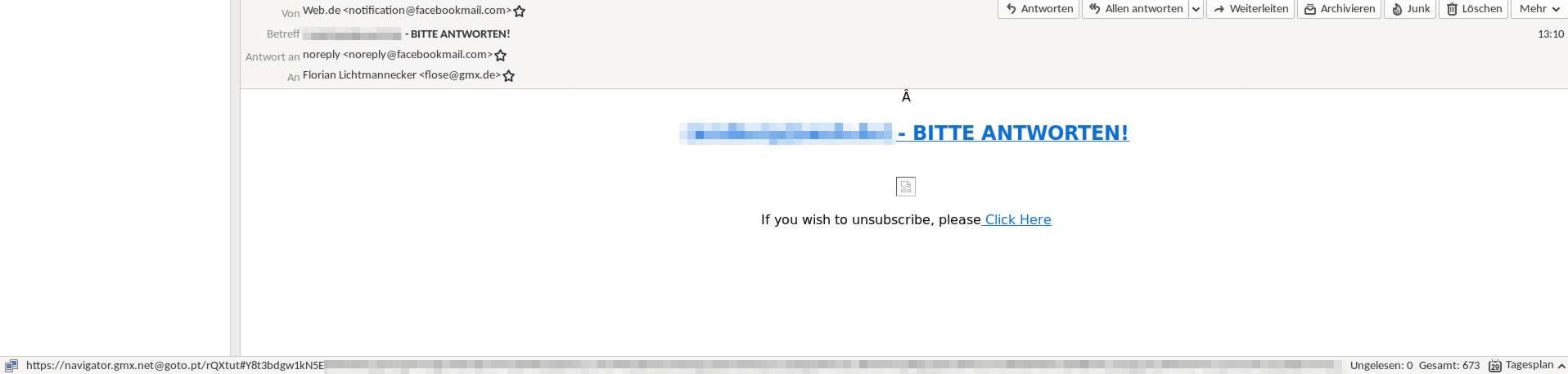

Dem Aufruf werden wir natürlich nicht Folge leisten und schauen uns gleich mal alles ganz genau an. So sieht das aus, wenn diese komische Spam vorbeikommt:

Links unten in der Ecke sieht man den Link von dem „Click Here“:

Links unten in der Ecke sieht man den Link von dem „Click Here“:

https:/###/navigator.gmx.net@goto.pt/rQXtut#

(leicht verfälscht, damit keiner draufklickt)

Das „@“ in einer Internetadresse hat eine Sonderstellung, es gibt einen Benutzernamen für die BASIC-Auth per HT-Accessabfrage im Webserver an, hat aber sonst keine Wirkung. Das bedeutet, gibt man das an, ohne das eine Abfrage vom Server gemacht wird, hat es absolut keine Wirkung. In unserem Spamkontext aber, dient der Zusatz dazu, den Eindruck zuerwecken, daß man bei GMX.NET rauskäme, würde man dort klicken. Tatsächlich geht es aber zu „goto.pt“, was wohl ein URL-Verkürzer- oder Redirectservice ist. Ein typische Scammermasche eben.

Die aufwendige Täuschung, daß es sich um eine Facebookemail handelt, erkennt man an den Email-Headern:

X-Mailer: ZuckMail [version 1.00]

From: „Web.de“ <notification@facebookmail.com>

Reply-to: noreply <noreply@facebookmail.com>

Errors-To: notification@facebookmail.com

X-Facebook-Notify: page_invite:page_invite_reminder; mailid=5a1ecca8ff1632G5aXXXXXXXXXXXXXXXX

List-Unsubscribe: <https://www.facebook.com/o.php?XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX;>

Bei „ZuckMail“ kommt ich mir ein Grinsen nicht verkneifen 🙂

Die Receivedheader der Email, also die Strecke an welchem Mailserver die Email wann vorbei gekommen ist, teilt uns dann auch mit, daß obige Facebookheader von einer echten Mail stammen werden, die gestern an GMX ging:

Received: from tool.jobnowx.com ([45.58.188.112]) by mx-ha.web.de (mxweb012

[212.227.15.17]) with ESMTP (Nemesis) id 1MmkT4-1itqCw1E62-00jrjK for

<XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX@web.de>; Sun, 29 Mar 2020 11:50:52 +0200

Received: from 66-220-155-145.mail-mail.facebook.com () by

mx-ha.gmx.net (mxgmx117 ) with ESMTPS (Nemesis) id

1N4gjH-1jP4ch2OyF-011ils for <XXXXXXX@gmx.de>; Sat, 28 Mar 2020 21:55:12 +0100

Wie man in rot sehen kann, „tool.jobnowx.com“ ist der echte Absender, der diese Email losgeschickt hat, und der Scammer hat einfach den Header vom GMX Mailserver drin gelassen, damit die Quelle verschleiert wird. Wenn man so etwas macht, sollte man GMX nicht mit Web.de verwechseln 😀

In der Email ist dann noch die eigentliche Payload, das Ziel der „Verführung“ untergebracht und das geht zu : clicks-bb.com und der Domainname ist ja wohl Programm genug. McAfee gibt auch schon seit Tagen eine Warnung für diese Domain aus und kommt mit Sicherheit nichts gutes bei raus, wenn man die aufruf, aber aller Vernunft zu Trotz …

$ curl http://clicks-bb.com

<html><body><h1>403 Forbidden</h1>

Request forbidden by administrative rules.

muharhar schon gesperrt worden vom Hoster 😀

Schauen wir uns mal den „Inhalt“ an …

Hallo Florian,

Erinnerung: Christian Zacher hat dich eingeladen, „Finanzcoach XXXXXXXX Zacher“ mit „Gefällt mir“ zu markieren.

Wenn dir Finanzcoach XXXXXXX Zacher gefällt, klicke auf den folgenden Link: https://www.facebook.com/n/?pages………

Wir wissen nicht, wer Florian ist, oder ob es den Zacher wirklich gibt, aber Emails, die in der Hallo Zeile nicht den eigenen Namen drin haben, sind i.d.R. SPAM und jetzt haut die weg 🙂

Die gleiche Masche gabs Anfang der Woche für Amazon, da stand dann im Betreff auch „BITTE ANTWORTEN“ drin, also wenn Großbuchstaben bei uns was bewirken würden, außer genauer hinzusehen 😉