Liebe Kasernierte,

es gibt Licht im Tunnel, den heute morgen habe ich etwas feststellen dürfen, das gestern noch nicht da war \o/

Coronachroniken: **** hilft aus … mit Hefe!

Disclaimer: Zum Schutz der Mitarbeiter des Supermarktes, wurde dessen Identität geschützt.

Wie ich Euch gestern noch mitteilen mußte, war bei ALDI, NETTO und PENNY keine Hefe, weder frische Backhefe ( heißt im Fachjargon Presshefe ) noch Trockenbackhefe zu bekommen. Heute morgen dann der Lichtblick:

Auf einer ausgedehnten Einkaufstour konnte ich einige Tütchen Trockenbackhefe zu einem regulären Preis bekommen. Da es derzeit usus ist, daß Hefelieferungen den Supermärkten zugeteilt werden, was wie ich finde ein Skandal für Deutschland ist, darf ich Euch aufgrund der Androhung von häuslicher Gewalt gegen meine Person, leider nicht verraten, welcher Markt das ist 🙂

Also liebe Kinder vom 3F Club, statt für das Klima zu protestieren und damit so eine Krise zum Dauerzustand werden zu lassen, solltet Ihr brav lernen und Wege ersinnen, wie sich die globale Abhängigkeit der Wirtschaft wieder rückentwickeln kann und das dann durchsetzen. Der positive Nebeneffekt einer nicht so schwachsinnig globalisierten Welt wie der unsrigen ist nämlich die eingebaute Klimafreundlichkeit, mangels langen Transportwegen per Schiff und Flugzeug. Weniger Transport = weniger Schadstoffe = weniger Autobahnen = mehr Flächen für Mensch & Natur.

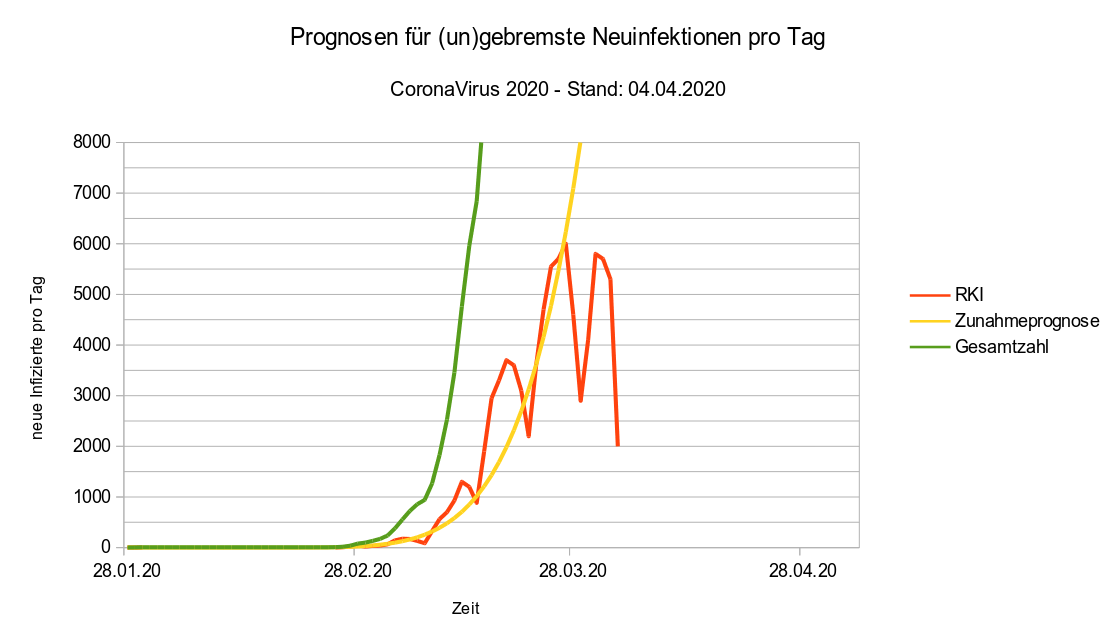

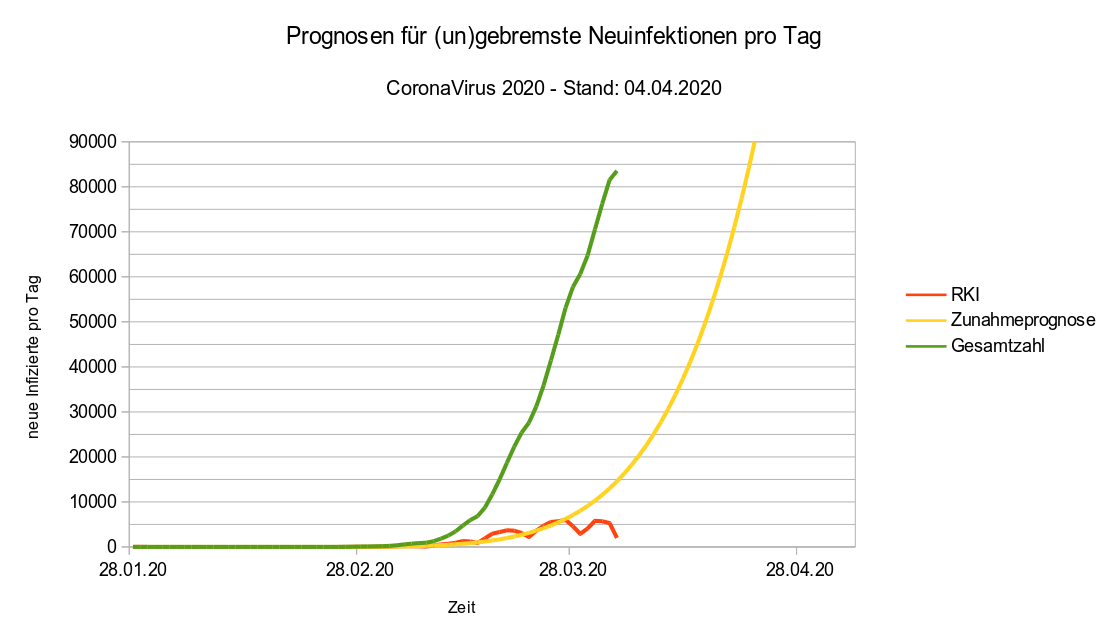

Hier die aktuellen Zahlen der Infizierten und unten haben wir dann noch eine Anekdote aus der Welt für Euch:

Deutsches Kreuzfahrtschiff versenkt venezolanische Fregatte der Küstenwache

Und so sah das Kreuzfahrtschiff danach im Hafen von Willemstad/ Curaçao aus:

(Quelle CNW@Twitter)Und damit nicht einer glaubt, es wäre ein Aprilscherz, es passierte schon am 30.3. 🙂

(Quelle CNW@Twitter)Und damit nicht einer glaubt, es wäre ein Aprilscherz, es passierte schon am 30.3. 🙂

Das Schiff bewegte sich in internationalen Gewässern und war gerade bei Wartungsarbeiten vor Tortuga ( der Insel , nein, nicht die Pirateninsel, die andere ) als die Fregatte zuerst Funkkontakt aufnahm und das Schiff in venezolanische Gewässer abdrängen wollte.

Weil der Kapitän nicht sofort mitgespielt hat, haben die dann auch einen Warnschuss abgegeben, bevor sie das Schiff in maßloser Selbstüberschätzung gerammt haben um es in Richtung Venezuela zu dirigieren. Aber irgendwie ist dem Kapitän der über 320 Millionen US Dollar teuren Fregatte nicht ganz klar gewesen, das das Minischiff gerade einen Eisbrecher rammt und ist dann aufgrund des Bugschadens abgesoffen. Zu menschlichen Schäden kam es laut Pressemitteilungen aus Venezuela übrigens nicht.

Das Kreuzfahrtschiff hat sich dann nach Willemstad/ Curaçao begeben, wo es ohnehin hin wollte.