Und wieder einmal schlägt das TLSv1 Problem zu, diesmal bei der Süddeutschen Zeitung. Dankt Fefe für den Tipp 😉

Das Testergebnis

CheckTLS Confidence Factor for „szdm.digitalesdesign@sz.de“: 100

| MX Server | Pref | Answer | Connect | HELO | TLS | Cert | Secure | From | To |

| mshgw-mx01.msh.de [212.4.227.210] | 50 | OK (86ms) | OK (114ms) | OK (89ms) | OK (90ms) | OK (1,094ms) | OK (93ms) | OK (94ms) | OK (120ms) |

| mshgw-mx01.msh.de [212.4.227.209] | 50 | OK (86ms) | OK (88ms) | OK (86ms) | OK (90ms) | OK (860ms) | OK (96ms) | OK (92ms) | OK (95ms) |

| mshgw-mx01.msh.de [212.4.227.208] | 50 | OK (96ms) | OK (84ms) | OK (86ms) | OK (87ms) | OK (1,023ms) | OK (92ms) | OK (90ms) | OK (90ms) |

| mshgw-mx02.msh.de [212.4.227.212] | 50 | OK (90ms) | OK (93ms) | OK (90ms) | OK (89ms) | OK (1,024ms) | OK (91ms) | OK (91ms) | OK (95ms) |

| mshgw-mx02.msh.de [212.4.227.211] | 50 | OK (90ms) | OK (93ms) | OK (87ms) | OK (92ms) | OK (1,002ms) | OK (87ms) | OK (94ms) | OK (94ms) |

| mshgw-mx02.msh.de [212.4.227.213] | 50 | OK (88ms) | OK (87ms) | OK (91ms) | OK (87ms) | OK (1,069ms) | OK (98ms) | OK (91ms) | OK (90ms) |

| Average | 100% | 100% | 100% | 100% | 100% | 100% | 100% | 100% |

Das Testergebnis via checktls.com ist an sich ganz ok, bis auf den kleinen, aber entscheidenen Hinweis, das die Verbindung nur mit TLS 1.0 abgesichert ist 🙂

Die Verbindung selbst wurde am 14. 3. 2018 um 11:45 Uhr getestet und liefert für alle Server das gleiche Ergebnis:

| seconds | test stage and result | |

|---|---|---|

| [000.086] | Connected to server | |

| [000.198] | <– | 220 mshgw-mx07.msh.de ESMTP |

| [000.199] | We are allowed to connect | |

| [000.200] | –> | EHLO checktls.com |

| [000.287] | <– | 250-mshgw-mx07.msh.de 250-PIPELINING 250-SIZE 62914560 250-ETRN 250-STARTTLS 250-AUTH CRAM-MD5 DIGEST-MD5 LOGIN 250-AUTH=CRAM-MD5 DIGEST-MD5 LOGIN 250-ENHANCEDSTATUSCODES 250-8BITMIME 250 DSN |

| [000.289] | We can use this server | |

| [000.289] | TLS is an option on this server | |

| [000.289] | –> | STARTTLS |

| [000.378] | <– | 220 2.0.0 Ready to start TLS |

| [000.379] | STARTTLS command works on this server | |

| [000.659] | Connection converted to SSL | |

| SSLVersion in use: TLSv1 | ||

| Cipher in use: DHE-RSA-AES256-SHA | ||

| Certificate 1 of 3 in chain: Cert VALIDATED: ok | ||

| Cert Hostname VERIFIED (mshgw-mx01.msh.de = *.msh.de | DNS:*.msh.de | DNS:msh.de) |

Also ich werde der Süddeutschen Zeitung keine geheimen Daten schicken , ohne die nochmal mit PGP/GPG zu verschlüsseln und am besten gar nicht per Email, sondern gleich per POST mit einem DoubleLayerEncryption USBStick 😀

BSI zu TLSv1.0

Laut der technischen Richtlinie gelten TLS 1.0 und TLS 1.1 als unsicher und werden nicht mehr empfohlen. ... Dieser Mindeststandard referenziert die technische Richtlinie TR-02102-2 und fordert für die Bundesverwaltung den Einsatz von TLS 1.2 mit PFS.

ums mal ganz klar zu sagen :

damit Eure Whistleblower auch in Zukunft noch Mail schicken, was sie zwar nicht sollten, aber das ist ein anderes Thema, wechselt doch mal die Mailserverinfrastutur aus, z.B. indem der Anbieter das Update von 2008 auf TLS 1.2 einspielt. Verschlüsselung auf dem Technikstand von 1999 einzusetzen , ist keine Lösung!

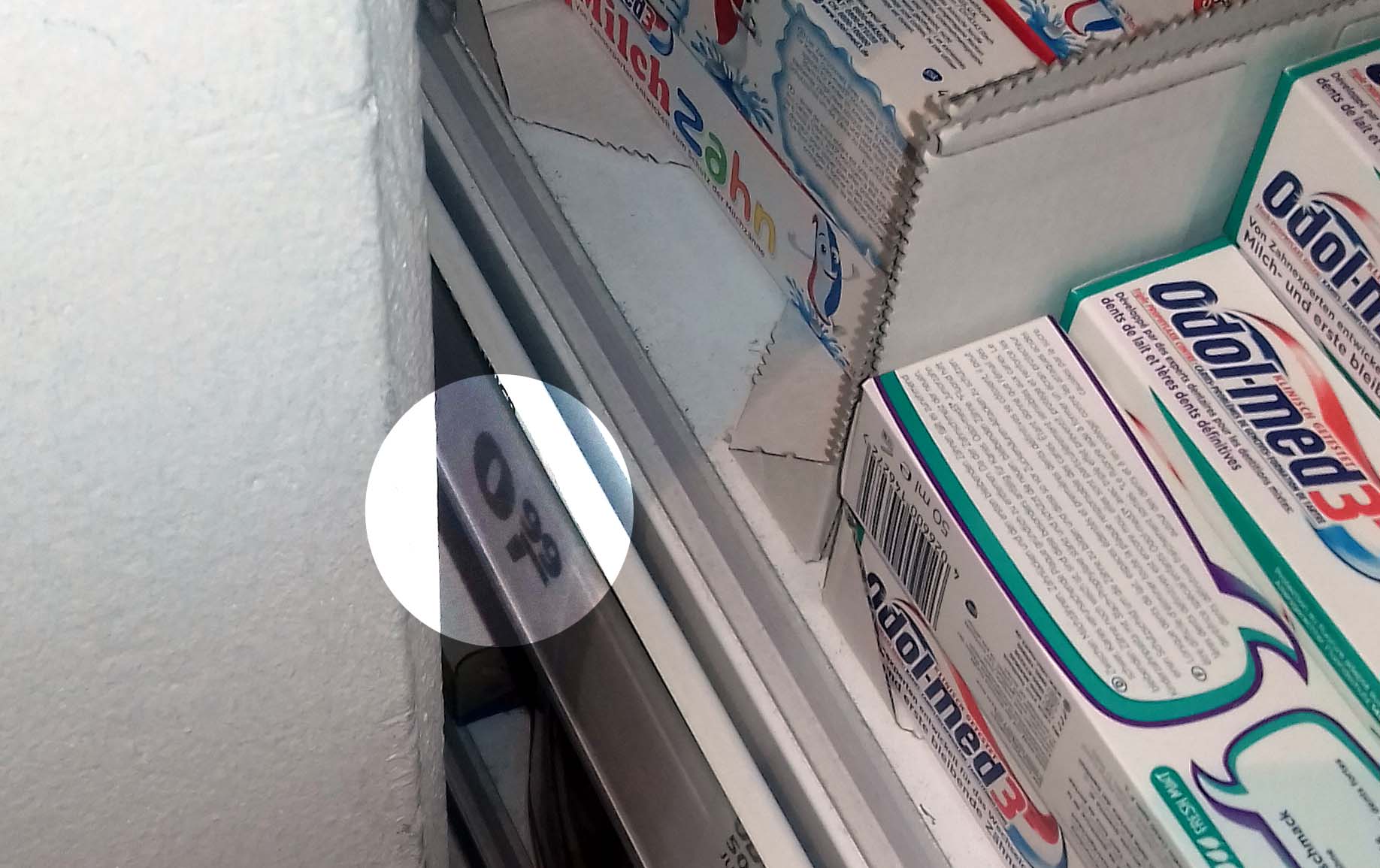

Das Real ,- Kauf an der Hamburgerstraße platziert Ware direkt hinter einer Säule und erwartet tatsächlich, daß man es sieht und kauft 😉

Das Real ,- Kauf an der Hamburgerstraße platziert Ware direkt hinter einer Säule und erwartet tatsächlich, daß man es sieht und kauft 😉 Wer clever wäre, würde ja die Säule außen bestücken, oder zumindest dort die Produkt- und Preisinformation platzieren, so daß man auf der Suche nach dem Artikel, eine Chance hat ihn auch zu erblicken. Ich z.B. habe so gar keine Idee, was im untersten Fach angeboten wird 😉 Das die Milchzahnpasta für Kinder 99 ¢ kostet, erschließt sich aus dem sichtbaren Bild, aber was verkaufen die darunter ??? Trotz Bildbearbeitung habe ich das nicht lesbar machen können:

Wer clever wäre, würde ja die Säule außen bestücken, oder zumindest dort die Produkt- und Preisinformation platzieren, so daß man auf der Suche nach dem Artikel, eine Chance hat ihn auch zu erblicken. Ich z.B. habe so gar keine Idee, was im untersten Fach angeboten wird 😉 Das die Milchzahnpasta für Kinder 99 ¢ kostet, erschließt sich aus dem sichtbaren Bild, aber was verkaufen die darunter ??? Trotz Bildbearbeitung habe ich das nicht lesbar machen können: