Wie man die Schrift im Bootmenü größer bekommt, konnten Ihr ja hier schon nachlesen: Wie man den GRUB2-EFI-Bootfont ändert . Jetzt passen wir noch den Bootprozess an, weil man dann Fehler besser lesen kann.

Mit dem Kernel auf Du und Du

Die Überschrift ist irreführend, den partnerschaftlich geht es heute nicht zu 😉 Vielmehr werden wir dem Kernel mal einen kleinen Tipp geben, den er nicht ignorieren kann.

Das Problem ist leicht zu sehen, wenn man ein großes Display, aber schlechte Augen hat. Als Jugendlicher wird man vielleicht mit FHD und UHD Bildschirmen noch zurecht kommen, aber als Ü30 wird sich das schnell ändern. Also müssen wir bei solchen Displays mal ein bisschen nachhelfen.

Das es da keinen vernünftigen Automatismus gibt, der nachvollzieht, daß ein UHD Display, aber ein 10pt Font keine gute Kombi sind, ist ehrlich gesagt enttäuschend. Diese Displays gibts ja nicht erst seit gestern. Dann ändern wir das mal manuell:

# vi /etc/default/grub

an die Zeile :

GRUB_CMDLINE_LINUX=“… rhgb quiet audit=0„

hängen wir diese Anweisung an:

GRUB_CMDLINE_LINUX=“… rhgb quiet audit=0 vconsole.font=latarcyrheb-sun32„

Wer einen größeren Font braucht, muß am Ende nur die Zahl anpassen 48, 72,96 usw. (ACHTUNG: es muß nicht jede Kombination der Fontgröße auch wirklich geben).

Jetzt noch die Grub.cfg aktualisieren:

EFI: grub2-mkconfig -o /boot/efi/EFI/fedora/grub.cfg

BIOS: grub2-mkconfig -o /boot/grub2/grub.cfg

und fertig. Probiert es ruhig mal aus.

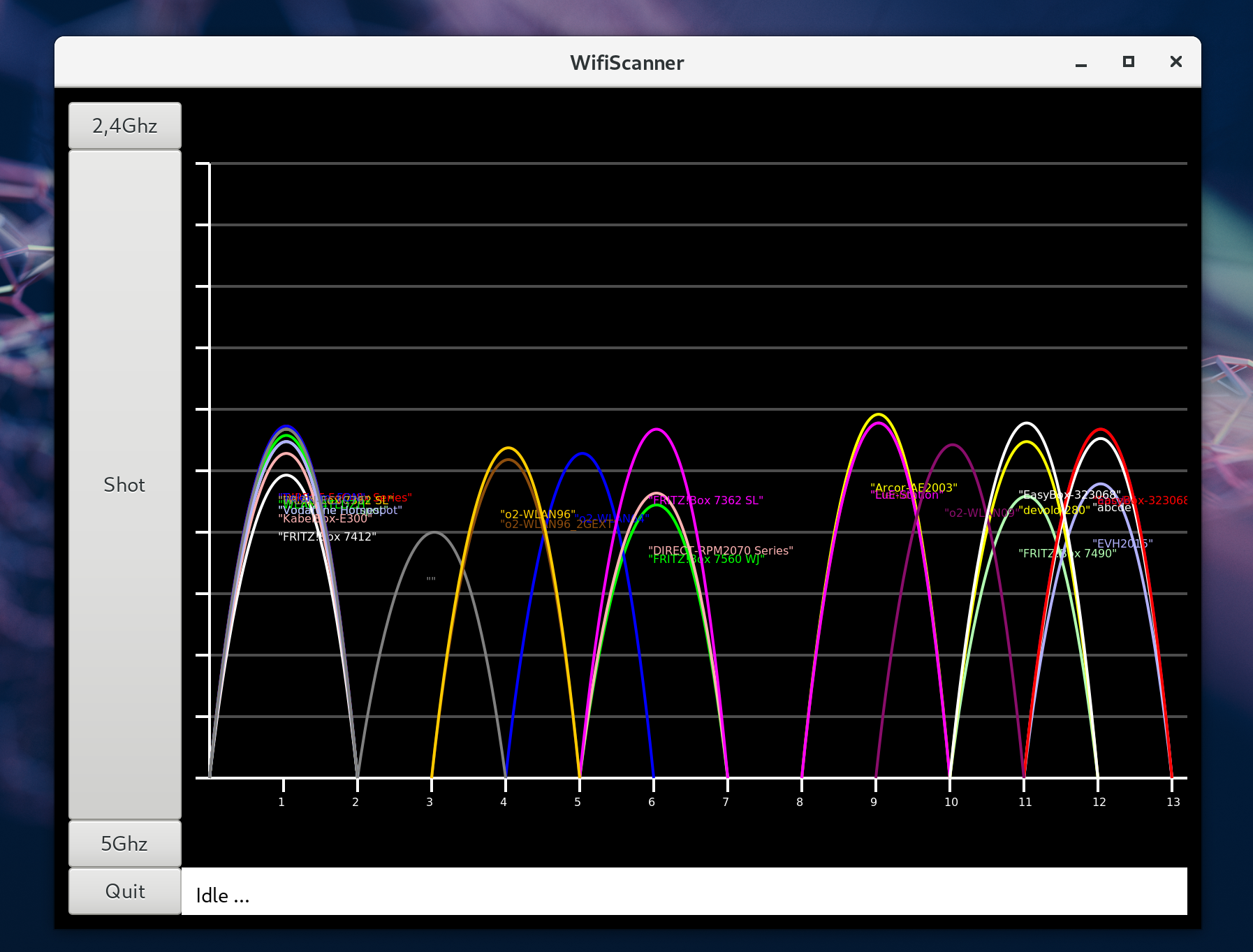

Oh Ja, bei der Aufnahme was ganz schön was los 😀

Oh Ja, bei der Aufnahme was ganz schön was los 😀