Ja, ich gebs zu, ich habe es getan! Ich habe mir ein PinePhone 1.2 zugelegt.

Pinephone: Endlich! Linux auf dem Handy

Donnerstag vor einer Woche war es soweit, mein nur eine Woche vorher geordertes Pinephone erreichte mich eher überraschend. Statusinformationen zum Versand gibt es so gut wie keine, wenn man bei Pine etwas bestellt. Die Bestellung an sich war kurz und schmerzlos: Modell auswählen „2 oder 3 GB RAM“, Lieferadresse eingegeben und mit Paypal bezahlt.

Das neue Telefon erreichte mich dann an einem Tag, an dem ich glücklicherweise frei hatte, also wurde das Telefon in Betrieb genommen und kurz geladen. Und damit kommen wir schon zum ersten Tip: Nehmt ein passendes Werkzeug, weil an Tag 1 bekommt Ihr den Deckel der Rückseite niemals mit dem Fingernagel auf 😀 Wenn das erstmal ein paar mal gemacht wurde, dann geht es ohne Probleme auch mit dem Fingernagel. Vor dem Laden muß man nämlich zunächst die Transportsicherung des Akkus entfernen und die MircoSIM-Karte einlegen. Hat man das geschafft kommt Level Zwei der Inbetriebnahme: Das Telefon entsperren 😉 Anders als Android und iOS Geräte, kommt das Pinephone im abgesicherten Modus aus der Box.

Das neue Telefon erreichte mich dann an einem Tag, an dem ich glücklicherweise frei hatte, also wurde das Telefon in Betrieb genommen und kurz geladen. Und damit kommen wir schon zum ersten Tip: Nehmt ein passendes Werkzeug, weil an Tag 1 bekommt Ihr den Deckel der Rückseite niemals mit dem Fingernagel auf 😀 Wenn das erstmal ein paar mal gemacht wurde, dann geht es ohne Probleme auch mit dem Fingernagel. Vor dem Laden muß man nämlich zunächst die Transportsicherung des Akkus entfernen und die MircoSIM-Karte einlegen. Hat man das geschafft kommt Level Zwei der Inbetriebnahme: Das Telefon entsperren 😉 Anders als Android und iOS Geräte, kommt das Pinephone im abgesicherten Modus aus der Box.

Apropos Box: Das übliche Unboxingvideo verkneife ich mir, so etwas machen nur Clickhuren auf Youtube 😉

Ab jetzt wird es spannend 😀

Abhängig von der vorinstallierten Distribution ist das Entsperrpasswort anders. Für meine Manjaro Community Edition lautetet es „123456“ und das sollte Euch irgendwie bekannt vorkommen 😀

Für später merken: Aufgabe Nummer Eins lautet Passwörter ändern!

Nach dem erfolgreichen entsperren bekommt man das hier zu sehen ( mangels Screenshotfunktion in Handyqualität 🙁 ) :

Was Ihr hier seht, ist die Phosh Oberfläche. Das ist eine Gnome-Shell mit stark an das Handy angepasster Funktion und im reinen Handybetrieb ist das auch gar nicht so falsch. Die Probleme kommen mit den Details. Damit es eine funktionsfähige Version der Oberfläche gab, mußte z.b. die automatische Bildschirmrotation abgeschaltet und durch einen Wahlschalter ersetzt werden. Was ihr dem Foto nicht entnehmen könnt, ist der Umstand, daß es ein 2:1 Format hat, es also berechtigter Weise als Handyknochen bezeichnet werden darf 😉 2:1 meint, es ist doppelt so hoch wie breit. Damit sind Probleme aller Art vorprogrammiert, die man mit Phosh aber nicht lösen kann.

Was Ihr hier seht, ist die Phosh Oberfläche. Das ist eine Gnome-Shell mit stark an das Handy angepasster Funktion und im reinen Handybetrieb ist das auch gar nicht so falsch. Die Probleme kommen mit den Details. Damit es eine funktionsfähige Version der Oberfläche gab, mußte z.b. die automatische Bildschirmrotation abgeschaltet und durch einen Wahlschalter ersetzt werden. Was ihr dem Foto nicht entnehmen könnt, ist der Umstand, daß es ein 2:1 Format hat, es also berechtigter Weise als Handyknochen bezeichnet werden darf 😉 2:1 meint, es ist doppelt so hoch wie breit. Damit sind Probleme aller Art vorprogrammiert, die man mit Phosh aber nicht lösen kann.

Da es aber nur Phosh für Manjaro gibt, habe ich mich nach einem kurzen Check der Funktionen auf Fedora als OS verlegt. Dazu später mehr und das ist auch der Grund, wieso es keine Screenshots gibt 😉

Manjaro Community Edition

Die Manjaro Community Edition bietet ein vollständig funktionierendes Handy, auch wenn die Hardware (HW) eher substandard Ergebnisse liefert. Telefonieren kann man mit dem Gerät nur im Winter und auch nur draußen 🙂 Das liegt daran, daß das Handy eine Fehlkonstruktion ist. Möchte man telefonieren klappt das zwar, aber das Handy wird warm und jetzt ratet mal wo! Genau: direkt am Ohr … und es wird sehr warm. Stundenlang mit der Freundin quatschen ist aus zwei Gründen nicht drin: Das haltet Ihr nie aus ohne Headset und der Akku wird schnell geleert. Das Headset von jedem normalen Handy mit Klinke geht und auch per Bluetooth sollte das kein Problem sein. BT habe ich nicht ausprobiert.

Für alle die Wert auf aktuelle Kernel legen, ausgeliefert wird von Manjaro Kernel 5.6 . Das neueste Androidhandy kam auf 3.x :DDD aber Fedora stiehlt allen die Show: Kernel 5.10.rc6. Der Kernel läuft auch noch stabil, solange er bislang lief.

Phosh

Das Ziel von Phosh ist, alles möglichst groß darzustellen. Nativ hat das Display 1440×720 Pixel und bei der physischen Größe des Displays, ist das klein. Phosh hat dazu das DPI Scaling der Gnome-Shell aktiviert. Ich vermute 200-300% werden es sein. Damit werden zwar „kleine“ Appfenster gut dargestellt und auch die Icons der Apps sind super gut erreichbar, aber Apps ohne Vorbereitung fallen durch überbreite Fenster auf, wo man zum Teil keine Buttons erreichen kann um die Fenster wieder zu schließen oder die gewünschte Funktion zu aktivieren. Hier ist noch viel Arbeit von allen Seiten nötig.

Schön, weil fast wie auf Android, ist die Liste offener Anwendungsfenster, welche sich mit einem Wischen schließen lassen, was aus Gründen die offensichtlich sind (siehe oben), für einige Fenster gar nicht anders geht. Wer jetzt denkt, daß wäre idiotensicher, der muß das Handy nur mal auf Landscape Modus umstellen. Wie Ihr dann feststellen könnt, kommt Ihr an diese Liste nicht mehr ran! Die Umsetzung ist knallhart Portray-Mode-only. Der Wechsel von Portray zu Landscape und zurück ist allerdings schnell erledigt. Es fällt in den Bereich von „bedingt lästig“.

OpenSSH Server aktiviert

Bevor wir zur Sektion kommen, was alles geht und was nicht, brechen wir uns erstmal die Finger und Updaten das Phone per SSH, denn per App „Gnome-Software“ geht das nicht 😉

Dazu müßt Ihr es natürlich erstmal im WLAN haben, aber der Schritt ist harmlos ( einfach aufs WLAN Icon klicken und Frage beantworten ). Jetzt wird schwieriger.. die Wifisoftware hat nämlich einen „Bug“, das „Feature“ „zufällige MAC-Adresse erzeugen“ ist permanent aktiviert. Jedes mal, wenn das Pine startet, hat es eine andere Mac-Adresse. Weil es eine neue MAC hat, bekommt es eine neue IP „Hallo neues Gerät!“. Keine Ahnung wer das witzig fand, ich bin nicht begeistert!

Um die IP des Gerätes zu bekommen gibt es zwei Wege: entweder Ihr macht die Terminal App auf dem Handy auf und gebt „ip a“ ein oder Ihr fragt Eure Fritzbox nach der aktuellen IP des Handies, was aber schnell eher unübersichtlich werden wird.

Per SSH könnt Ihr dann direkt mit „ssh manjaro@IP“ einloggen, wenn Ihr als Passwort das „123456“ eingebt. Ein „sudo su“ später seid Ihr dann Root. Ja, ROOT... AUF DEM HANDY! So muß das sein!

ACHTUNG: Alles was Ihr jetzt gemacht habt, betrifft nur Manjaro und ist ohne Gewähr.

Jetzt sichert Ihr erstmal den SSHD gegen Wörterbuchattacken ab:

$ vi /etc/ssh/ssh_config

Den Punkt „PermitRootLogin without-password“ aktivieren und abspeichern.

$ systemctl reload sshd

Dann hinterlegt Ihr einen SSH Schlüssel unter /root/.ssh/authorized_keys. Auf dem PC dazu „ssh-keygen -b 4096 -t rsa“ oder auch was besseres eingeben und die Ausgabe vom .pub-Teil des erzeugten Schlüssels in die authorized_keys Datei des Handies schreiben. Das sieht dann am Ende ungefähr so aus:

ssh-rsa AAAAB3NzaC1yc2EAAAADAQABAAABAQC4/CkjqfdfBZFbuR2eADHlUeMbVyWKpoi0y9ZiXNsO5sEbEC3GMQSGzh+inNhktsCpBBy85FjxpsEuSd3vkHOBu8SAD8MhPVsTjt12+Me9un16fHOOUPopSIYnYFEJKExPYAIy9bXkqG9QKwiT610OQ9VfHMqyM3NLLOpoYc2GLnapymmgvXNgSouZ387CxDZAG5RQx3QAPEy4Cafmr8enLUKRrDrgLYVtxb91J9lzuvySQz+pHalfhWvQanW6GzH1t7MlumBjNzpqXIfK+R4+GjJlD+3W1DvuRPluWE3YX8yi2LQzuu6pTEQtb2RYJLCDebw0D4cNAem+49z6UYun user@pc

Ich habe übrigens keine Ahnung wem dieser Pub Key gehört, ehrlich nicht 😀

Jetzt ändert Ihr noch das Passwort für den Benutzer „manjaro“ auf etwas kreativeres um. Denkt dran, das ist dann auch das Passwort zum Entsperren des Handies 😉

$ passwd manjaro

jetzt zweimal neues Passwort benutzen und das war es. Jetzt noch die Software updaten:

$ pacman -Syu

Damit wird alles aktualisiert. Alternativ „pamac update *“ benutzen.

Die Apps

Wir gehen nicht alle durch, keine Sorge.

Unter Phosh ist Gnome Maps vorinstalliert, liefert aber nur einen Überblick wo man gerade ist. Der Fensterinhalt lässt sich mit Zwei-Finger-Zoom Gesten vergrößern und verkleinern, an die Buttons zur Routenplanung und den Einstellungen kommt man aber nicht ran. GTK ist vermutlich nicht die Wahl für responsive Layouts.

Gnome Maps funktioniert ungefragt auch gleich mit dem eingebauten GPS! In den Datenschutzeinstellungen kann man das Abschalten, allerdings bleibt der Chip an und frisst Strom. Kennt man von anderen Handies auch. Aber das Pinephone hat ja anders als andere Handies eine Reihe von mysteriösen Datenschutzschalten auf der Rückseite ( unter dem Deckel ) verbaut, mit denen man alle Module wie Mic, Lautsprecher, GPS, usw. abschalten kann. Den Strom müßte man auch softwaretechnisch kappen können, finde ich. Jedes mal den Deckel aufmachen wäre irgendwie blöd.

Die Telefonieapp namens Calls ist noch in der Steinzeitphase seiner Entwicklung: sie geht aufrecht, aber schick ist anders. Auch öffnen sich die Apps nicht alle im Fullscreenmodus. Dies hängt davon ab, ob die Apps auf das Pinephone vorbereitet wurden oder nicht. Chatty finde ich cool und als ich dann endlich rausgefunden hatte, wo denn die geschickte SMS ist, kam der nächste Facepalm! Statt eine SMS App zu schreiben, tauchen die SMS als Chatkontakte auf! Deswegen ist die App auch vorinstalliert. Zum Glück kann die XMMP, besser bekannt als Jabber, und so ist die App auf dem Handy ein gewollter Begleiter. Leider kann man darüber nicht per Jabber oder SIP telefonieren. Das wäre auch wegen des Energiemanagements von Linux nicht möglich. Dafür braucht man Gajim, aber eigentlich Jitsi, wenns denn funktioniert 😉

Geary als Mailprogramm ist eine handytaugliche Wahl. Ich habe das auf meinem Tablet auch drauf. Hier stößt es aber an Grenzen, die man mit GTK und aktiviertem DPI-Scaling nicht mehr in den Griff bekommt. Megapixels heißt die einzig funktionierende Fotoapp. Diese wird aber noch von nur einem einzigen Entwickler geschrieben, der sich durch undokumentierte Funktionen eines noname Chips schlagen muß. Wenn Ihr Geld, Bier oder Pizza spenden wollt, hier ist seine Webseite: https://brixit.nl/ . Megapixels könnte sogar QR Codes auslesen, wenn der Patch schon in der Mainstreamversion enthalten wäre.

Ein Telegram Chat ist auch gleich mit drauf. Den habe ich aber nicht ausprobiert.

Was nicht geht mit Manjaro

Die Firefoxversion ist ein Kuriosum, es scheint die Android Mobile Version zu sein. Verbindet man sich nämlich mit diesem Firefox auf eine Meet Jitsi Instanz, so sagt einem die Webseite, man solle doch die App nehmen 🙂 Youtube „geht“, aber es ruckt.

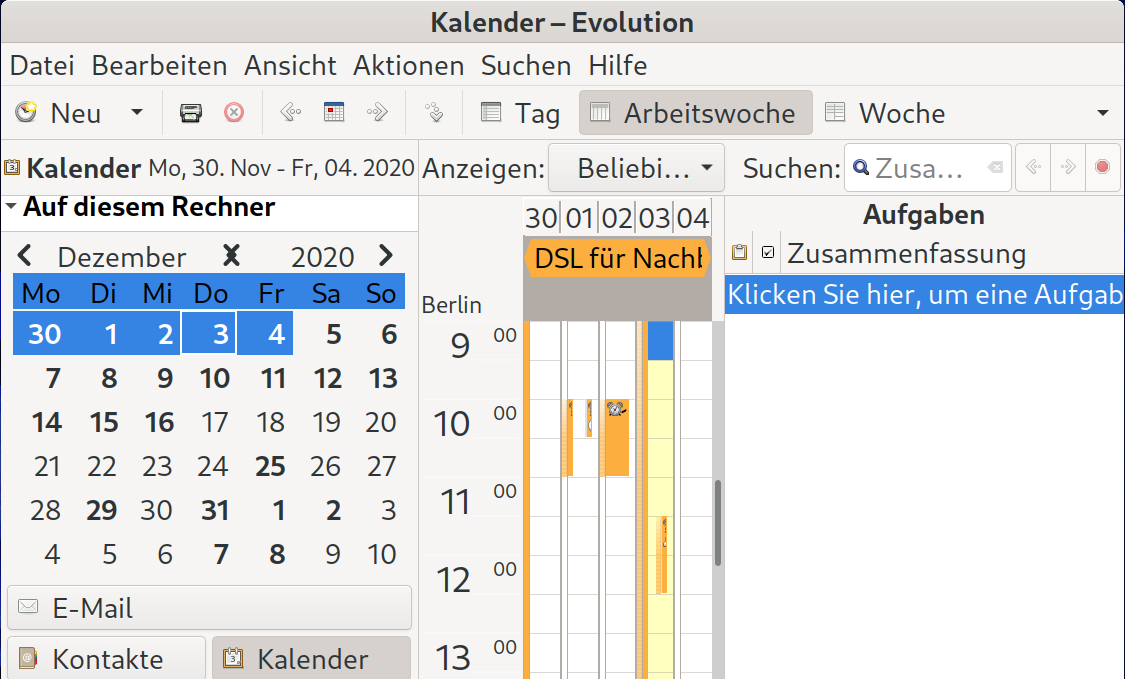

Kalender sind auch so ein Ding: hier kommt Evolution zum Einsatz … oder mangels Nutzbarkeit auch nicht 😉 Evolution ist aber eigentlich ein Mailprogramm, fragt erst gar nicht.

Cheese kann man gleich löschen, das kann die Cams gar nicht ansprechen.

Mit dem Handy kam ein Dock. An dem Dock war ein HDMI Anschluss. Wohl dem, bei dem dieser Dock so funktioniert wie er sollte. Meiner scheint defekt zu sein. Ich bekomme zwar beim Booten kurzzeitig ein HDMI Bild vom Bootscreen, aber das war es dann auch schon. Als Netzwerkadapter kommt es auch nur auf 100 Mb/s, was aber deutlich mehr ist, als das Wifi. Das Wifi ist 2.4 Ghz only, schafft aber, und das ist mir unklar, 4,4 MB/s. Das kann eigentlich gar nicht sein, weil 2.4 GHz Wlan nur 1,8 MB schaffen sollte. Die Fritz!box und das Handy müssen mehr als nur einen Kanal benutzen.

Man kann Videos mit MPV abspielen, aber dafür wird die unterdimensionierte CPU benutzt. D.b. der Film ruckelt und ist nicht synchron zum Ton. Dabei hat das Handy eine Mali400 GPU, die das locker schafft. Woher weiß ich das? Das sehr Ihr in drei Tagen in „Fedora erobert das Pinephone“ 😉

Fazit Tag 1

Mit den leichten Abstrichen ist das jetzt schon ein Handy, das man benutzen könnte, aber für „Normalos ohne fundierte Linux Kenntnisse“ ist das natürlich noch nichts.

Was Ihr jetzt aber schon einmal machen könnt, ist Euch eine schnelle Mircro-SD Karte ab 16 GB, besser 32+ GB, zu besorgen und einen Cardreader zu organisieren, der die Karte auch sauber ansprechen kann. Achja, Handy bestellen nicht vergessen 😉

Wir lesen uns Montag wieder, wenn wir das Telefon Stück für Stück in einen brauchbaren Zustand überführen, am Ende rockt es richtig, versprochen 😀