Nach langer Zeit haben wir heute mal wieder eine Spam aus der beliebten Serie: „Einmal mit Profiverbrechner arbeiten“.

„Ihre Paketzustellungsnachricht Nr#34632900-371“

Man kennt das ja: man kauft im Onlineshop eine Sache und bekommt vom Lieferdienst eine Trackingemail, oder, in letzter Zeit eher weniger, die Nachricht mal die Tür zu öffnen, weil das Paket gleich da ist. In der Email ist ein Link zur Trackingseite drin, zusammen mit der Paketnummer und noch son paar Daten.

Das machen sich Betrüger natürlich gern zu nutze um Emailadressen zu verifizieren, Daten abzufragen, die die nichts angehen, und Malware runterzuladen. So eine Email haben wir hier:

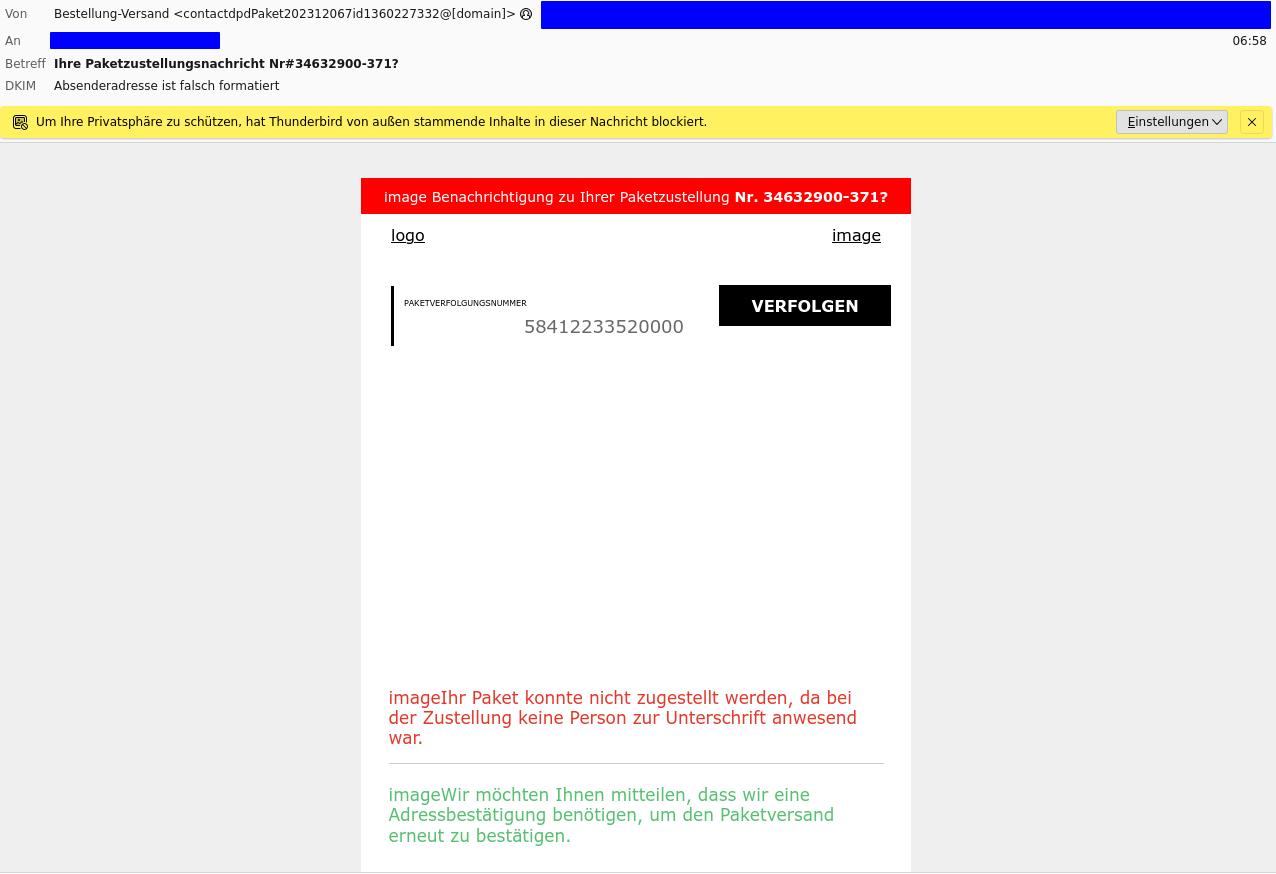

Wie man da unschwer erkennen kann, sind HTML Emails echt blöd ohne Bilder 😉 Allerdings belingt die Täuschung als echte Mail schon nicht, weil die Deko in Form von externen Bildern nicht geladen wird von Thunderbird. Da fällt es dann leicht den Fake sofort zu erkennen.

Wie man da unschwer erkennen kann, sind HTML Emails echt blöd ohne Bilder 😉 Allerdings belingt die Täuschung als echte Mail schon nicht, weil die Deko in Form von externen Bildern nicht geladen wird von Thunderbird. Da fällt es dann leicht den Fake sofort zu erkennen.

Es fängt bereits mit dem Absender „contactdpdPaket….@[domain]“ an. Es sollte wohl ein DPD Simulation werden 🙂 Wenn man natürlich zu blöd ist sein Spamtemplate richtig auszufüllen: „contactdpdPaket….@[domain]“ wundert es nicht, daß so gar keine Zahl dieser Email übereinstimmt. Das ist einfach eine richtig schlechte Fälschung.

Schauen wir uns mal die Header an:

Return-path: <reply@bergbauernwagal.de> Envelope-to: XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX Delivery-date: Thu, 07 Dec 2023 06:59:59 +0100 Received: from h3013040.stratoserver.net ([85.214.39.248] helo=artuner.online) by XXXXXXXXXXXXXXXXXXXXXXX with esmtp (Exim 4.96.2) (envelope-from <reply@bergbauernwagal.de>) id 1rB7QT-0041w7-0i for XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX; Thu, 07 Dec 2023 06:59:59 +0100 Date: Thu, 07 Dec 2023 05:58:11 +0000 Message-Id: <538561069336279.0.CNE0599619157@artuner.online> To: XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX From: =?UTF-8?B?QmVzdGVsbHVuZy1WZXJzYW5k?= <contactdpdPaket202312067id1360227332@[domain]> Content-Type: text/html; charset="UTF-8" Mime-Version: 1.0 Content-Transfer-Encoding: 7bit Subject: =?UTF-8?B?SWhyZSBQYWtldHp1c3RlbGx1bmdzbmFjaHJpY2h0IE5yIzM0NjMyOTAwLTM3MT8=?=

Jetzt macht die Analyse irgendwie keinen Spaß, weil unser Spamassassin das schon gemacht hat. Daher erteile ich dem jetzt das Wort:

FROM_LOCAL_HEX From: localpart has long hexadecimal sequence

Damit ist „contactdpdPaket202312067id1360227332@“ gemeint.

SPF_NONE SPF: sender does not publish an SPF Record

Ok, für „@[domain]“ kann man keinen SPF haben, da müßte also gleich eine andere Regel sein: illegal domainname.

PDS_OTHER_BAD_TLD Untrustworthy TLDs [URI: artuner.online (online)]

Ganz offensichtlich ist .online als TLD bei Spammern sehr beliebt 😉

HEADER_FROM_DIFFERENT_DOMAINS From and EnvelopeFrom 2nd level mail domains are different

ja, „@[domain]“ und „@bergbauernwagal.de“ sind zwei unterschiedliche Domains 🙂

URIBL_BLOCKED ADMINISTRATOR NOTICE: The query to URIBL was blocked. See http://wiki.apache.org/spamassassin/DnsBlocklists#dnsbl-block for more information. [URIs: artuner.online]

Also hat schon jemand die Domain der Links, die sich in der Email befinden, ihr aber oben nicht sehen könnt, in eine Blockliste eingetragen.

FROM_EXCESS_BASE64 From: base64 encoded unnecessarily

Damit ist u.a. das hier gemeint:

Subject: =?UTF-8?B?SWhyZSBQYWtldHp1c3RlbGx1bmdzbmFjaHJpY2h0IE5yIzM0NjMyOTAwLTM3MT8=?=

Subject: Ihre Paketzustellungsnachricht Nr#34632900-371

Aufgrund der Zeichen war das nicht nötig, weil keine Umlaute drin waren.

T_REMOTE_IMAGE Message contains an external image

In der Email stecken einige HTML Image Anweisungen wie diese:

<img border="0" src="http://artuner.online/img/<HASHWERT>" alt="logo" class="logo" />

Diese Bilder, wenn das überhaupt Bilder waren, lädt Thunderbird nicht selbst. Das muß immer der Benutzer erlauben. Das ist eine sehr wichtige Grundeinstellung von Thunderbird. Es könnte nämlich auch nur darum gehen, ein Bild zu laden, daß dann in einer Systembibliothek einen Exploit auslöst und so Euren PC hackt.

Diese Email gehört natürlich in unser Trottelarchiv und bei Euch in den Papierkorb.