Es ist wieder einmal Zeit den üblichen Unsinn, der tagtäglich im Umlauf ist, zu entlarven.

Was ist geschehen ?

Die Münchner Firma SecureNet, die sich selbst als Spezialist für Sicherheit bezeichnet, hat eine PDF Studie veröffentlicht, in der suggeriert wird, daß praktisch alle HTTPS Verbindungen unsicher wären.

Wir zitieren aus der Studie: Absatz 1, Seite 2

„Das Ausschalten der SSL-Verschlüsselung im Browser durch einen Man-inthe-

Middle-Angriff (MitM) ist eine schwerwiegende Sicherheitslücke, die in

ungeschützten Umgebungen (wie z.B. in öffentlichen WLANs) leicht ausgenutzt

werden kann. Die Folge eines solchen Angriffes ist der komplette Verlust

der Vertraulichkeit: …. Der Angriff ist seit 2009 unter dem Namen

SSL-Stripping bekannt (siehe [1]).“

In Absatz 3, Seite 2 heißt es:

„In Form eines HTTP-Headers existiert ein Schutzmechanismus, mit dem der

Serverbetreiber die Gefahr der erfolgreichen Durchführung eines solchen Angriffs

auf ein Minimum reduzieren kann.“

Diese Aussagen sind richtig, aber Augenwischerei !

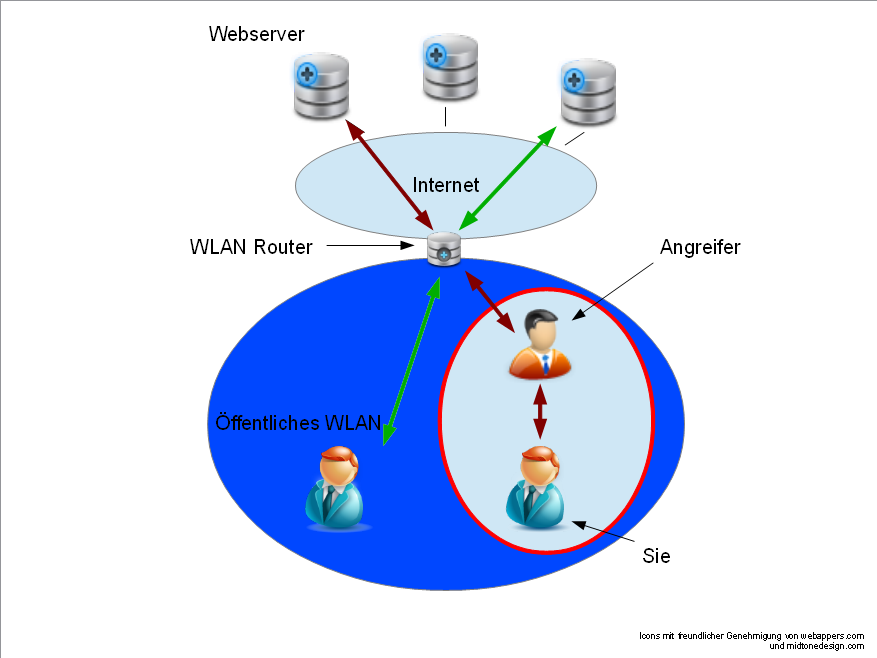

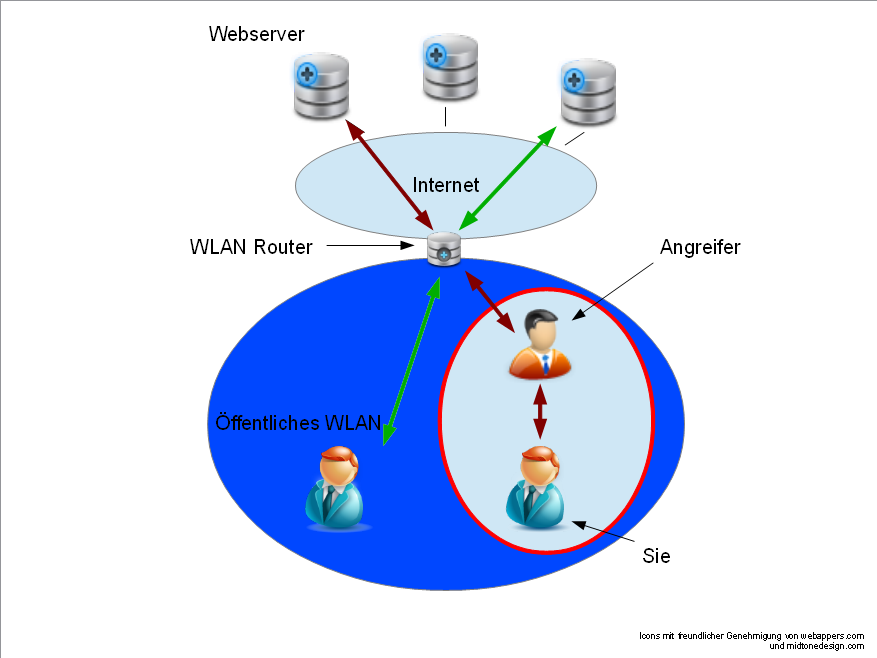

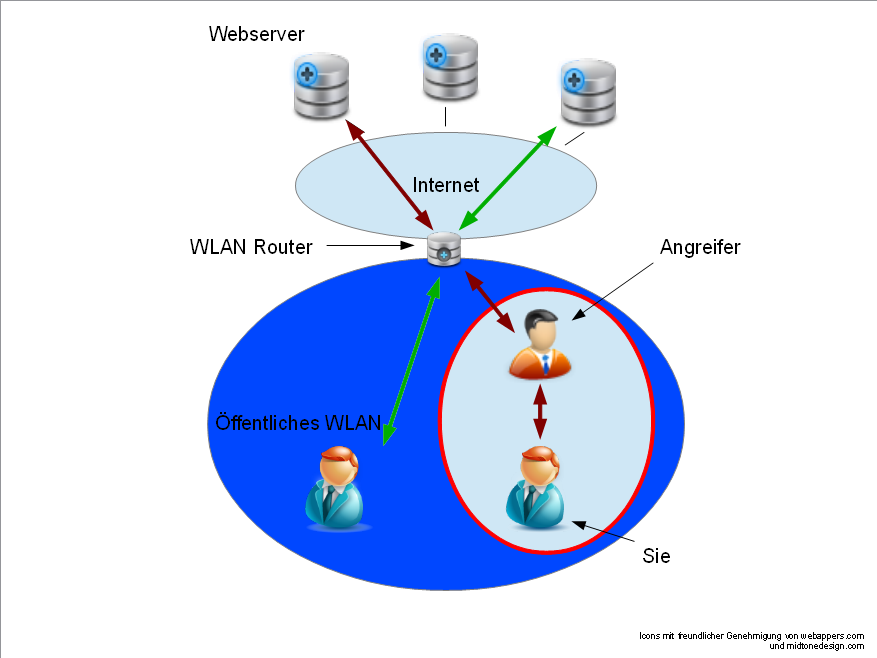

Damit Sie verstehen um was es geht, hier der Aufbau einer Man-in-the-Middle-Attacke ( Man in der Mitte Angriff ). Wie der Name schon suggeriert, hängt sich der Angreifer zwischen Sie und das eigentliche Ziel.

In der nachfolgenden Illustration ist der grüne Weg, der den Sie gehen würden, wenn Sie nicht von einem Angreifer manipuliert würden:

In einem öffentlichen WLAN kontaktiert Ihr Laptop / Mobilphone / Tablet (ab jetzt nur noch Computer ) den in diesem Netzwerk zuständigen Router um Daten nach draußen zu senden. Der Router stellt den Übergang vom WLAN zum Internet her. Im Internet bewegen sich Ihre Daten dann von einem Computer zum Anderen, bis der gewünschte Webserver mit der Zielwebseite erreicht ist.

Ein Angreifer in einem WLAN könnte nun Ihren Computer überreden, statt mit dem WLAN Router mit ihm zu sprechen. Das kann z.b. ein „Kostenloser Hotspot“ an einem Flughafen sein. Dort wo viele Menschen gern Zeit an Ihrem Computer überbrücken wollen oder müssen, werden Sie immer wieder Kriminelle finden, die solche „freien Hotspots“ zur Verfügung stellen, um Ihren Computer und damit Sie anzugreifen.

Da sich in einem WLAN Netz alle beteiligten Computer sehen können, kann auch jeder Computer den Datenfluß des jeweils anderen Computers mitschneiden. Die Daten werden ja schliesslich durch die Luft transportiert und sind im einem gewissen Umkreis für alle empfangbar. Daher dürfen Sie in öffentlichen Netzen nur verschlüsselte Datenübertragungen machen, da sonst alles was Sie eingeben um sich bspw. bei einer Webseite oder Ihren Pop3-Mailserver anzumelden, in die Hände von Kriminellen gelangen kann.

Beim Surfen benutzt man daher SSL Verbindungen. Das Protokollkürzel in der Adresse dazu lautet „https://“. Daran erkennen Sie eine gesicherte Verbindung. Ihr Browser wird Ihnen das auf die eine oder andere Weise auch zusätzlich anzeigen, z.b. durch ein Schloßsymbol. Nun kann ein anderer Computer die Daten zwischen Ihnen und dem Ziel zwar immernoch mitschneiden, aber es nutzt ihm nichts mehr, da er den eigentlichen Inhalt der SSL-Verbindung nicht mehr lesen kann.

Nehmen wir an, Sie sind auf solch einen Hotspot reingefallen, benutzen aber SSL Verbindungen um sich in öffentlichen Netzen sicher zu bewegen.

In unserer Illustration ist dies der rote Weg:

Illustration Man-In-The-Middle-Angriff

Da die Daten von Ihrem Computer ausschliesslich über den Computer des Angreifers laufen, kann dieser den Inhalt der Verbindungen lesen und verändern. Dazu müssen Sie wissen, daß Datenpakete im Internet so transportiert werden wie echte Pakete bei der Post. Sie geben das Paket Ihrem Router, der gibt es dem nächsten Router, der dem nächsten Router usw. bis das Paket am Ziel ankommt. Die Router kennen dabei die vielen möglichen Wege im Internet zum Ziel und wählen den besten Weg aus.

Jede Paketübergabe ist in sich geschlossen, d.h. die Pakete haben eine endliche Größe und eine einheitliche Form, nur der Inhalt ist jeweils anders. Ist die Paketübergabe erfolgt, kann der Router das Paket nötigenfalls anpassen und genau das macht der Computer des Angreifers.

Jetzt wirds kompliziert ! Wie funktioniert der Angriff jetzt eigentlich ?

Zunächst einmal der klassische Angriff mit einem SSL Proxy:

Wenn Sie eine SSL Verbindung zur einer Webseite aufmachen, tut der Computer des Angreifers so, als wäre er selbst der richtige Webserver. Er präsentiert Ihrem Computer ein entsprechendes Zertifikat für die Webseite, so daß Ihr Browser halbswegs zufrieden ist und schickt Ihre Daten dann in einer eigenen Verbindung weiter zum eigentlichen Webserver. Da Ihr Computer nun nur noch eine verschlüsselte Verbindung zum Computer des Angreifers aufgebaut hat, kann dieser alles lesen und alles so für Ihren Computer aufbereiten, daß Sie glauben, es stammt von der echten Webseite.

Die Folge davon ist, Sie geben Ihre Geheimnisse preis, z.b. Kontodaten , Kreditkartendaten usw. und der Angreifer klaut Ihr Geld, Ihr Leben, Ihre Identität.

Schwachpunkte:

Moderne Browser würden bei dem SSL-Zertifikat, das der Angreifer sendet, meckern und Sie auf den Fehler hinweisen. Wenn der Angreifer nicht wirklich echt gut ausgestattet ist, können Sie eigentlich nicht auf diesen Angriff reinfallen. Außer Ihnen persönlich sind Warnungen egal und Sie kümmern sich nicht darum! In dem Fall würden Sie vermutlich auch jedem glauben, der in Sträflingsklamotten mit dem Schild „Ich bremse auch für Knackies“ um den Hals, vor Ihrer Tür behauptet, er sei der Chef Ihrer Hausbank.

Der Angriff auf den sich das veröffentlichte PDF bezieht nutzt nun eine Schwachstelle aus, die wir Menschen leider haben: Wir sind bequem.

Statt „https://bank.de“ in die URL Eingabezeile des Browsers zu tippen und von der ersten Sekunde an sicher zu sein, geben Sie sehr wahrscheinlich nur „bank.de“ ein. Die erste Reaktion des Browsers darauf ist, den Domainnamen zu einer URL zu vervollständigen, mit dem wahrscheinlichsten Zusatz den er kennt : „http://“ . So wird aus „bank.de“ „http://bank.de“ und Ihr Browser baut eine unsichere Verbindung zu Ihrer Bank auf.

Anstatt nun konsequenterweise auf Seiten der Banken dafür zu sorgen, daß man auf der Webseite ohne Verschlüsselung nicht erreichbar ist, damit auch wirklich jeder Kunde merkt, daß er sich vertan hat, zeigen die Webseiten der Banken einfach den Inhalt unverschlüsselt an, schliesslich will man ja kundenfreundlich sein.

Hier setzt der im PDF beschriebene Angriff aus 2009 an:

Wie Sie schon gelesen haben, kann ein Angreifer Daten manipulieren, solange etwas unverschlüsselt ist. HTTP Verbindungen sind dies. Der Angreifer filtert nun alle HTTPS Links, die die Bank eingebaut hat raus und ersetzt diese durch Links auf seinen manipulierten Server, bevor er die Daten an Sie schickt. Ihr Browser weiß nun nicht, wie die Seite wirklich aussehen würde und kann die Manipulation nicht bemerken.

Da es so nie zu einer Verschlüsselung kommt, egal worauf Sie klicken, kann man alles mitlesen. Der Author des eigentlichen Angriffs hat auch noch Ideen gehabt, wie man simulieren könnte, daß ein Schloß auftaucht, um Sie in die Irre zuführen.

Wie Sie daran sehen konnten, kann jemand der zwischen Ihnen und dem Webserver sitzt, Sie und Ihren Computer täuschen. Die Datenmanipulation geht soweit, daß er auch völlig andere Seiten anzeigen lassen könnte, als Sie eigentlich aufrufen. Das würde natürlich sofort auffallen und aus Sicht eines Kriminellen wäre das natürlich auch nicht Zielführend, der will ja an Ihre Daten.

Nun die Schutzmethode: HSTS

HSTS setzt bei Ihnen Zuhause und im Büro an. Sie surfen auf die Webseite Ihrer Bank, diese setzt einen neuen Header und Ihr Browser akzeptiert für einen Zeitraum X keine unverschlüsselten Verbindungen mehr zu der Bank.

Von der Idee her, ein guter Ansatz, denn wenn Sie nach dem Erstkontakt zur Webseite von einem Angreifer mit dem obigen Angriff bedroht sind, weigert sich der Browser auf die unverschlüsselten Webseiten zu gehen. Der Schutz hat gegriffen.

Warum hilft das in der Praxis sehr wahrscheinlich nicht ?

Wie oft haben Sie schon Ihren Privaten PC oder den aus dem Büro zu einem Flughafen geschleppt ? Sie nehmen dafür ein Phone, Tablet oder einen Laptop mit, oder ?

Genau, d.h. der Erstkontakt und damit die Übermittlung des schützenden Headers, wenn der Browser den überhaupt unterstützt, was nur Firefox und Chrome machen, findet zu Hause am PC statt. Ihr Laptop weiß also gar nichts von dem Header.

Nun konnten wir Ihnen zeigen, daß der Angreifer alle Informationen, die Ihnen übermittelt werden, kontrollieren kann. Versucht die Bank nun den Header zu senden, filtert Ihn der Angreifer einfach raus. Er erreicht Ihren mobilen Browser nicht, und damit kann er seinen Zweck nicht erfüllen. QED.

Merke: Wenn Sie erst unterwegs sind, geben Sie gleich https in die URLs ein und speichern Sie die URLS auch in Ihren Bookmarks gleich mit https:// statt mit http://, dann kann Ihnen der Angriff egal sein.

Es liegt an Ihnen den Angriff ins Leere laufen zu lassen!

Diese Schlagzeile „Studie: Informationen trotz SSL-Verschlüsselung nicht sicher“ stammt vom Heise Verlag.

Zitat: „Bei 99 Prozent sind vertrauliche Informationen in Webanwendungen wie Online-Banking, Webmail-Konten oder Businessportalen trotz Verschlüsselung nicht sicher.“

Redaktionstips: Ihr hättet die Studie von Euren Security Redakteuren lesen lassen sollen.

Copyrighthinweise:

In diesem Artikel kommen mit freundlicher Genehmigung Icons aus den freien Iconsätzen von webappers.com und midtonedesign.com zum Einsatz.