Schon mal eine Rechnung für was bekommen, was nie passiert ist und nie passieren wird ?

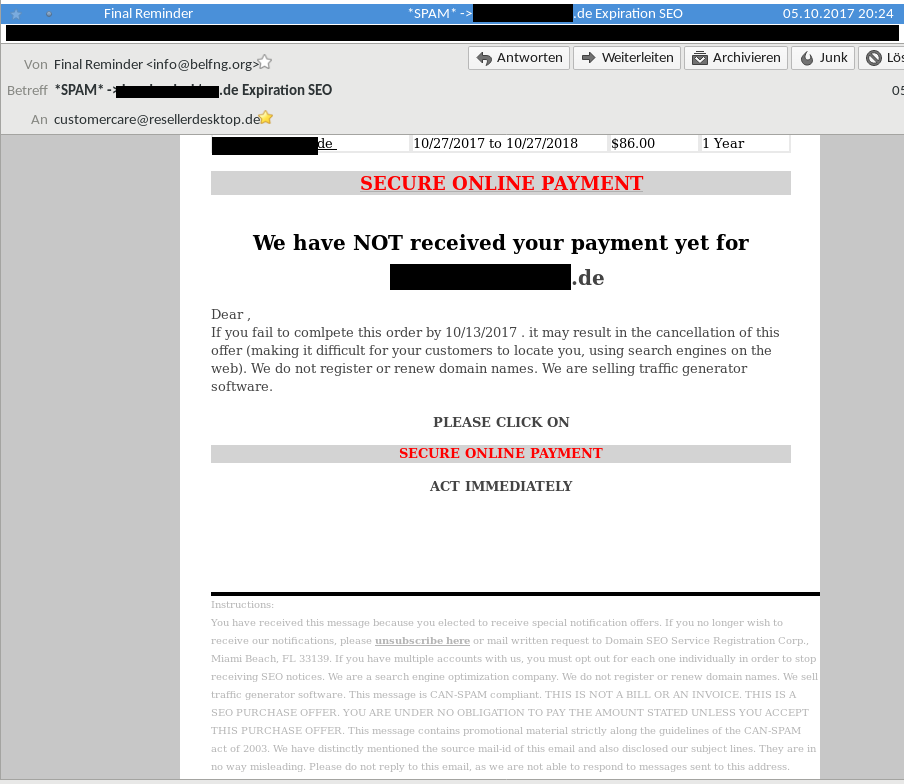

Guckt Euch das mal an :

Da wird einem suggeriert, daß man eine Rechnung nicht beglichen hätte. Tatsächlich bestand aber nie ein Vertrag. Sowas nennt man dann „versuchten Betrug“. Das Kleingedruckte in Hellgrau auf Weiß klärt dann zwar auf, daß das ja nur ein Angebot wäre, aber wenn man das nicht annimmt, besteht die Chance, daß genau dieses Angebot verfällt 😀 Nach Art und Aufmachen ist das Schreiben geeignet einen falschen Eindruck einer Sache zu liefern, was den Tatbestand des versuchten Betrugs erfüllen dürfte. Das Kleingedruckte da wird die Firma nicht retten 🙂 ( Falls es diese überhaupt gibt)

Da wird einem suggeriert, daß man eine Rechnung nicht beglichen hätte. Tatsächlich bestand aber nie ein Vertrag. Sowas nennt man dann „versuchten Betrug“. Das Kleingedruckte in Hellgrau auf Weiß klärt dann zwar auf, daß das ja nur ein Angebot wäre, aber wenn man das nicht annimmt, besteht die Chance, daß genau dieses Angebot verfällt 😀 Nach Art und Aufmachen ist das Schreiben geeignet einen falschen Eindruck einer Sache zu liefern, was den Tatbestand des versuchten Betrugs erfüllen dürfte. Das Kleingedruckte da wird die Firma nicht retten 🙂 ( Falls es diese überhaupt gibt)

Der Rest von der EMail war dann natürlich auch genau in der Machart, wo unwahre Sachen groß und fett hervorgehoben, aber Einschränkungen extraklein dargestellt werden. Wäre das eine Deutsche Firma gewesen, wärs bei der Polizei gelandet, oder noch besser, beim Abnahmanwalt 😉

Ich habe da mal nachgesehen und in der EMail einen Link zu einer Subdomain „meines Domainnamens“ gefunden, was die Antispamfilter gleich als tolles Indiz für Spam genutzt haben:

http://www.domainde.domapillar.win/unsubscribe.php

Der Inhaber der Second Level Domain ist eine „Firma“ aus Hong Kong, die oh Wunder, einen Whoisparkingservice benutzt. na sowas, wieso tut eine seriöse Firma das wohl 😉 Spamassassin kennt da gleich eine Menge Regeln, die das zuverläßig als das outen was es ist: Spam 😀

Pkte Regelname Beschreibung ---- ---------------------- -------------------------------------------------- 1.7 URIBL_BLACK Contains an URL listed in the URIBL blacklist [URIs: domapillar.win] 1.9 URIBL_ABUSE_SURBL Enthält URL in ABUSE-Liste (www.surbl.org) - changed from JP to ABUSE bug 7279 [URIs: domapillar.win] 2.5 URIBL_DBL_SPAM Contains a spam URL listed in the DBL blocklist [URIs: domapillar.win] 0.0 HTML_MESSAGE BODY: Nachricht enthält HTML 0.1 URIBL_SBL_A Contains URL's A record listed in the SBL blocklist [URIs: www.domainde.domapillar.win] 0.6 URIBL_SBL Enthält URL in SBL-Liste (http://www.spamhaus.org/sbl/) [URIs: www.domainde.domapillar.win] 0.0 LOTS_OF_MONEY Huge... sums of money 0.0 UNPARSEABLE_RELAY Informational: message has unparseable relay lines X-Spam-MARK-Flag: YES Subject: *SPAM* -> domain.de Expiration SEO

Die Masche ist natürlich alles andere als neu und wird immer wieder aus der Mottenkiste geholt. Ich habe erst gedacht, die wollten mir teuer die Domain auf einen AmiRegistrar umziehen, so ablenkend ist das formuliert. Das wird auch gern rumgemailt, daß eine Domain ausläuft und man die doch aktiv verlängern müßte. Das ist aber in Deutschland mit deutschen Registraren unüblich, d.h. die verlängern sich automatisch. Das wird von deutschen Registraren auch für andere TLDs so gehandhabt, weil die Kunden das für .DE Domains so gewohnt sind, womit ein versehentliches Auslaufen der Domain nie passieren wird.

Also wie immer: Ab in die Digitale Mülltonne damit.