Kleiner Disclaimer, es geht nicht um den Inhalt, sondern rein um die Darstellung.

Dieser Beitrag:

https://www.howtoforge.com/tutorial/encrypt-usb-drive-on-ubuntu/

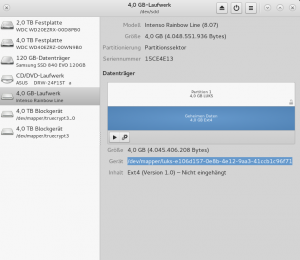

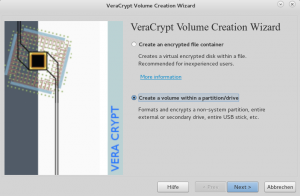

von dem Ihr eine Variante hier findet: Mit LUKS einen USB Stick verschlüsseln mit der Fortsetzung Wie man besser USB Sticks verschlüsselt mit Linux und Double Layer Encryption mit Veracrypt. Letzterer Link beantwortet dann auch spontan die Frage des (bislang) einzigen Kommentators des HtF Artikels, wie man das Windows-kompatibel bekommt. Kurzform: LUKS ist Open Source und es gibt für Windows einen Luks mounter, ergo ist es bereits kompatibel, wenn man als Filesystem nicht EXTx benutzt, sondern NTFS. Wie sinnvoll das ist, laß ich mal im Raum stehen.

Problem

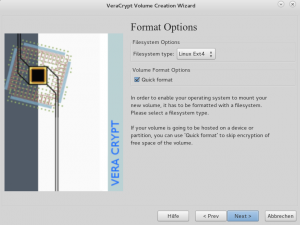

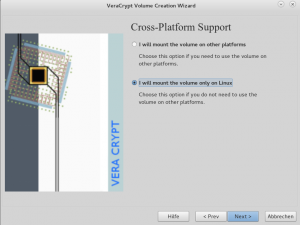

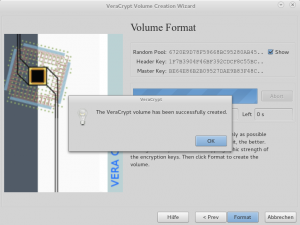

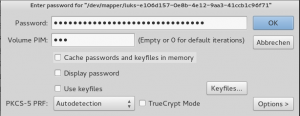

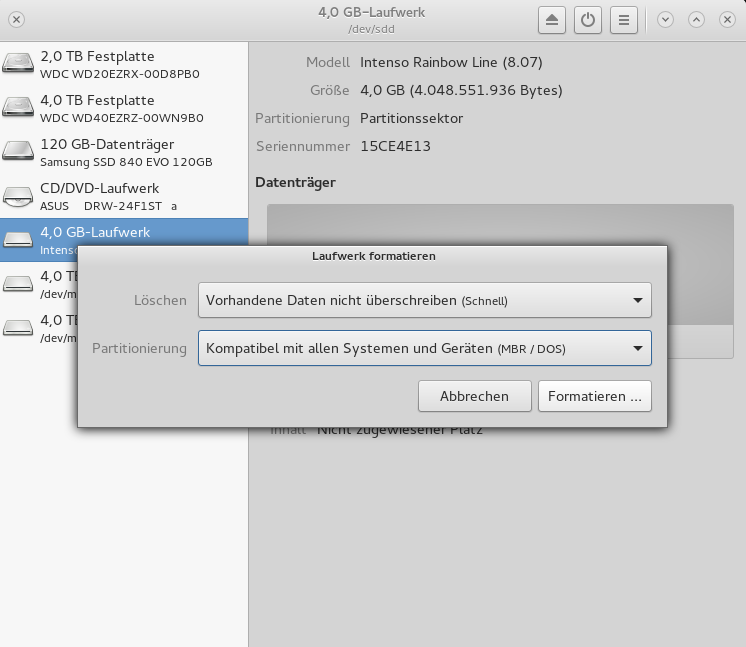

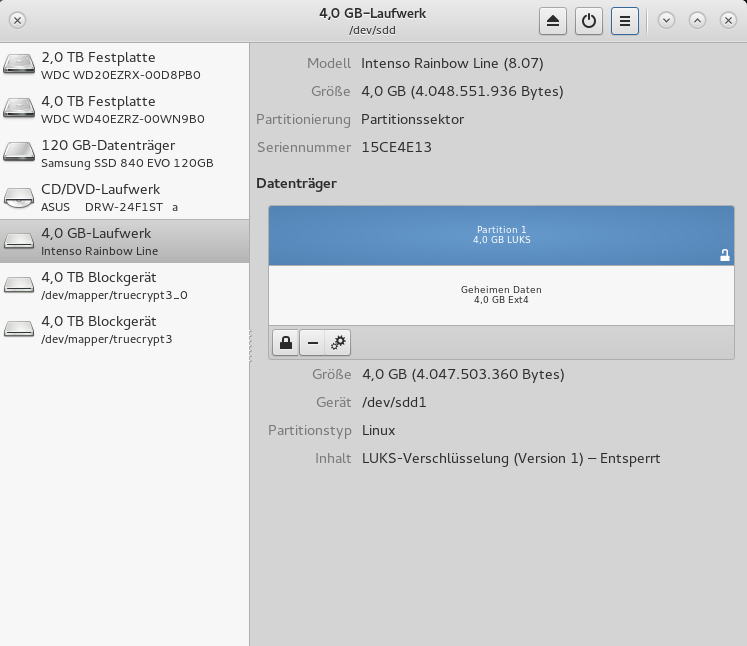

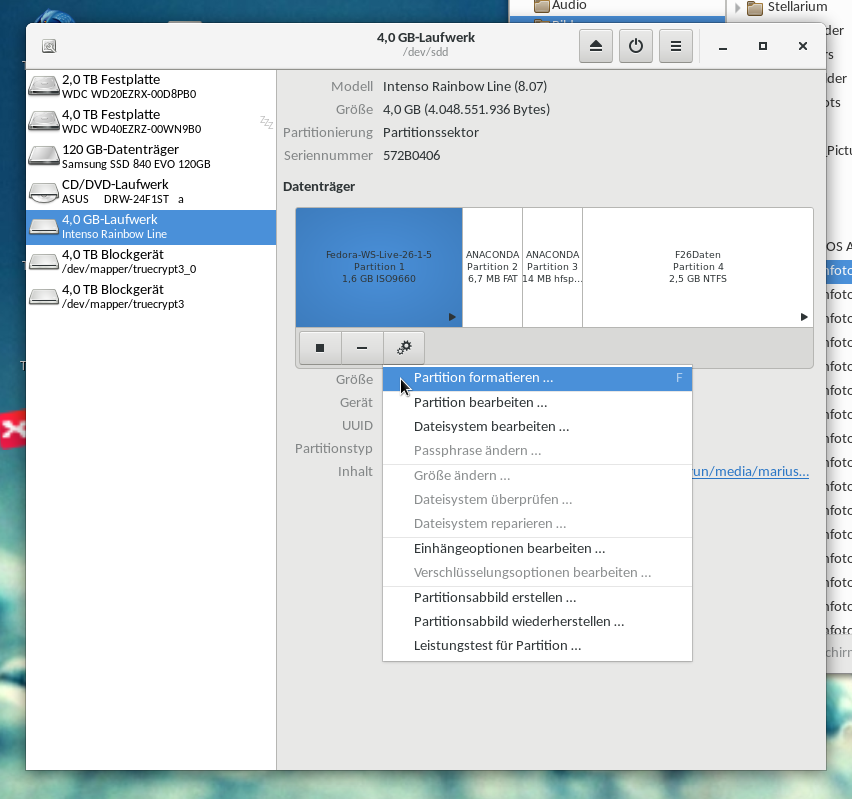

So, How-To-Forge … Wer sich den Artikel ansieht muß zwangweise drüber stolpern: Der hat die Bilder echt mit dem Handy vom Monitor abfotografiert 😀

Grund: Er wollte zeigen, wie die Aufklappmenüs aussehen, wenn man mit der Maus arbeitet, konnte es aber nicht, weil SEIN Desktop das Auslösen per STRG+DRUCK verhindert, wenn das aufgeklappt ist.

Lösung

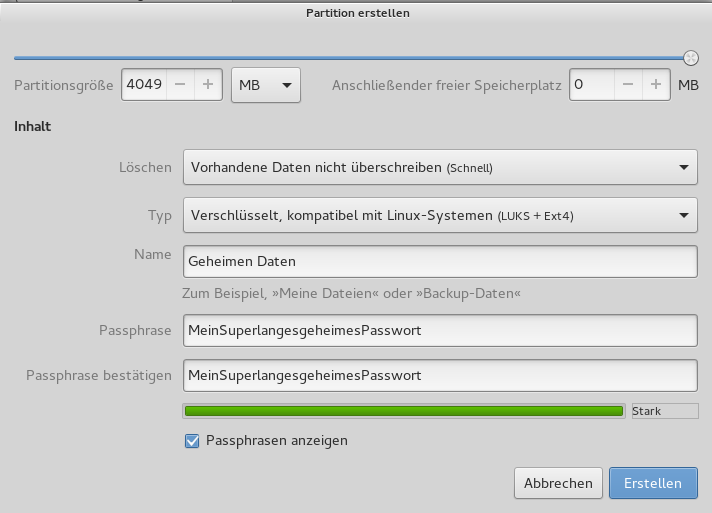

Den Screenshot per Konsole zeitverzögert auslösen.

Also einfach eine Konsole öffnen und folgenden Befehl eintippen:

Also einfach eine Konsole öffnen und folgenden Befehl eintippen:

gnome-screenshot -p -w -d 5

Das gibt Euch 5 Sekunden Zeit, das Menü auszulösen und den Zeiger in Position zu bringen. Die Zeit kann beliebig angepaßt werden.

Alternative

Macht mit SimpleScreenRecord einfach ein Video und extrahiert das Bild dann da raus 😉

Kommentar

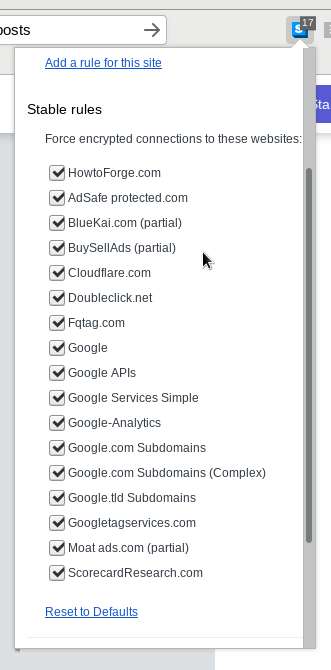

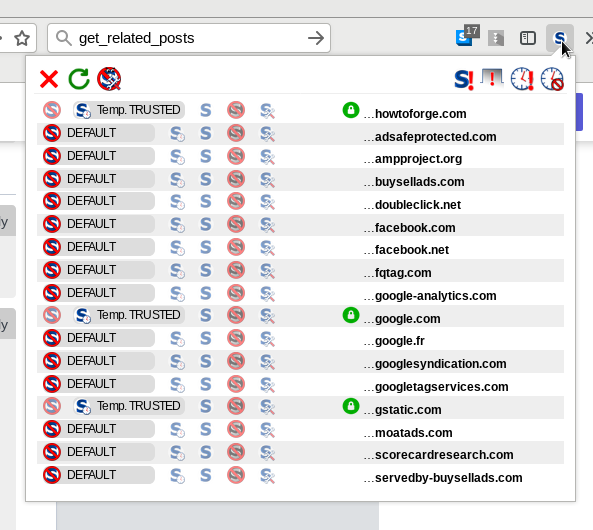

Von einem How-To-Forge Autor hätte ich mehr erwartet, als ein wackliges Handyfoto. How-To-Forge stand mal für eine Adminseite, auf der Profis gezeigt haben, wie es geht. Heute steht das für : Ich verkauf Euch an Google+ Facebook und Konsorten. (Tip: Schaut nur nicht in die Noscript Liste des Grauens rein )

Irgendwie fühle ich mich an die Youtube-Videos errinnert, wo Kinder anderen Kindern zeigen wollen wie es geht und dann mit dem Satz „Heute zeige ich Euch mal wie..“ anfangen und komplett triviale Sachen verkacken.. Das bringt einen direkt zur Debatte um den CoC, Linus und seine Auszeit und wie Leute die Codequalität unwichtiger einstufen, als den Umgang mit „in Ihren Fähigkeiten am anderen Ende der Kette gehenden Personen“.

Wenn es einer sanft nicht versteht, muß man ihn auch mal anbrüllen dürfen, damit er kapiert, daß es Scheisse war. Die Alternative ist nämlich noch schlimmer: Kick ohne Begründung. Dabei lernt man nämlich nichts aus seinen Fehlern, fühlt sich ungerecht behandelt und verbessert sich nicht.

Leider, um den Bogen zurück zu HtF zu schlagen, konnte ich ohne die Werbebeacons, Googletracker, Facebookbuttons zu aktivieren, dort keinen passenden Kommentar zu der Qualität abgeben. Ansonsten wären die Bilder da nämlich jetzt schon weg, ein Ego geknickt, aber ein Mensch auf den richtigen Weg gebracht 😀

Kleines Update:

TOR ist ja unser Freund, also habe ich da mal das Tracking umgangen 🙂

Klickt mal auf die Bilder, da wird einem übel 🙁

Alle Tracken einen wegen Werbung, die man nicht will, für Produkte, die man nicht braucht. Alles im Namen des heiligen Commerzius.

Es gibt Hoffnung

Auch auf How-To-Forge gibt es noch Hoffnung, daß alles besser wird 🙂

Diesen Artikel fand ich jetzt schon viel informativer, als den über den USB Stick:

https://www.howtoforge.com/tutorial/passwordless-encryption-of-linux-root-partition/

Das werde ich mir für Fedora auch mal ansehen, ist natürlich obercoolio wenn Du statt ein Passwort einzutippen, bei dem man Dich beobachten kann, einen USB Stick einsteckst. Dabei kann man einen auch beobachten, seinen Schluß ziehen, den Einen dann um den USB Stick und das Laptop erleichtern und schön auf alles zugreifen.

Nein, das ist leider keine Fantasie, so was passiert laufend. ABER, wenn man sich einen RFID unter die Haut implantiert und als menschlicher Mobilfunkmast durch die Gegend läuft (ja, natürlich ist das übertrieben), dann sieht wenigstens keiner wie das Laptop aufgeht, schlitzt einem nicht die Hand auf beim Diebstahl und es könnte trotzdem mit der automatischen Entschlüsselung klappen.

Man muß immer noch einen kleinen Stecker im USB Port haben, weil RFIDs können nur die wenigstens Laptops lesen (afaik gar keine), aber den halten Angreifer dann wenigstens genau für so einen USB-KEY-Dongle, klauen den mit, stellen fest, daß es doch nicht geht und formatieren dann die Platte ohne an den Finger und die Daten gekommen zu sein. Das wäre dann ein Erfolg 😀

Fiktiver Grenzübertritt in die USA

Jetzt stellen wir uns mal ganz blöd an die US-Einreise-Schlange am New Yorker Flughafen, haben ein Laptop, einen RFID-zu-USB-Stick und einen Finger dabei. Der Einreisebeamte sieht das Laptop, geht damit weg, kommt nach 30 Minuten wieder und fragt nach dem Passwort. Man gibt es ihm nicht. Der Mann schleift einen in einen Raum, setzt einen vor das Laptop und sagt „mach auf“. Man sagt: „nö“.

Der Typ schaltet das Laptop ein, das vorher nicht wollte und ohhhhhhhh…. es geht… Ein Wunder! Alle reiben sich verdutzt die Augen! Der Typ im Nebenraum an der Kamera, der als Backup für seinen Kollegen mit Knarre an der Hüfte bereitsteht, traut seinen Augen nicht und ruft das SEK, weil das ja ein Laptop von einem Terroristen oder anderem Schwerkriminellen sein muß. 1 Minute später steht Ihr auf der Fahnungsliste der meistgesuchten Verbrecher, damit Sie das, was dann folgt, auch begründen können 🙂 Naja, so oder so ähnlich 😀

Glaubt Ihr nicht?

https://www.theatlantic.com/technology/archive/2016/05/iphone-fingerprint-search-warrant/480861/

Ist natürlich nicht ganz so wie in meiner kleinen Fanatasie, aber die sollte ja auch nur das Problem verdeutlichen. Kurzfassung: Frau + Iphone + Gerichtsbeschluß, daß Sie Ihr IPhone per Fingerprint entsperrt.

Problem: Man muß sich in einem Rechtsstaat nicht selbst belasten. Wenn ich gezwungen werde, Beweise herzuschaffen, welche die Ankläger gegen mich benutzen können, ist das eine Selbstbelastung und die darf der Staat nicht durchsetzen. Der Staat/Ankläger muß mir ein Verbrechen / Tat beweisen, nicht ich.

Wenn ich also mit einem RFID als Fingerabdruckersatz in der Hand durch die Gegend laufen und durch Handauflegen mein Handy/Laptop entsperren kann, dann wäre das eine Selbstbelastung, wenn der Staat mich genau dazu zwingen würde.

Jetzt mal rein praktisch: Securityrules für Dummies

1. Ein Passwort, daß ich durch die Gegend schleppe, ist kein Passwort

Es entfallen alle Arten von Biometrie.

Es entfallen alle Arten von Geräten wie RFID, USB-Sticks etc.

Kann man alles nachbilden und von außen aufzeichnen. Das kann ich nicht verhindern.

Man kann im Falle der Biometrie den Organismus auch passive zur Authentifizierung nutzen, da ja nur die Anwesenheit des Merkmals nötig ist, nicht die Motivation des Merkmalträgers.

2. eine Zwei/Drei-Faktor-Authentifizierung wäre hilfreich

Wenn ich eine davon preisgeben muß ( meine Hand mit dem RFID drin z.b. ) dann, bleibt noch min. eine andere Information zum Schutz übrig.

3. „Nur was im Hirn gespeichert ist, ist sicher.“

Problem: Ich muß es irgendwann eingeben. Dabei könnte ich …

… optisch beobachtet werden : kann man verhindern

… digital abgehört werden : kann man verhindern

… ich könnte es vergessen : kann man auch verhindern.

… ich könnte gezwungen werden es preiszugeben: kann man nicht immer verhindern.

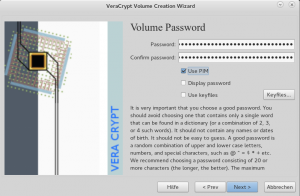

Ich könnte lügen. Der Angreifer kann es nur prüfen, indem er es eingibt. Wenn es nicht stimmt, dann droht mir was, ok, aber DAS SZENARIO kann man mit einer Partition mit Fakedaten verhindern, die mit dem falschen Passwort geöffnet werden kann. Das kann der Angreifer nicht mehr so ohne weiteres prüfen.

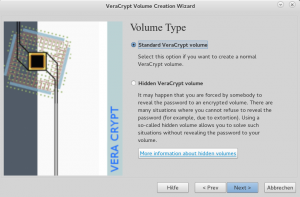

Da kommt TrueCrypt ins Spiel. Das hatte extra Hidden Volumes im Einsatz, welche die echten Daten hatten und normale Partitionen, falls man mal gezwungen wird, etwas preiszugeben.

Die Option fällt natürlich weg, wenn man den richtigen Key per RFID aussendet. Könnte schwierig werden, das per RFID kontrollierbar für den Anwender zu machen. Ich halte es ja eh für eine blöde Idee 🙂