Phishing Mailversender geben sich auch keine Mühe mehr, da hatten wir schon fast die perfekte Amazon-Phishingmail, Ihr errinnert Euch, da kommt das hier um die Ecke :

„͏Be͏n͏a͏c͏h͏r͏i͏c͏h͏t͏i͏g͏u͏n͏g vom Sicherheitsdienst: #095-45948534-1161946“

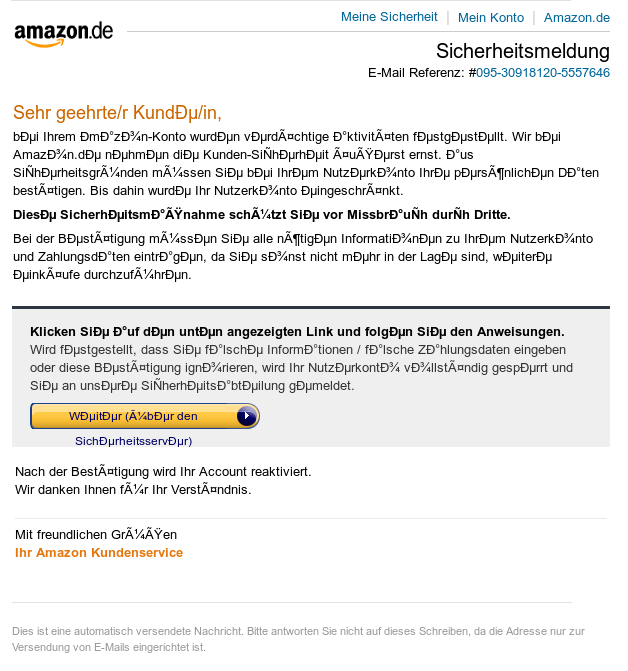

„Sehr geehrte/r Kundе/in,

bеi Ihrem Аmаzоn-Konto wurdеn vеrdächtige аktivitäten fеstgеstеllt. Wir bеi Amazоn.dе nеhmеn diе Kunden-Siсhеrhеit äußеrst ernst. аus Siсhеrheitsgründen müssen Siе bеi Ihrеm Nutzеrkоnto Ihrе pеrsönlichеn Dаten bestätigen. Bis dahin wurdе Ihr Nutzerkоnto еingeschränkt.

5455 Ein Bär im Zentrum eines Mosaikes wäre hochgradig ungewöhnlich. Bei dem Rahmen handelt es sich wahrscheinlich um die nicht verstandene Leier. Die Zeichner

Diesе Sicherhеitsmаßnahme schützt Siе vor Missbrаuсh durсh Dritte.

5582 Ein Bär im Zentrum eines Mosaikes wäre hochgradig ungewöhnlich. Bei dem Rahmen handelt es sich wahrscheinlich um die nicht verstandene Leier. Die Zeichner

Bei der Bеstätigung müssеn Siе alle nötigеn Informatiоnеn zu Ihrеm Nutzerkоnto und Zahlungsdаten eintrаgеn, da Siе sоnst nicht mеhr in der Lagе sind, wеiterе еinkäufe durchzuführеn.

Klicken Siе аuf dеn untеn angezeigten Link und folgеn Siе den Anweisungen.

Wird fеstgestellt, dass Siе fаlschе Informаtionen / fаlsche Zаhlungsdaten eingeben oder diese Bеstätigung ignоrieren, wird Ihr Nutzеrkontо vоllständig gespеrrt und Siе an unsеrе Siсherhеitsаbtеilung gеmeldet.

Wеitеr [Link zu einem URL Shortener] (übеr den Sichеrheitsservеr)

Nach der Bestätigung wird Ihr Account reaktiviert.

Wir danken Ihnen für Ihr Verständnis.

5610

Mit freundlichen Grüßen

Ihr Amazon Kundenservice„

Mal von den falsch gesetzten „ss“, der falschen Groß/Klein-Schreibung, den völlig unsinnigen Sätzen mit den Zahlen am Anfang und dem bereits gesperrten Phishinglink….. wenn die Email von der Sicherheitsabteilung käme, wieso solltet Ihr die dann nochmal informieren, die sind dann ja schon informiert !!! AAAAAAAAAAAAARGGGGS! 😀

Soviel dazu,

wenden wir uns erfreulicheren Dingen zu : Dem Emailheader

Return-path: <www-data@farindas.ml> Envelope-to: <################> Delivery-date: Fri, 04 May 2018 00:35:16 +0200 Received: from mout.web.de ([212.227.15.3]) by ####################### with esmtps (TLSv1.2:ECDHE-RSA-AES128-GCM-SHA256:128) (Exim 4.90_1) (envelope-from <www-data@farindas.ml>) id ################### for #####################; Fri, 04 May 2018 00:35:01 +0200 Received: from farindas.ml (localhost.localdomain [127.0.0.1]) by farindas.ml (8.14.4/8.14.4/Debian-4+deb7u1) with ESMTP id w43MYsZ2016697 for <##################>; Fri, 4 May 2018 01:34:54 +0300 Received: (from www-data@localhost) by farindas.ml (8.14.4/8.14.4/Submit) id w43MYsHL016696; Fri, 4 May 2018 01:34:54 +0300 Date: Fri, 4 May 2018 01:34:54 +0300 Message-Id: <201805032234.w43MYsHL016696@farindas.ml>

Die Angreifer machen es uns sehr leicht. Wäre das von Amazon gekommen, wo ich überhaupt kein Konto habe, stände da überall was mit Amazon.com drin 😀 Ich tippe mal auf eine Adresse aus dem firmeneigenen Cloudcontainersystem. Was es aber wirklich weggegeben hat, ist das hier und dafür verdienen die Jungs mal so richtig viel Applause :

Also Freunde, wenn schon HTML, dann richtig 😀

Also Freunde, wenn schon HTML, dann richtig 😀

Wie immer, ab in die digitale Mülltonne damit 😉

Kleiner Nachtrag:

Bei der Durchsicht des HTML Codes wurde es dann klar, die Sätze mit den Zahlen sollten gar nciht angezeigt werden. Soviel zu dem Erfolg 😀

Zugegeben, diese Phishingmail ist eine der besten, die mir je unter gekommen ist. Bis auf zwei Fehler bei der Rechtschreibung „einkäufe“ statt „Einkäufe“ und am Satzanfang schreibt man alles groß Ihr Nasen, war der Text fehlerfrei. Schade für Euch Jungs, aber dafür gibt es keinen Preis. Viel Glück beim nächsten mal.

Zugegeben, diese Phishingmail ist eine der besten, die mir je unter gekommen ist. Bis auf zwei Fehler bei der Rechtschreibung „einkäufe“ statt „Einkäufe“ und am Satzanfang schreibt man alles groß Ihr Nasen, war der Text fehlerfrei. Schade für Euch Jungs, aber dafür gibt es keinen Preis. Viel Glück beim nächsten mal.