Lange ist es still gewesen an der Tabletfront, Zeit für ein paar Updates :)Linux auf dem

Linux auf dem TerraPad 1262v2 von Wortmann

1. Mein Surface läuft nicht mehr zuverlässig,

vermutlich mangelnde Belüftung 🙁 Mal sehen ob man das repariert werden kann. Die Ersatzteile sind wohl nicht das Problem, eher die Qualifikation vom Handyladen den passenden Thermorahmen zu besitzen. Ich hab keine Lust auf Hitzestreifen im Glas. Die Reparatur ist ein Kinderspiel, weil alle Komponenten gesteckt sind. Neben den Lüftern gäb es dann auch gleich eine neue Batterie. Danach ist das wieder Tippi-Toppi und die 100 € sollte man ruhig investieren.

2. Ich hab seit heute ein Terra Pad 1262 V2 \o/

– 3.5x schneller als das Surface Pro 4

– 3.5x schneller als das Surface Pro 4

– 6 Cores mit HT, ergo 12 angezeigte Kerne

– 8 GB Ram

– 512GB NVME

– USB-C Anschluß

– 2x USB-A ( ein Glück, weil Maus und Tastatur braucht man bei der Installation )

– Micro-SD Kartenslot

– Schnelles WLAN

– Schnelles BT5

– Mini HDMI Ausgang

1920×1280 Display ( Rückschritt im Vergleich zum Surface mit 3k )

gefühlt gleich schwer 🙁

Pro:

– 3,5x schneller als der i7u5 von 2016

– Touch geht direkt nach der Installation

– Mainline Stable Kernel von Fedora treibt alles.. sagte ich alles? Nein, ein kleines Dorf in Gallien leistet Cäsar immer noch Widerstand.. ups.. anderes Blog 😉

Contra:

– IPU6 Cams gehen nicht oob, aber .. der Treiber für die Cam ist schon im Kernel drin, die libcamera findet die CamHW nur nicht. Wird dran gearbeitet.

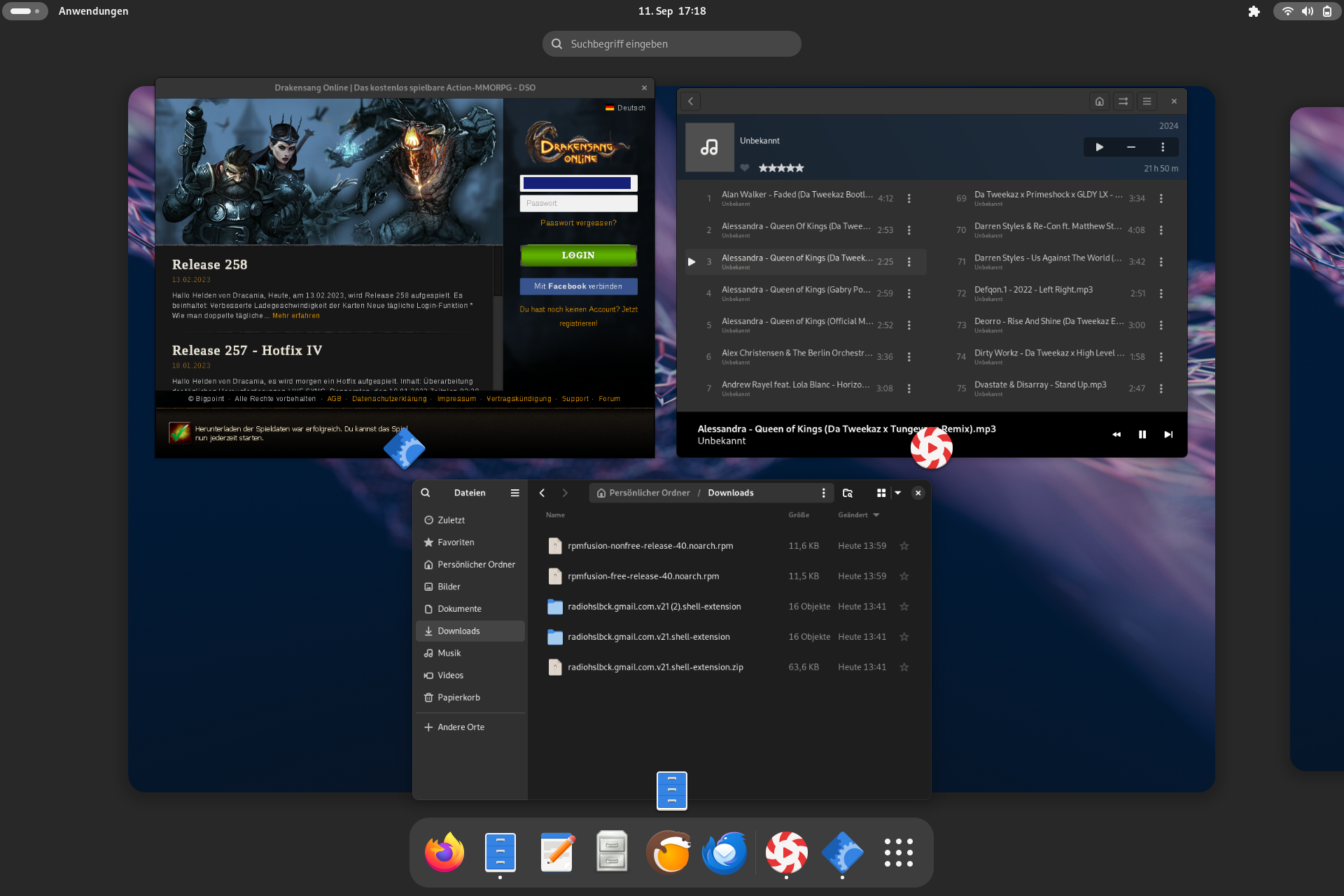

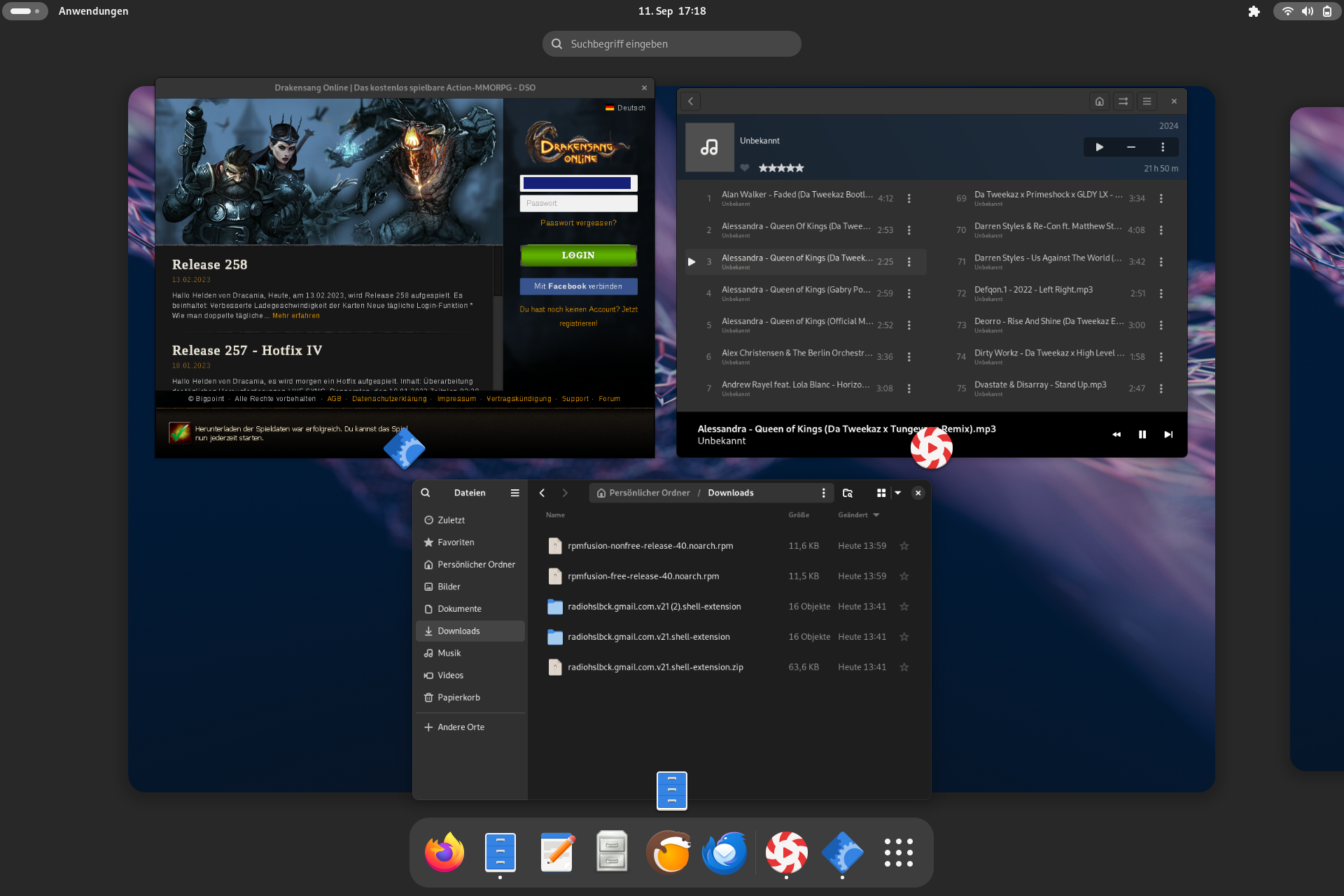

Schon einmal die Grundausstattung installiert 😉

Wie schnell sind 3,5x so genau?

Also Drakensang Online in voller Auflösung mit allen Effekten läuft mit 60 FPS , da zuckt nichts. Ok, das ist kein Maßstab, das Spiel kam 2012 mit DX9 raus und mehr nutzt das auch nicht. Aber für so eine kleine SOC GPU ist das schon was 😀

Updates laufen erwartbar schnell, weil Python sich beim DNF Update selbst ausbremst, da es nur 1/12 Cores benutzt 🙁

Das obligatorische Backup der Vorinstallierten-OSversion macht dann 380 MB/s über unser 1 Gb/s Netzwerk, weil das dd durch pigz gepiped wurde und dann ab und zu alle Kerne mal GZip rechnen durften 😉 Da lassen sich Nullen von der noch nie benutzten Platte sehr gut zusammenpressen 🙂

Was gilt es zu beachten?

Wer Linux installieren will braucht einen neuen Bootloader von Fedora 38+ oder vergleichbar von Ubuntu 22.04 , sonst bootet das EFI Bios Euren Stick nicht. Ansonsten gibts nichts zu beachten oder einzustellen im Bios, einfach F7 drücken beim Booten, dann kommt der Bootmanager.

Der ausklappbare Ständer, ist widerborstig. Muß vermutlich mal geölt werden 😉

Batterielaufzeiten

Da kann ich noch nichts zu sagen, ich habe es vorhin von 80 auf 100% geladen und dann nur noch auf Batterie laufen lassen. Nach ~3h war der Akku noch bei > 6h Laufzeit. Beim ersten mal Energieeinstellungen aufrufen, schwaffelte Gnome was von 17 Stunden Laufzeit. Das hat sich aber schnell normalisiert.

Wer 3D Games zockt oder neue Kernel kompiliert, der macht den Akku natürlich eher platt, aber 9-10h sollten schon drin sein. Die Laufzeit war natürlich jetzt auch erst einmal ein Grund für ein neues Tablet, bis das alte repariert wurde. Terra empfiehlt übrigens Zocken bis die Batterie leer ist, weil die soll ruhig mal ordentlich entladen werden 😉 Gnome erinnert Euch dann schon rechtzeitig daran das Netzteil anzuhängen. Mehr dazu nächste Woche 😀

Der Preis

Ist mit 899€ brutto deutlich günstiger als die Surface Geräte von Microsoft. Leider ist kein Preiskampf möglich, weil Wortmann ein Bonussystem mit den Vertrieblern fährt, die dafür aber den EVP nutzen müssen. Ich war eigentlich der Meinung, daß so ein Kartell illegal wäre. Naja, wird die Kartellbehörde prüfen müssen. Wie Ihr merkt, wurde das Pad nicht von Wortmann gesponsert 😉 Übrigens selbst Schuld Wortmann, ich hatte bei Euch wegen Linuxsupport angefragt und ihr habt es ignoriert 😉 Zum Glück brauchen wir Wortmann nicht mehr, weil bis auf die Erkennung der IPU6 Camera schon alles läuft.

Gewicht

Das Gewicht ist für einen Erwachsenen ok. Das Gehäuse ist metallhaltig, daher muß es etwas schwerer sein.

Außerdem muß das Pinephone mit dem TerraPAD verwandt sein, das wird genauso heiß ohne sichtbare Leistungsnutzung 😉 Dummerweise sitzt die Heizung rechts oben, da wo man gerne anfasst. Man wird sich dran gewöhnen müssen, irgendwie.