Der Firefox 124.0.1 Build mit dem Patch gegen die Javascript Lücke für Fedora 38 ist leider für PPC64 schief gelaufen und daher als „failed“ markiert, was technisch stimmt, aber eben nur für PPC64 ( PowerPC Plattform ).

Fedora 38 / Firefox 124.0.1 : hier ist der Fix

„normale“ Fedora 38 User können also nicht auf eine neue Version hoffen? Doch Ihr könnt:

Klickt mal hierhin:

https://koji.fedoraproject.org/koji/taskinfo?taskID=115309290

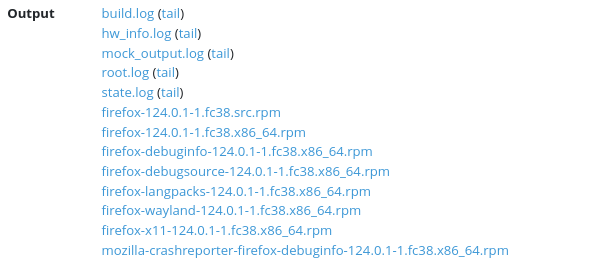

Ihr seht dann diese Liste mit Links:

Da schnappen wir uns die beiden benötigten Pakete und updaten das direkt mit dnf. Das dies auch funktioniert, beweißt dieser Post, ich habe nämlich schon 124.0.1 für Fedora 38 😉

$ sudo dnf update https://kojipkgs.fedoraproject.org//work/tasks/9290/115309290/firefox-124.0.1-1.fc38.x86_64.rpm https://kojipkgs.fedoraproject.org//work/tasks/9290/115309290/firefox-langpacks-124.0.1-1.fc38.x86_64.rpm

Und nun habt Ihr den Fix auch auf dem PC.

Warum ist das nötig?

Ihr dürft raten.. ein defekter Build kommt natürlich nicht ins Stable, auch wenn Teile kritisch sind und funktionieren. Außerdem hängt Martin zur Zeit nicht ganz so dahinter, wie das Firefox und Fedora derzeit bräuchten. Ich habe ihm direkt angeboten, bei FF zu helfen, damit in Situationen wie diesen, schneller reagiert werden kann. Ich brauche Firefox ja schliesslich selbst jeden Tag für meine Arbeit.