Manpages, die erste Anlaufstelle für Informationen zu allem, was auf einem Linuxsystem an Programmen,Strukturen und weiteren Infos zur Verfügung steht, kennt man eigentlich nur aus der Konsole. Dort werden sie mit dem Befehl „man“ abgerufen.“Man“ ist die Abkürzung für Manual, also Handbuch. Es ist sehr praktisch direkt in der Konsole nach Informationen zu suchen, weil man dazu nicht erst von Rechner weg, seinen Stapel mit Büchern durchsuchen muß und vor allem, weil die „manpages“ aka. Handbuchseiten, jederzeit auf dem aktuellen Stand sind.

Beispiel: „man ls“

LS(1) Dienstprogramme für Benutzer LS(1) BEZEICHNUNG ls - Verzeichnisinhalte auflisten ÜBERSICHT ls [OPTION]… [DATEI]… BESCHREIBUNG Auflistung von Informationen über die DATEIen (Standardvorgabe ist das aktuelle Verzeichnis). Die Einträge werden alphabetisch sortiert, falls weder -cftuvSUX noch --sort angegeben wurden. Die obligatorischen Argumente für Optionen sind für deren Kurz- und Langform gleich. -a, --all Einträge nicht ignorieren, die mit ».« beginnen ... usw. ...

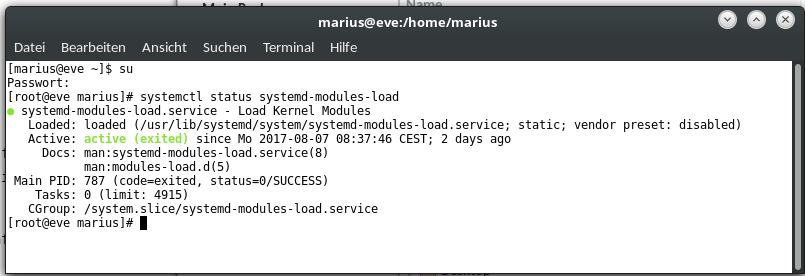

Die Ausgabe des „man“ Befehls erfolgt bei direkt in die Konsole, wo man auch nach Begriffen suchen kann. Das es auch anders geht, zeigt folgendes Beispiel. Auf der Suche nach einem Problem vom Systemd kam folgende Ausgabe zustande:

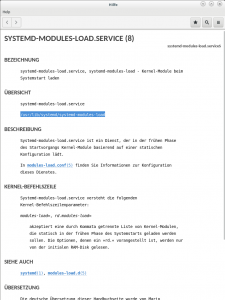

Als weiterführende Dokumentation ist ein Manpage-Link angegeben, den man u.a. über das der Konsole anhaftende Contextmenü mit „Link öffnen“ lesen kann. Statt direkt in der Konsole die Informationen anzuzeigen, öffnet sich die GNOME-Hilfe App:

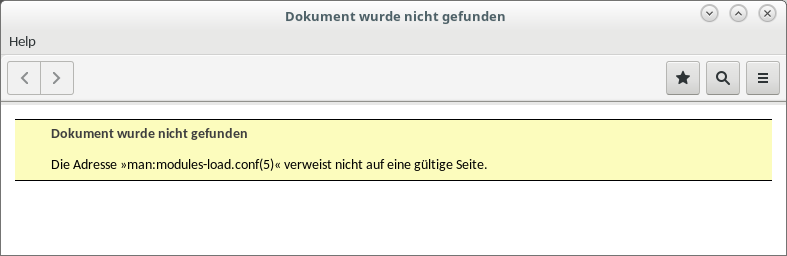

Die dort dargestellten Links sind wie in einer Webseite klickbar, aber leider existiert das Ziel nicht immer :

Trotzdem ist das Handbuch die erste Anlaufstelle, wenn man etwas wissen will. Es lohnt sich eigentlich immer da reinzuschauen. Es kann auch vorkommen, daß die Informationen eine wahre Flutwelle annehmen:

Beispiel: „man systemd.directives“

COLOPHON This index contains 2135 entries in 13 sections, referring to 228 individual manual pages.

Ja, das scrollen dauert eine Weile 😉

Nicht immer gibt es eine deutsche Übersetzung für die Informationen, ein bisschen Englisch aus der Schule kann also nicht schaden 🙂 Was es aber scheinbar nicht gibt, sind Witzbolde die Manpages schreiben. Einer kleinen Recherche nach, gibt es keine Hinweise auf lustige oder kuriose Handbuchseiten. Irgendwie schade . Dicht dran, das Ubuntu Handbuch .

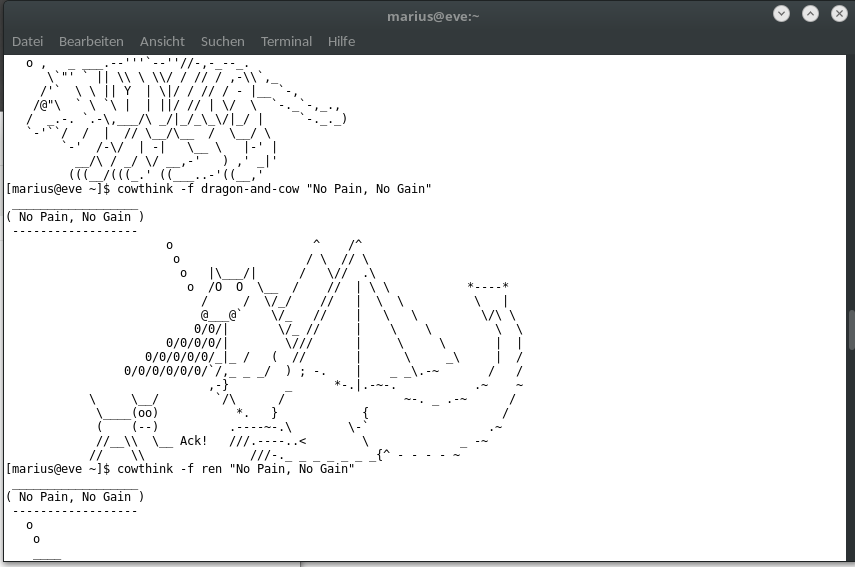

Spaß in der Konsole geht aber trotzdem :

Das kleine Programm heißt „cowsay“ und es gibt es auch für den Desktop. Ob und wo die Kuh zu Dir spricht, bestimmtst aber nicht Du 😉