Nächster Tag, nächster Bug in Fedora 41: Diesmal kann man in Cinnamon nicht mehr deutsch schreiben und der hammer, das auch nicht mehr ändern 🙁

Nicht auf Fedora 41 updaten, wenn Ihr Deutsch schreiben wollt

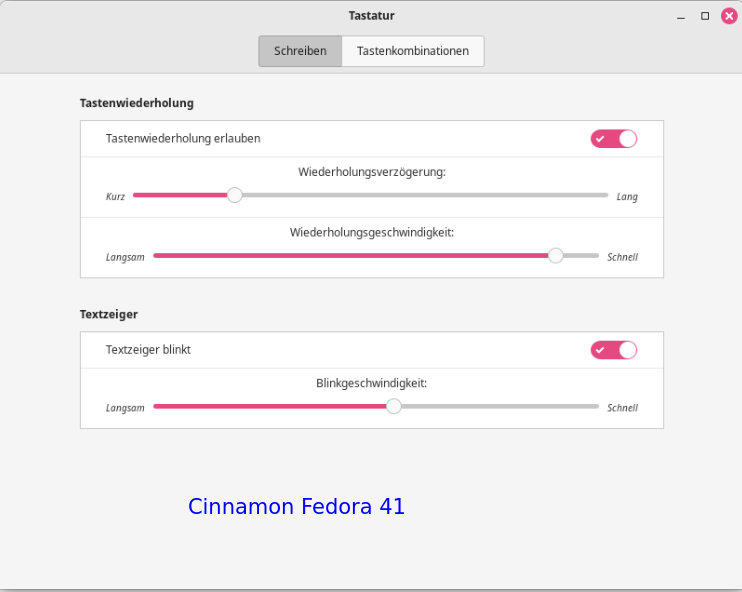

Nach dem Upgrade von Fedora 40, bei dem die Deutsche Tastatur noch deutsche Tasten produziert hat, kommen jetzt nur die englischen Tasten raus. Jetzt kann man das aber auch nicht mehr umstellen:

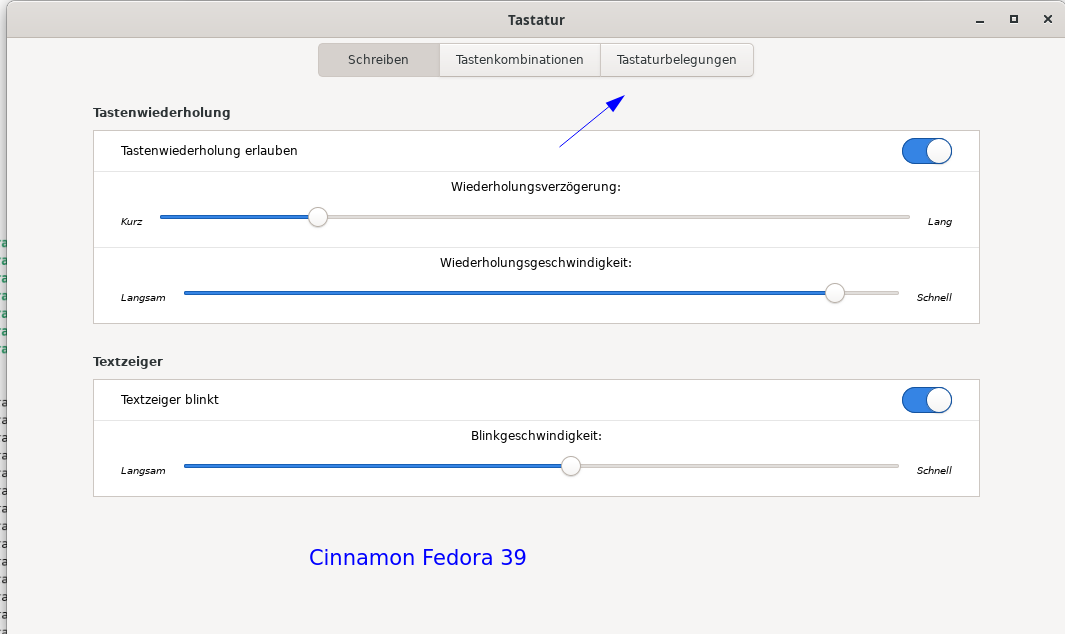

und so sieht es bei Fedora 39 noch aus:

Keine Ahnung wie das Fehlen der Tastaturbelegungsfunktion bei einem Funktionstest nicht auffallen kann! Man kann jetzt die Tastaturbelegung auch nicht mehr ändern, selbst wenn man wollte. Weil das aber ein Upgrade von F39 war, ist natürlich in den Systemeinstellungen Deutsch eingestellt, was man auch hier sieht:

[root@fedora linuxamdienstag]# echo $LANG

de_DE.UTF-8

Und es sind auch alle LangPacks ( Sprachpakete) mitgekommen:

[root@fedora linuxamdienstag]# dnf list lang*

Updating and loading repositories:

…

Repositories loaded.

Installed packages

langpacks-core-de.noarch 4.1-2.fc41 fedora

langpacks-core-en.noarch 4.1-2.fc41 fedora

langpacks-de.noarch 4.1-2.fc41 fedora

langpacks-en.noarch 4.1-2.fc41 fedora

langpacks-fonts-de.noarch 4.1-2.fc41 fedora

langpacks-fonts-en.noarch 4.1-2.fc41 fedora

langtable.noarch 0.0.68-2.fc41 fedora

Mal sehen, wie sich Scott diesmal aus der Affaire ziehen will 😀 Mit „die Version ist zu alt“ wird er diesmal nicht durchkommen, so direkt nach Releasetag 😉

5 Minuten später

Ja.. das war ne Wayland Session bei Cinnamon, mit X11 geht es wieder. Ich frage mich jetzt echt gerade, wie Fedora da erklären will, daß X11 entfernt wird und es nur noch Wayland geben soll.

Update:

Scott meinte dann auch, das wäre zu erwarten bei Wayland Benutzung. Offensichtlich fehlt da noch etwas Arbeit im Cinnamon Desktop.