Wer im Matrixumfeld unterwegs ist, kennt die Angriffe von Trollen und anderen Spinnern. Letzte Woche gab es einen Trollangriff u.a. auf einen Kanal von Sysadmins. Andere Kanäle waren auch davon betroffen: https://gnulinux.ch/das-fediverse-darf-keine-kriminellen-dulden

Mit ICAT den Synapse Mediastore aufräumen

Wie man gepostete Bilder wieder von seiner Serverplatte bekommt, schauen wir uns heute mal an.

Der Mediastore von Synapse hat vier Unterverzeichnisse, jeweils zwei Verzeichnisse für externe und zwei für lokale Bilder:

# ll /etc/synapse/media_store/

insgesamt 72

drwxr-xr-x 927 synapse synapse 20480 25. Feb 15:10 local_content

drwxr-xr-x 175 synapse synapse 4096 7. Feb 16:25 local_thumbnails

drwxr-xr-x 609 synapse synapse 20480 24. Feb 16:10 remote_content

drwxr-xr-x 539 synapse synapse 20480 24. Feb 14:38 remote_thumbnail

Uns interessieren jetzt die beiden „remote“ Verzeichnisse, unschwer kann man erkennen, daß eins für verkleinere Darstellungen der Bilder zuständig ist. Natürlich muß man in beiden Verzeichnissen die Files löschen. Das Cacheformat von Synapse sieht so aus:

-rw-r–r– 1 synapse synapse 76654 18. Feb 2021 /etc/synapse/media_store/remote_content/##DUMMY##/iB/bC/QfFhzhbboifYWxWiJwEp

-rw-r–r– 1 synapse synapse 66489 20. Mai 2021 /etc/synapse/media_store/remote_content/##DUMMY##/sl/YT/MjdNunvlgRVTBgjohEMc

Wie man sieht, keine eindeutigen Namen, keine Dateiendungen und nichts woran man erkennen könnte, daß das überhaupt ein Bild ist. Da Matrix ja alles transportieren kann, wirds schwierig. Jetzt müßte man in jedes Verzeichnis rein und sich alle Bilder ansehen.

Hier kommt ICAT ins Spiel

ICAT ist ein ansicodebasierter Bildanzeiger im Terminalfenster. Diesen können wir mit find kombinieren und uns die Bilder automatisiert im Terminal ansehen. Beispiel:

find remote_content/ -ctime +1 -ls -exec icat -m both {} \;

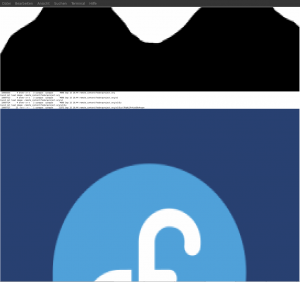

Das könnte dann so aussehen:

Auf die Weise findet man relativ zügig den Quellserver. Im Fall des Nazitrolls war das der hier:

Auf die Weise findet man relativ zügig den Quellserver. Im Fall des Nazitrolls war das der hier:

/etc/synapse/media_store/remote_content*/zygoat.club

Zygoat.Club ist eine eher unauffällige Seite, wenn man Google glauben kann. Was da im Inneren abgeht, und wem die Matrixinstanz gehört, weiß man nicht.

Bilder löschen

Hat den man Homeserver identifiziert, kann man einfach „rm -rf“ darauf anwenden und weg ist der Kram. Was man beachten muß ist, daß der Kram auch auf dem Homeserver des Verursachers gesperrt wird, damit es nicht zu einer Reinfektion kommt, wenn man den Kanal das nächste mal lädt. Wenn man das vergisst oder nicht gewärleisten kann, kann man da (in remote_content ) nur ein Sperrfile hinschieben, so daß die Files nicht gespeichert werden können. Sollte das Matrix.org mal passieren, könnte es schwierig werden auf die Art unerwünschten Content auf der eigenen Platte zu vermeiden.