Im Dezember 2013 wurde in OwnCloud eine Schwachstelle entdeckt, die Benutzer für XSS Attacken angreifbar macht.

XSS Attacken bestehen aus dem Einschleusen von Javascriptcode in bestehende Webseiten, deren Inhalt dann im Context eines Benutzers ausgeführt wird. Ziel dieses Angriffs ist entweder der Zugang des Benutzers, oder das Umleiten auf eine andere Seite, welche dann Daten abgreift oder einen Exploit gegen den Besucher PC/Browser ausführt.

James Sibley von blog.noobroot.com hat nun am 12.12.2013 so eine Schwachstelle über einen sehr ungewöhnlichen Angriffsvektor geschafft, nämlich dem Filesystem. Dieser Angriff funktioniert auch bei Pydio(ehemals AjaXplorer).

Zunächst erzeugt man erstmal auf einem x beliebigen Linux/Unix System eine Datei, die wie ein HTML-Tag benannt ist :

echo "" > "<img src=x onerror=alert(window.document.cookie);>.txt"

Klingt unglaubwürdig, funktioniert aber wirklich. Solange keine weiteren ‚“‚ im Namen sind, kann man auf diese Weise leicht alle beliebigen Anweisungen unterbringen, da Filenamen in modernen Dateisystem auch länger als 64 Zeichen sein können. Möchte man ‚“‚ drin haben, muß man sich nur etwas mehr anstrengen bei der Eingabe. Für dieses Demo belassen wir es mal dabei.

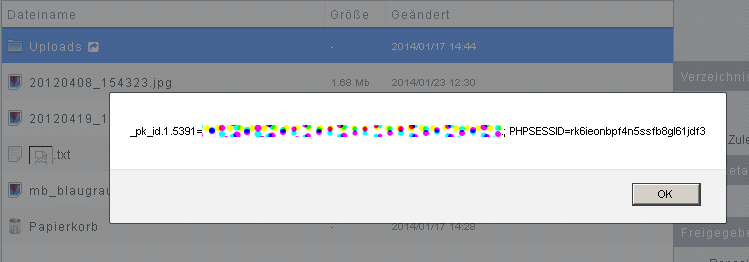

OwnCloud und Pydio erlauben es Benutzern solche Dateien zu teilen. Passiert dies, wird der betreffende Benutzer die von einem anderen Benutzer geteilte Datei in seinem Zugangsfenster sehen. In dem Augenblick wird vom Browser der Tag <img … > ausgewertet, weil er im Sourcecode der Seite steht. Weil das Bild nicht angzeigt werden kann, wird das onError-Script ausgeführt, welches der Angreifer in den Dateinamen geschrieben hat.

Wie wird da jetzt ein Angriff draus, denn erzeugen kann man die Datei über Pydio und OwnCloud nicht?

Ganz einfach: Man erzeugt die Datei auf einem externen Server und bindet diesen über die unzähligen Methoden als neues Repository (Begriff von Pydio) z.b. via Samba, FTP, AmazoneS3 oder DropBox-Anbindung ein. Dann kann man die Datei freigeben.

Das Opfer kann dagegen nichts machen, da bspw. in Pydio dazu keine Interaktion zwischen den beiden Benutzern nötig ist. Man kann dort eine Datei für x-beliebige Benutzer freigeben, oder gleich komplett für alle. Der angegriffene Benutzer sieht den Angriff erst, wenn es zuspät ist, er also die Seite mit dem geänderten Dateinamen anzeigt. Ohne sie anzuzeigen, kann man sie nicht sehen, also kommt es für ihn überraschend und damit zu spät. In dem Augenblick wird der Browser zum Helfershelfer der Angreifer.

Gegen diesen Angriff gibt es derzeit noch keinen Patch.

Unser Rat an der Stelle kann nur lauten, daß nur vertrauenswürdige Personen Benutzerzugänge auf Ihre OwnCloud und Pydio Installation bekommen und natürlich diese natürlich keine externen Repositories einbinden dürfen. Dies kann in Pydio über das Rechtemanagement verhindert werden.

ownCloud und Pydio wurden natürlich bereits informiert.